Florida, Sarasota’da yaşayan beyaz şapkalı bir bilgisayar korsanı olan Eaton Zveare, C360 müşteri ilişkileri yönetimi çevrimiçi programına erişim sağladı. Bu araç, Japon otomobil üreticisi tarafından Meksikalı müşterilerinin bilgilerini işlemek için kullanılır. Ekim ayında sisteme erişim sağladı ve otomobil üreticisini bilgilendirdi. Toyota’daki güvenlik ihlali düzeltildi. Geçen hafta, Zveare bunu halka açıkladı. Zveare, Toyota’nın Meksika’daki müşterilerinin adlarına, adreslerine, telefon numaralarına, e-posta adreslerine ve vergi kimliklerine erişim sağladı. Ayrıca, bilinmeyen sayıda tüketici için müşterilerin otomobiline, servisine ve mülkiyet geçmişlerine erişim sağladı. Otomobil üreticisinin kurumsal oturum açma ekranını geçti ve programın geliştirme ortamını değiştirdi. Program halka açılmadan önce, işlevselliği bu konumda test edilir.

Bir web sunucusuna bağlı bir kod bölümü olan uygulama programlama arabirimi, güvenlik kusurunun keşfedildiği yerdir. Çeşitli yazılımlar üzerinde çalışan web tabanlı uygulamalar ve internete bağlı öğeler, uygulama programlama arabirimini (API) kullanarak daha verimli çalışmak için birbirleriyle etkileşime girebilir ve veri alışverişi yapabilir. Bir sunucunun API’si başka bir sunucunun API’sine bağlandığında, birinci sunucunun API’sinin bitiş noktası, ikinci sunucunun API’sinin verilere nereden erişebileceğini belirtecektir. Bir sunucunun veya hizmetin URL’si, varsa bir uç noktaya dahil edilebilir.

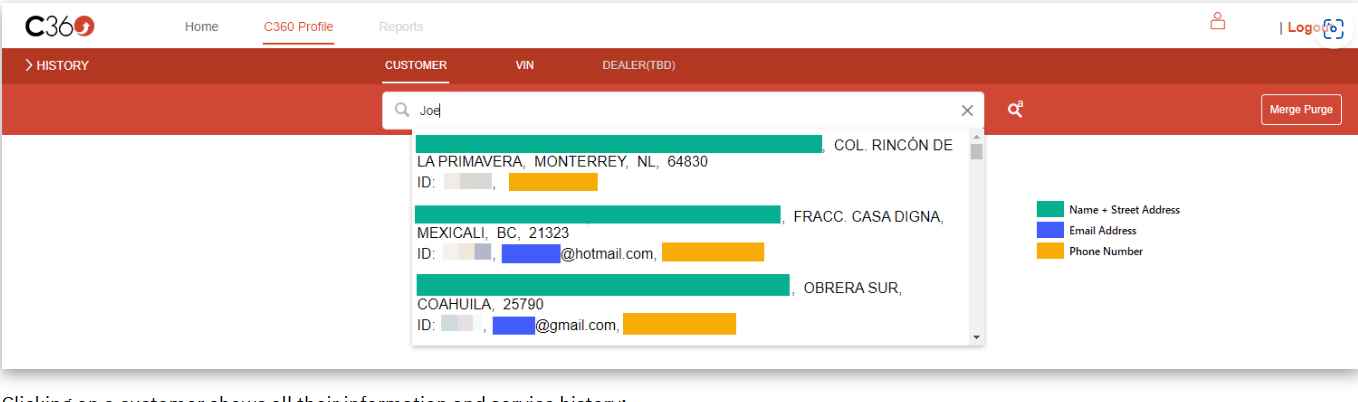

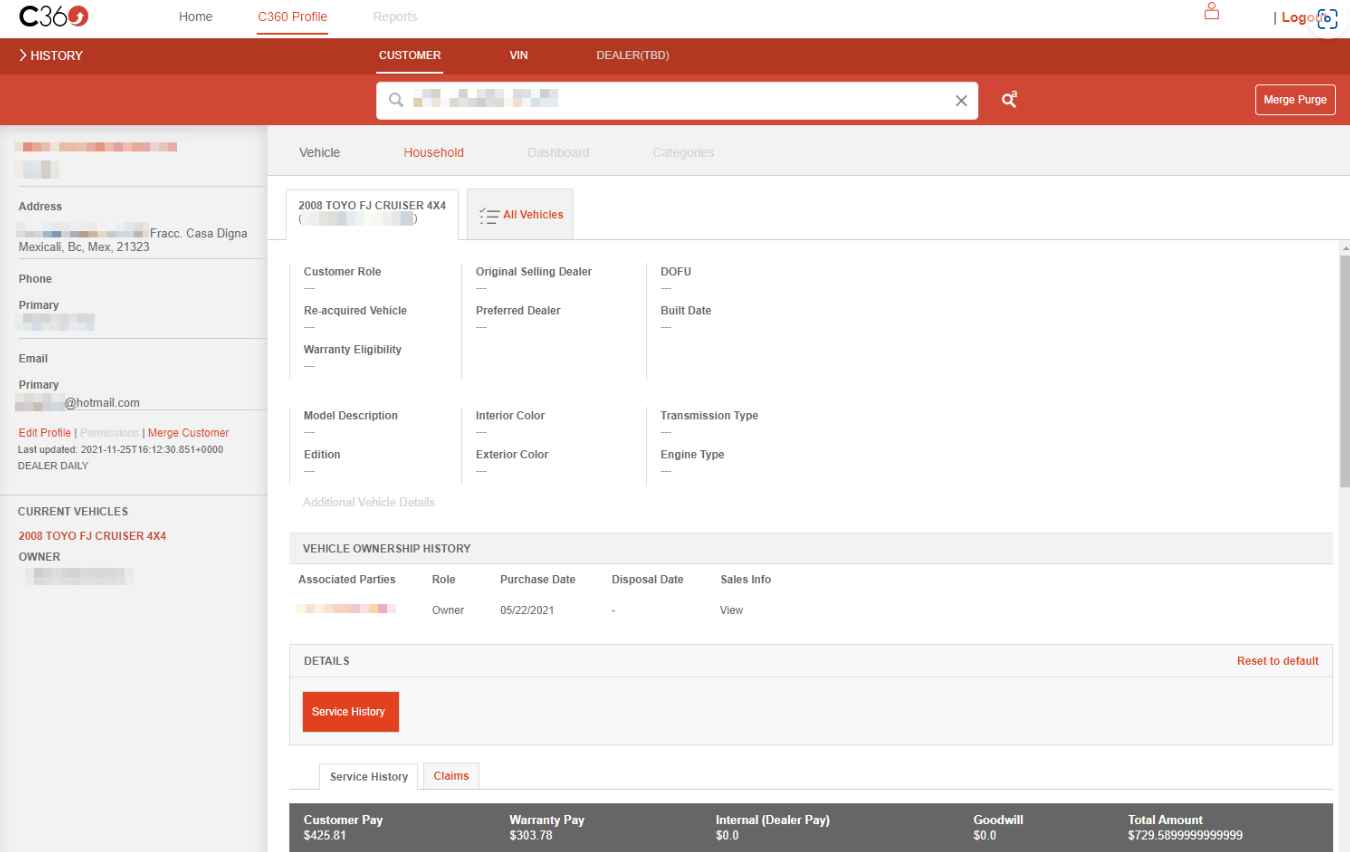

Toyota’nın C360 uygulaması, firmanın birçok bölümündeki müşteriler hakkında bilgi derler. Bir çalışan müşterinin adını, adresini, iletişim bilgilerini, cinsiyetini ve firma ile olan etkileşimlerini müşterinin profilinin tek bir görünümünde görebilir. Bu bilgiler, önceki satın almaların, ödeme bilgilerinin, hizmetle ilgili şikayetlerin, sosyal varlığın ve kanal tercihlerinin kaydını içerir.

Uygulama ayarlarının da doğrulanması gerekmediği için Toyota’nın müşteri bilgileri açığa çıktı. Toyota, bazı web sitelerini hizmetten kaldırarak ve uygulama programlama arayüzlerini (API’ler) artık bir kimlik doğrulama belirteci talep edecek şekilde değiştirerek sorunu çözdü.

Araştırmacıya göre “Üretim uygulaması parola korumalı olduğundan, Toyota büyük olasılıkla hiç kimsenin üretim API uç noktasına erişemeyeceğini tahmin etmişti. Bunun yerine, mühendislerinin bunu geliştirme uygulamasına dahil ettiği görülüyor. Uygulamanın yükleme deneyimi, ngx-ui-loader yardımıyla geliştirildi, bu nedenle API uç noktaları koda dahil edildi. Bununla birlikte, olası sorunlardan kaçınılabilmesi için API yolları dışarıda bırakıldı. Bir uygulamanın içeriği yükleme hızını artırmak kendi başına kötü bir şey değildir; ancak bu durumda, geliştiriciler yanlışlıkla her ortamdaki tüm özel API uç noktalarını açığa çıkardı.

Geliştirme uygulamasının koduna dahil edilmemiş olsalardı, Amazon API Gateway’den yararlanan üretim ve qa API uç noktalarını bulmak muhtemelen zor olurdu.”

Otomobil üreticisi, Toyota sistemlerine yetkisiz erişim olduğuna dair bir kanıt bulunmadığını ve Zveare tarafından yürütülen çalışmaya değer verdiğini söyledi. Diğer bilgisayar korsanlarını HackerOne’da barındırılan güvenlik açığı ifşa programına yönlendirerek kendisiyle işbirliği yapmaları için bir davet verdi.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.