Toyota Finansal Hizmetler (TFS), Medusa fidye yazılımının şirkete saldırı düzenlediğini iddia etmesinin ardından Avrupa ve Afrika’daki bazı sistemlerine yetkisiz erişim tespit ettiğini doğruladı.

Toyota Motor Corporation’ın bir yan kuruluşu olan Toyota Finansal Hizmetler, Toyota’nın otomobillerini sattığı pazarların %90’ında varlığı bulunan ve müşterilerine otomobil finansmanı sağlayan küresel bir kuruluştur.

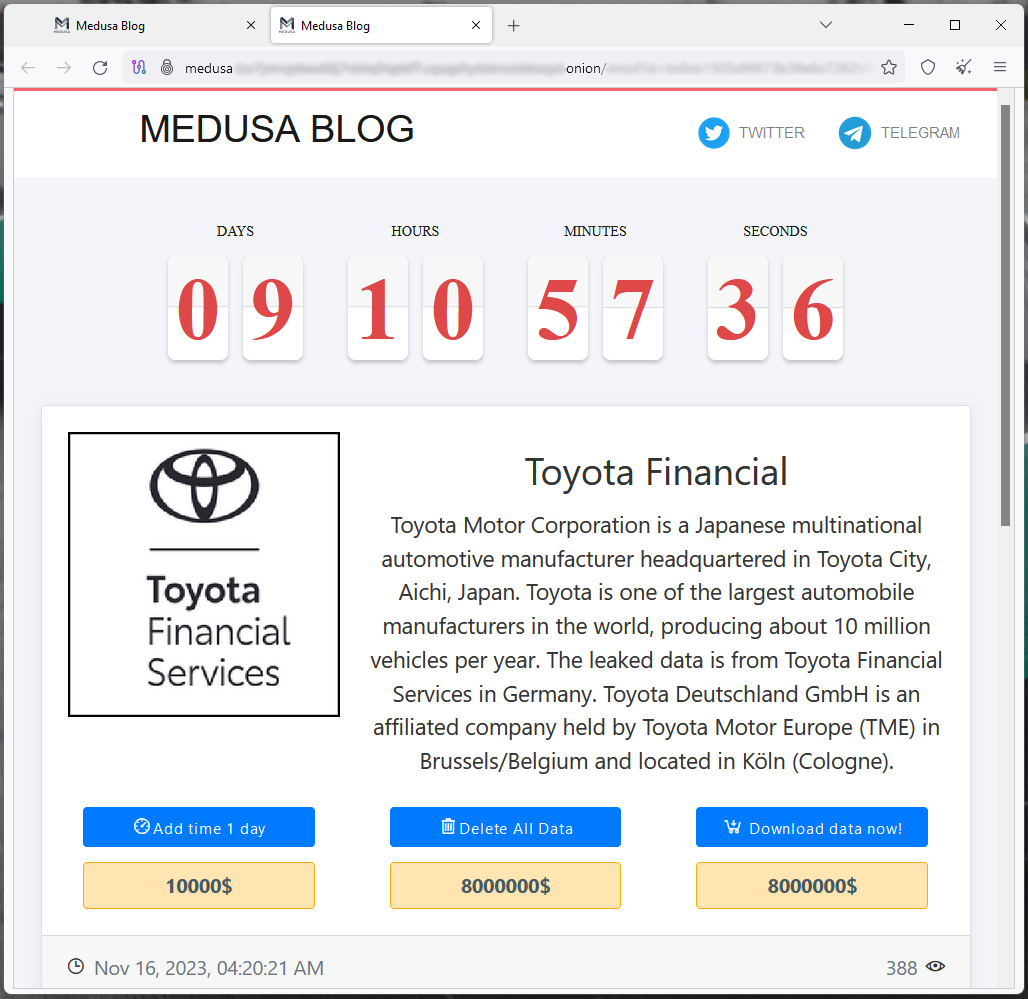

Bugünün erken saatlerinde Medusa fidye yazılımı çetesi, TFS’yi karanlık ağdaki veri sızıntısı sitesine listeledi ve Japon şirketten çalındığı iddia edilen verileri silmek için 8.000.000 $ tutarında bir ödeme talep etti.

Tehdit aktörleri Toyota’ya yanıt vermesi için 10 gün süre tanıdı ve süreyi günde 10.000 ABD dolarına kadar uzatma seçeneği de sundu.

Toyota Finans, saldırıda verilerin çalınıp çalınmadığını doğrulamazken, tehdit aktörleri dosyaları sızdırdıklarını ve fidye ödenmediği takdirde veri sızıntısıyla tehdit ettiklerini iddia ediyor.

Saldırıyı kanıtlamak için bilgisayar korsanları, finansal belgeler, elektronik tablolar, satın alma faturaları, karma hesap parolaları, açık metin kullanıcı kimlikleri ve parolaları, sözleşmeler, pasaport taramaları, dahili organizasyon şemaları, finansal performans raporları, personel e-posta adresleri ve daha fazlasını içeren örnek veriler yayınladı.

Medusa ayrıca Toyota sistemlerinden çaldığını iddia ettiği tüm verilerin dosya ağacı yapısını içeren bir .TXT dosyası da sağlıyor.

Belgelerin çoğu Almanca olup, hackerların Toyota’nın Orta Avrupa’daki operasyonlarına hizmet eden sistemlere erişmeyi başardıklarını gösteriyor.

BleepingComputer, sızdırılan veriler hakkında yorum yapmak için Japon otomobil üreticisine ulaştı ve bir şirket sözcüsü şu açıklamayı yaptı:

“Toyota Finansal Hizmetler Avrupa ve Afrika yakın zamanda sınırlı sayıda lokasyondaki sistemlerde yetkisiz faaliyet tespit etti.”

“Bu aktiviteyi araştırmak ve riski azaltmak için bazı sistemleri çevrimdışına aldık ve ayrıca kolluk kuvvetleriyle çalışmaya başladık.”

“Şu an itibariyle bu olay Toyota Finansal Hizmetler Avrupa ve Afrika ile sınırlıdır.”

Etkilenen sistemlerin durumu ve normal operasyonlara tahmini geri dönüşleriyle ilgili olarak sözcü, sistemleri tekrar çevrimiçi hale getirme sürecinin çoğu ülkede halihazırda devam ettiğini söyledi.

Başka bir Citrix Bleed ihlali mi?

Bugün erken saatlerde Medusa’nın TFS’yi kurbanı olarak açıklamasının ardından güvenlik analisti Kevin Beaumont öne çıktı firmanın Almanya ofisinin, Ağustos 2023’ten bu yana güncellenmeyen, internete açık bir Citrix Gateway uç noktasına sahip olduğu ve bu durumun kritik Citrix Bleed (CVE-2023-4966) güvenlik sorununa karşı savunmasız olduğunu gösterdiği belirtildi.

Birkaç gün önce, Lockbit fidye yazılımı operatörlerinin, Çin Sanayi ve Ticaret Bankası (ICBC), DP World, Allen & Overy ve Boeing’e karşı ihlaller gerçekleştirmek için Citrix Bleed’e yönelik kamuya açık açıklardan yararlandıkları doğrulandı.

Diğer fidye yazılımı gruplarının Citrix Bleed’den yararlanmaya başlamış olması mümkündür. büyük saldırı yüzeyi birkaç bin uç noktayı saydığı tahmin ediliyor.