Toxicpanda Android Bankacılık Truva atı, bankacılık kimlik bilgilerini çalmaya, pin ve desen kodlarını kaplamaya ve yetkisiz işlemleri mümkün kılan 2025’in başından itibaren Portekiz ve İspanya’da 4.500’den fazla cihazdan ödün vererek önemli bir tehdit olarak ortaya çıktı.

Başlangıçta trend micro tarafından 2022’de Güneydoğu Asya’yı hedefleyen kötü amaçlı yazılım, 2024’te Avrupa’ya geçti ve esas olarak İtalya, Portekiz, Hong Kong, İspanya ve Peru’ya Cleafy araştırmacılar tarafından bildirildiği gibi yaklaşık 1.500 cihazı bulaştı.

Avrupa’da coğrafi genişleme ve enfeksiyon artışı

2025 yılına gelindiğinde, eser gözlemler, Portekiz’in küresel vakaların% 85’inden fazlasını temsil eden Portekiz’in yaklaşık 3.000 enfeksiyon ve İspanya’yı 1000’e açıkladığı kasıtlı bir pivot gösteriyor. Yunanistan, Fas ve Peru’da daha az etkiler görülür.

Samsung’dan (daha büyük S8-S9 ve daha yeni S23 ve daha yeni S23), Xiaomi (Redmi) ve Oppo (bir seri) dahil olmak üzere ağırlıklı olarak bütçe dostu modelleri etkileyen kötü amaçlı yazılım, cihaz katmanları arasında geniş uyumluluk gösterir.

Rapora göre, bu dalgalanma, 2024’te Android bankacılık truva ataklarında% 196 daha geniş bir artışla hizalanıyor ve Kaspersky’ye göre toplam 1,24 milyondan fazla olay, proxies veya Dos ağları gibi toplu ölçekli botnetler üzerinde öncelikli, yüksek etkili enfeksiyonların artan sofistike olmasının altını çiziyor.

Teknik Geliştirmeler

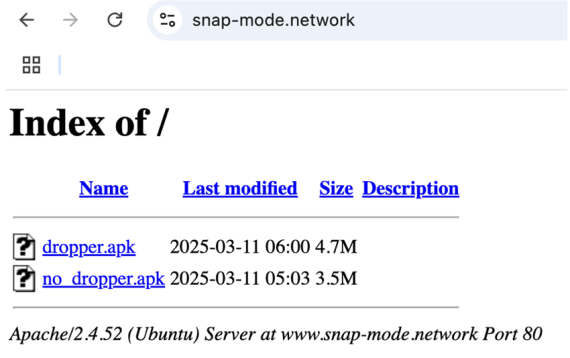

ToxicPanda, Google Chrome güncellemelerini taklit eden veya Recaptcha hileleri kullananlar da dahil olmak üzere, tehlikeye atılmış alanlarda ve açık dizinlerde “Dropper.APK” ve “No_Dropper.Apk” gibi kötü niyetli APS’leri barındıran TAG-124 Çok Katmanlı Trafik Dağıtım Sistemi (TDS) aracılığıyla gelişmiş teslimattan yararlanır.

Kötü amaçlı yazılım, androidManifest.xml’de, Read_SMS, PETRECH_SMS, Bind_notification_Listener_Service gibi şüpheli olanlar dahil olmak üzere 58 izin ister OTPS, kimlik avı kaplamaları için System_alert_window ve tam cihaz kontrolü için bind_accessibility_service, etkinleştirme, otomatik naviging, otomatik navigasyon için etkinleştirin, otomatik navigasyon.

Kurulum üzerine, sahte bir Google Chrome uygulaması olarak maskelenir, kullanıcıları C2 sunucusundan JSON yükleri aracılığıyla 39 bankacılık uygulamalarında sahte giriş ekranlarını kaplamak için istismar ettiği erişilebilirlik hizmetlerini etkinleştirmek için maskelenir, WebView Modifikasyonları ve Type_Accessibility_Overlay Exploits aracılığıyla kimlik bilgilerini yakalar.

CPU bilgileri, emülatör yolları, bluetooth, ortam ışık sensörleri ve telefon kadranları için kontroller dahil olmak üzere anti-emülasyon özellikleri, Joe, Virustotal ve Triyaj gibi kum havuzlarında patlamayı önler.

Kötü amaçlı yazılım, esnek C2 iletişimi için TLDS (örneğin .com, .NET) ile eklenen aylık ikinci seviye alanları üreten bir etki alanı oluşturma algoritması (DGA) kullanır, anahtar “JP202411” ve IV “JP2411” ile şifrelenmiş “DOM.TXT” dosyalarına geri döner.

AES/ECB/PKCS5PADDING Sabit kodlu “0623U25KTT3YO8P9” ile şifreleme, yükleri sabitlerken, SetDomain, OpenLayer ve UpdatePagerule gibi yeni komutlar bindirme dağıtımını ve kalıcılığını artırır.

Kalıcılık mekanizmaları, Package_Removed gibi niyetler için yayın alıcılarını, “yeniden başlatma” yayınları yoluyla yeniden etkinleştirmeyi ve erişilebilirlik tabanlı pencere kapanmaları yoluyla kaldırmaya direnç içerir.

Cloudflare IPS ve KSICNGTW gibi DGA olmayan alanlarla ağ altyapı bağları[.]Org, Mandarin Kodu kalıntıları Çin kökenlerine işaret ediyor.

Sökme, ADB komutlarının com.example.mysoul paketini zorlamak ve kaldırmayı gerektirir.

Genişletilmiş komut setleri ve TDS entegrasyonu gibi devam eden gelişmeler, aktif evrim sinyali, kullanıcıları resmi mağazalardan gelen uygulamaları kaynaklamaya, izinleri incelemeye ve riskleri azaltmak için erişilebilirlik hibelerini izlemeye çağırıyor.

Uzlaşma Göstergeleri (IOCS)

| Kategori | Göstergeler |

|---|---|

| Kötü niyetli paket | com.example.mysoul |

| C2 Sunucular | 38.54.119.95; Bush manastırı; D7472AD157[.]yüksek sesle gülmek; Ksicngtw[.]org |

| Cloudflare altyapısı | 104.21.52.214; 172.67.204.27 |

| Barındırma Etki Alanları (TAG-124 bağlantılı) | Çek-Googlle[.]com; Güncelleme Koşusu[.]com; mktgads[.]com; havaalanı[.]com; extensionFantomisour[.]com; Phaimtom[.]ile; şık[.]sayfa; sembieitc[.]com; Bentonwhite[.]ile; Frezorapp[.]IO; eval[.]com; Portalonline-Simpespgme[.]çevrimiçi; sembetik[.]ile; BplNetempreses[.]com; heletemug[.]com; fantomisyouurextion[.]ile; portalrecetafazenda[.]com; sembolik[.]ile; chalnlizt[.]Org; Bilgi teslimi[.]ile; fanatom[.]com; özel teslimat[.]de; symdlotik[.]com; Cihainlst[.]Org; Bilgi nakliye[.]de; Phaqwentom[.]com; Roninachain[.]com; sinbiolitik[.]ile; com-animus[.]uygulama; io-suite-web[.]com; Phatom-wa[.]com; Ronnin-V2[.]ile; Tradr0ger[.]Bulut; saymak[.]ile; manfle[.]com; Fatom-[.]com; önce[.]com; güven duvarları[.]com; -Tflx[.]com; madenci tercümanı[.]com; Phavtom-V1[.]ile; Ronnnn[.]com; v2-rubby[.]com; Dogs-airdp[.]com; dünya-rastlantı desteği[.]com; Phavtom-V2[.]com; Symbiatec-Fi[.]com; V3-Rabby[.]ile; Avrupa[.]ile; onsuitex[.]com; Phavtom-V3[.]com; sembiya-fi[.]com |

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!