Siber suçlular, Windows ve Mac’lere kripto hırsızlığı yapan kötü amaçlı yazılım bulaştıran sahte bir video konferans platformu kullanarak sahte iş toplantılarıyla Web3’te çalışan kişileri hedef alıyor.

Toplantı yazılımının yaygın olarak kullandığı addan dolayı “Meeten” adını alan kampanya, Eylül 2024’ten bu yana yürütülüyor.

Hem Windows hem de macOS sürümüne sahip olan kötü amaçlı yazılım, kurbanların kripto para varlıklarını, banka bilgilerini, web tarayıcılarında depolanan bilgileri ve Anahtar Zinciri kimlik bilgilerini (Mac’te) hedef alıyor.

Meeten, tehdit aktörlerinin sahte toplantı yazılımı için sürekli olarak isim ve marka değiştirdikleri ve daha önce “Clusee”, “Cuesee” “Meetone” ve “Meetio” gibi isimler kullandıkları konusunda uyarıda bulunan Cado Security Labs tarafından keşfedildi.

Kaynak: Cado

Bu sahte markalar, meşruiyet kazandırmak için yapay zeka tarafından oluşturulan içeriklerle doldurulmuş görünen resmi web siteleri ve sosyal medya hesapları tarafından destekleniyor.

Ziyaretçiler kimlik avı veya sosyal mühendislik yoluyla siteye giriyor ve sözde bir toplantı uygulaması olan ancak gerçekte Realst hırsızı olan bir uygulamayı indirmeleri isteniyor.

“Hedeflerden gelen raporlara göre, dolandırıcılık birden fazla yolla gerçekleştiriliyor. Bildirilen bir örnekte, bir iş fırsatını tartışmak ve bir arama planlamak isteyen, tanıdığı bir kişi Telegram üzerinden bir kullanıcıyla iletişime geçti. Ancak Telegram hesabı oluşturuldu Daha da ilginci, dolandırıcı, hedefin şirketinden kendisine karmaşık ve hedefe yönelik bir dolandırıcılık yapıldığını belirten bir yatırım sunumu gönderdi. Hedeflenen kullanıcılara ilişkin diğer raporlar, Web3 çalışmasıyla ilgili aramalar yapıldığını, yazılımın indirildiğini ve kendi kripto para birimine sahip olmak çalındı.

İlk temastan sonra hedef, ürünü indirmek için Meeten web sitesine yönlendirilecek. Meeten web siteleri, bilgi hırsızlarını barındırmanın yanı sıra, herhangi bir kötü amaçlı yazılım yüklenmeden önce bile web tarayıcılarında saklanan kripto para birimini çalmak için Javascript içerir.”

❖ Cado Güvenliği

Cado, Realst kötü amaçlı yazılımına ek olarak “Meeten” web sitelerinin, siteye bağlanan cüzdanları boşaltmaya çalışan JavaScript barındırdığını söylüyor.

Mac’leri ve Windows’u Hedefleme

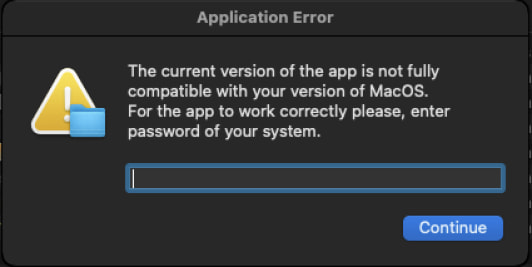

Toplantı yazılımının macOS sürümünü indirmeyi seçen kişiler ‘CallCSSetup.pkg’ adlı bir paket alırlar ancak geçmişte başka dosya adları da kullanılmıştır.

Çalıştırıldığında, kullanıcıdan sistem şifresini girmesini istemek için macOS komut satırı aracı ‘osascript’i kullanır ve bu da ayrıcalık artışına yol açar.

Kaynak: Cado

Şifreyi girdikten sonra kötü amaçlı yazılım, “Sunucuya bağlanılamıyor. Lütfen yeniden yükleyin veya bir VPN kullanın.” şeklinde bir sahte mesaj görüntüleyecektir.

Ancak arka planda Realst kötü amaçlı yazılımı bilgisayarda barındırılan verileri çalar:

- Telgraf kimlik bilgileri

- Banka kartı ayrıntıları

- Anahtarlık kimlik bilgileri

- Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc ve Vivaldi’den gelen tarayıcı çerezleri ve otomatik doldurma kimlik bilgileri

- Ledger ve Trezor cüzdanları

Veriler ilk önce yerel olarak bir klasörde depolanır, sıkıştırılır ve sonunda yapı adı, sürüm ve sistem bilgileri gibi makine ayrıntılarıyla birlikte uzak bir adrese aktarılır.

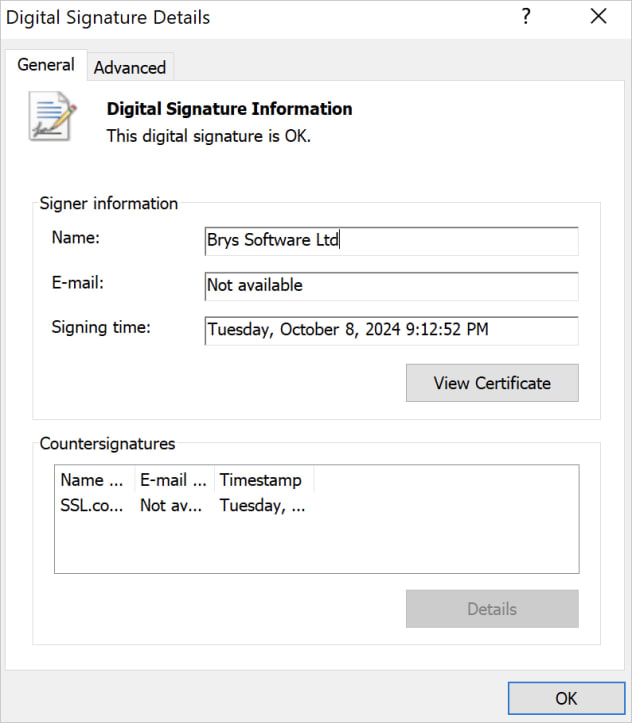

Realst’in Windows sürümü, ‘MeetenApp.exe’ adlı bir Nullsoft Komut Dosyalı Yükleyici Sistemi (NSIS) dosyası olarak dağıtılır ve ayrıca Brys Software’den çalınan bir sertifika kullanılarak dijital olarak imzalanır.

Kaynak: Cado

Yükleyici, bir 7zip arşivi (“app-64”) ve JavaScript ve kaynakları içeren, tespitten kaçınmak için Bytenode kullanılarak V8 bayt koduna derlenen bir Electron uygulamasının çekirdeğini (“app.asar”) içerir.

Electron uygulaması “deliverynetwork” adresindeki uzak bir sunucuya bağlanır[.]gözlemci”yi çalıştırır ve bir sistem profili oluşturucuyu (“MicrosoftRuntimeComponentsX86.exe”) ve ana kötü amaçlı yazılım yükünü (“UpdateMC.exe”) içeren parola korumalı bir arşivi (“AdditionalFilesForMeet.zip) indirir.

Kaynak: Cado

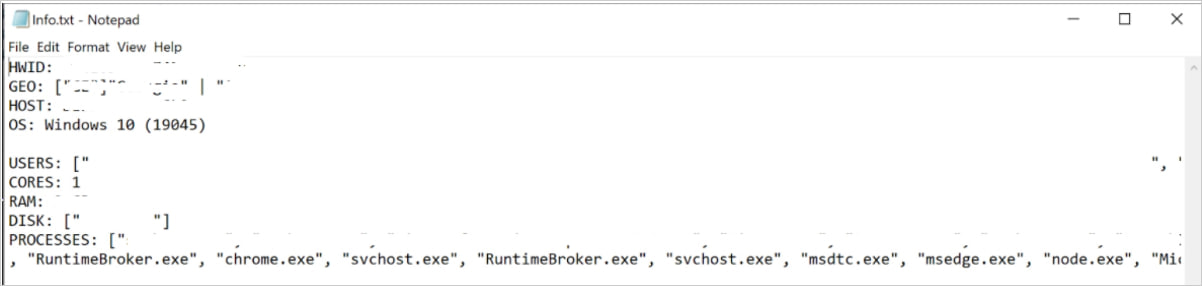

Rust tabanlı yürütülebilir dosya, aşağıdaki bilgileri toplamaya, bunu bir ZIP dosyasına eklemeye ve dışarı çıkarmaya çalışır:

- Telgraf kimlik bilgileri

- Banka kartı ayrıntıları

- Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc ve Vivaldi’den tarayıcı çerezleri, geçmişi ve otomatik doldurma kimlik bilgileri

- Ledger, Trezor, Phantom ve Binance cüzdanları

MacOS ile karşılaştırıldığında, Windows sürümü daha ayrıntılı ve çok yönlü bir yük dağıtım mekanizması, daha iyi kaçınma ve kayıt defterinde değişiklik yaparak yeniden başlatmalar arasında devam etme yeteneği sunar.

Genel olarak kullanıcılar, sosyal medya aracılığıyla kullanıcılar tarafından önerilen yazılımı, önce yazılımın meşru olup olmadığını doğrulamadan ve ardından onu VirusTotal gibi çok motorlu bir antivirüs aracında taramadan asla yüklememelidir.

Web3’te çalışanlar özellikle savunmasızdır; çünkü sosyal mühendislik, bu alandaki hedeflerle yakınlık kurmak ve sonunda kripto para birimini çalmak için kötü amaçlı yazılım yüklemeleri için hedefleri kandırmak için kullanılan yaygın bir taktiktir.