Apache Tomcat’ta CVE-2025-24813 olarak tanımlanan yakın tarihli bir güvenlik açığı, siber güvenlik profesyonelleri arasında, kimlik doğrulanmamış uzaktan kod yürütme (RCE), ciddi bilgi sızıntısı ve kötü niyetli içerik enjeksiyonunda sömürü potansiyeli nedeniyle endişe yaratmıştır.

Bu güvenlik açığı, 10 Mart 2025’te bir yama ile birlikte açıklandı ve saldırganların zayıflıklar için savunmasız sunucuları araştıran ilk istismar girişimlerini zaten gördü.

CVE-2025-24813’ü Anlama

CVE-2025-24813, yaygın olarak kullanılan bir açık kaynaklı web sunucusu ve Java Servlet kapsayıcısı olan Apache Tomcat’taki bir yol denkliği güvenlik açığı ile ilgilidir.

Güvenlik açığı, Tomcat’in dosya yollarını dahili olarak nasıl işlediğini etkiler. Apache, bu güvenlik açığını belirli sömürü önkoşulları nedeniyle ılımlı bir ciddiyet olarak etiketlemesine rağmen, sunucu bütünlüğünü ve gizliliği tehlikeye atabilen RCE de dahil olmak üzere sömürülürse ciddi riskler oluşturmaktadır.

CVE-2025-24813’ün sömürülmesi, birkaç kamera dışı koşul gerektirir:

- Varsayılan Servlet Yazma Özelliği: Bu açıkça etkinleştirilmelidir, bu varsayılan olarak böyle değildir.

- Kısmi Put İstekleri: Bunlara izin verilmelidir.

- Dosya tabanlı oturum kalıcılığı: Web uygulaması bunu varsayılan depolama konumlarıyla kullanmalıdır.

- Desarizasyon Savunmasız Kütüphane: Böyle bir kütüphane, yükün seansizasyon yoluyla yürütülmesi için mevcut olmalıdır.

- Dahili dosya adlandırma bilgisi: Saldırganların hedef sunucunun dahili dosya adlandırma kurallarını ve dizin yapısını anlamaları gerekir.

Bu önkoşullara rağmen, kırılganlığın potansiyel etkisi, onu yamalamak veya azaltmak için derhal harekete geçmeyi gerektirir.

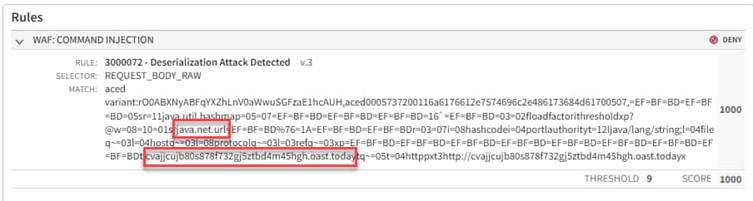

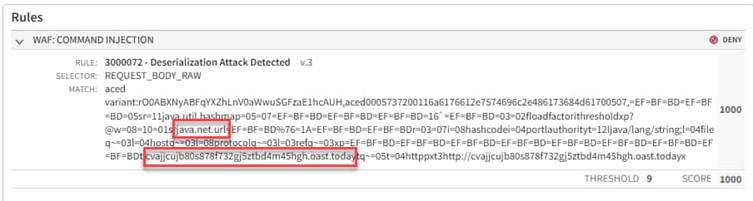

Gözlemlenen saldırı trafiği

Akamai’nin Güvenlik İstihbarat Grubu, güvenlik açığının açıklanmasından sadece günler sonra saldırı trafiğini gözlemlediğini bildirdi.

Çoğu saldırı yükü, potansiyel sunucuları güvenlik açıkları için araştırmayı amaçlamıştır ve hedefleme.

Bu saldırılar, kötü niyetli Java serileştirilmiş nesnelerin yüklenmesini içeriyordu, bu da Kötü niyetli yüklerin serileştirme üzerine yürütülmesine neden olabilecek.

Ortak Saldırı Varyantları

- Oturum Dosyası Hedefleri: Saldırganlar özellikle .Session dosyası uzantısı ile altı karakterli bir taban ekleyen randomize bir adlandırma şeması kullanarak.

- Java serileştirilmiş nesneler: Genellikle java.net.url içeren kötü niyetli nesneler, sazeralizasyondan sonra “ev aramak” için kullanılır ve başarılı bir sömürü gösterir.

Savunmasız Apache Tomcat örneklerinin belirlenmesi, dolaylı bağımlılıklar da dahil olmak üzere çeşitli uygulamalardaki yaygın entegrasyonu nedeniyle zor olabilir. İşte bazı algılama yöntemleri:

- Özyinelemeli tarama: Tomcat varlığını gösteren tomcat-api.jar dosyalarını arayın.

- Sürüm Değerlendirmesi: Kavanoz manifestinden versiyonu çıkarın ve bilinen savunmasız sürümlerle karşılaştırın (11.0.0-m1 ila 11.0.2, 10.1.0-m1 ila 10.1.34, 9.0.0-m1 ila 9.0.98).

- Akamai Guardicore Insight sorgusu: Savunmasız varlıkları tanımlamak için belirli sorguları kullanın.

Azaltma adımları

Güvenlik açığını çözen en son sürümleri güncelleyin: Apache Tomcat Sürümleri 11.0.3, 10.1.35 ve 9.0.99.

- Akamai Uygulaması ve API Koruyucu: CVE-2025-24813 istismarlarını algılamak ve engellemek için bir uyarlanabilir güvenlik motoru hızlı kuralı (3000957) konuşlandırılmıştır.

- Yapılandırmalar: Varsayılan sunucu uygulamalarının yazma özelliğinin devre dışı bırakıldığından emin olun ve kısmi put taleplerini kısıtlayın.

- İzleme: Şüpheli trafik modellerini, özellikle de hedefleyen. Session dosyalarını sürekli olarak izleyin.

CVE-2025-24813, spesifik önkoşulları nedeniyle şiddet açısından orta derecede kabul edilirken, sömürülürse ciddi etki potansiyeli derhal eylem gerektirir.

Kuruluşlar, Apache Tomcat sürümlerinin güncellenmesine öncelik vermeli ve bu tehditlere karşı korunmak için koruyucu önlemler uygulamalıdır.

Tespit ve hafifletme konusunda proaktif adımlar atarak, kuruluşlar kendilerini CVE-2025-24813 gibi ortaya çıkan tehditlerden etkili bir şekilde koruyabilir ve sistemlerinin ve verilerinin güvenliğini ve bütünlüğünü sağlar.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free