Gelişmiş kalıcı tehdit aktörleri, kurumsal iletişimin güvenliğini tehlikeye atmak için karmaşık teknikler geliştirmeye devam ederken, ToddyCat APT grubu operasyonel yeteneklerinde dikkate değer bir gelişme sergiliyor.

Kaspersky’nin son araştırması, bu son derece organize casusluk grubunun, 2024’ün ikinci yarısı ve 2025’in başlarında hedef kuruluşlardaki şirket içi çalışan iletişimlerine gizlice erişmeye yönelik yöntemleri nasıl iyileştirdiğini ortaya koyuyor.

E-posta, Microsoft Exchange Server gibi şirket içi altyapı veya Microsoft 365 ve Gmail gibi bulut tabanlı hizmetler aracılığıyla sunulan, dünya çapındaki şirketler için ticari yazışmaların temel taşı olmaya devam ediyor.

Kuruluşlar genellikle bulut hizmetlerinin üstün gizlilik koruması sağladığını ve dahili sistemlerin güvenliği ihlal edildiğinde bile e-posta verilerini şirket altyapısının dışında tuttuğunu varsaysa da ToddyCat grubu bu varsayımın tehlikeli derecede yanlış olduğunu kanıtladı.

En son saldırı vektörleri, bulutta barındırılan iletişimlerin bile hedef ağlarda yer edinen kararlı tehdit aktörlerine karşı savunmasız kaldığını gösteriyor.

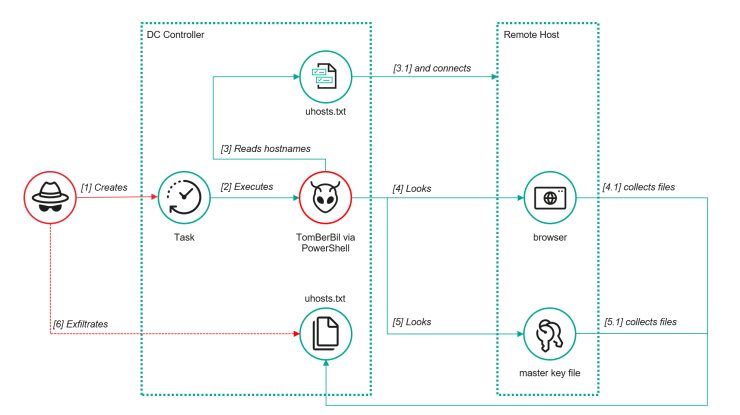

ToddyCat, daha önce C# ve C++ ile yazılan TomBerBil araç setini, Mayıs ve Haziran 2024’teki olaylarda keşfedilen yeni bir PowerShell varyantıyla önemli ölçüde yükseltti.

Bu değiştirilmiş sürüm, ayrıcalıklı erişime sahip etki alanı denetleyicilerinde yürütülür ve SMB protokolü aracılığıyla ağdaki tarayıcı dosyalarını uzaktan hedefler.

Araç, kullanıcı iş istasyonlarındaki Chrome, Edge ve yeni desteklenen Firefox tarayıcılarından çerezleri, kayıtlı şifreleri ve tarama geçmişini sistematik olarak toplar.

PowerShell TomBerBil, bir yapılandırma dosyasından ana bilgisayar adlarını okur, ağ paylaşımlarına SMB bağlantıları kurar ve şifrelenmiş kimlik bilgilerini içeren Oturum Açma Verileri veritabanları, şifre çözme anahtarlarına sahip Yerel Durum dosyaları ve Çerez veritabanları dahil olmak üzere kritik tarayıcı dosyalarını çıkarır.

Araç aynı zamanda kullanıcı profillerinde saklanan DPAPI şifreleme anahtarlarını da kopyalayarak saldırganların kurbanların SID’lerini ve şifrelerini kullanarak çalınan tüm tarayıcı verilerinin şifresini çevrimdışı olarak çözmesine olanak tanıyor.

Bu ağ tabanlı yaklaşım, doğrudan güvenliği ihlal edilmiş ana bilgisayarlarda çalışan önceki sürümlerle karşılaştırıldığında algılamayı önemli ölçüde engellemektedir.

Outlook E-posta Depolama Alanı

Tarayıcı odaklı teknikler güvenlik izlemenin dikkatini çektiğinde ToddyCat, Outlook OST dosyalarında depolanan kurumsal e-postaları doğrudan hedeflemeye yöneldi.

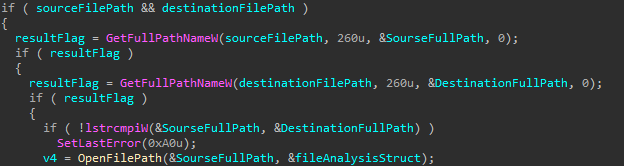

Bu Çevrimdışı Depolama Tablosu dosyaları, çevrimdışı erişim için posta kutularının tam kopyalarını önbelleğe alır, ancak Outlook çalışırken kilitli kalır. Saldırganlar, bu korumanın üstesinden gelmek için, donanım düzeyinde sektör bazında disk okuma gerçekleştiren, C++ dilinde yazılmış özel bir 32 bit araç olan TSectorCopy’yi kullandı.

TSectorCopy, disk cihazlarını doğrudan okuma modunda açarak ve dosya içeriklerini sırayla kopyalayarak standart Windows dosya erişim API’lerini atlar ve uygulama düzeyindeki kilitleri etkili bir şekilde atlatır.

Saldırganlar, OST dosyalarını çıkardıktan sonra bunları, e-posta mesajlarını ve eklerini analiz için HTML, RTF veya metin formatlarına aktaran açık kaynaklı bir C# yardımcı programı olan XstReader’ı kullanarak işler. Bu kombinasyon, uygulamalar normal şekilde çalışmaya devam ederken posta kutusunun tamamen dışarı sızmasına olanak tanır.

ToddyCat’in en gelişmiş evrimi, uygulama belleğinden OAuth 2.0 erişim belirteçlerini çalarak Microsoft 365 ortamlarını hedefliyor.

Saldırganlar, C# dilinde yazılmış SharpTokenFinder’ı kullanarak Teams, Outlook, Word, Excel ve diğer Microsoft 365 uygulamalarına yönelik süreçleri bulur ve ardından JWT belirteçlerini içeren bellek dökümleri oluşturur.

Bu belirteçler, Microsoft bulut hizmetlerine yönelik API isteklerinin kimliğini doğrulayan base64 yetkilendirme kimlik bilgilerini kodlar.

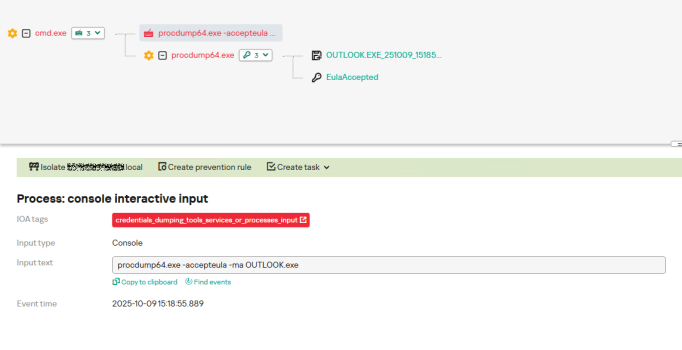

Uç nokta koruması SharpTokenFinder girişimlerini engellediğinde, operatörler Outlook ve diğer Office uygulamalarının eksiksiz işlem dökümlerini oluşturmak için meşru Sysinternals ProcDump yardımcı programına geçtiler.

Çıkarılan erişim belirteçleri, geçici de olsa, şirket içi izleme sistemlerini tetiklemeden posta kutularının tamamını Microsoft 365 bulut altyapısından almak için yeterli zaman sağlar.

Tespit Kapsamlı İzleme Gerektirir

Çıkarılan erişim belirteçleri, geçici de olsa, şirket içi izleme sistemlerini tetiklemeden posta kutularının tamamını Microsoft 365 bulut altyapısından almak için yeterli zaman sağlar.

Kuruluşlar, hassas Chrome, Firefox ve Edge veri dizinlerine yönelik SMB bağlantıları için Windows Olay Kimliği 5145’i izleyerek, ağ protokolleri aracılığıyla tarayıcı klasörü erişimine yönelik denetim uygulamalıdır.

DPAPI şifreleme anahtarı klasörü erişiminin uyarıları tetiklemesi gerekirken Sysmon Event ID 9 algılamaları, OST dosyalarını hedefleyen ham disk erişim girişimlerini tanımlayabilir.

Office 365 işlem adlarına karşı ProcDump yürütmesine yönelik komut satırı izleme, belirteç hırsızlığı girişimlerine yönelik kritik görünürlük sağlar.

Kaspersky, ToddyCat’in gelişen tekniklerine etkili bir şekilde karşı koymak için hem uç nokta korumasının hem de gelişmiş tehdit izleme platformlarının mevcut tehdit istihbaratına sahip olarak dağıtılmasını öneriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.