📣 Yapay Zekayı Mühendislik Ölçeğinde Güvenli Hale Getirin, Yönetin ve Çalıştırın

Modern yapay zeka altyapısı, geleneksel erişim ve güvenlik modellerini geride bırakıyor. İster GPU eğitim kümeleri çalıştırıyor olun ister altyapıyla otonom olarak etkileşime giren dijital ikizleri dağıtıyor olun, statik kimlik bilgilerine güvenemezsiniz.

Teleport, her aktöre (acenteler, LLM araçları, botlar, MCP araçları ve dijital ikizler) birinci sınıf bir kimlik olarak davranır. Bu, ajansal yapay zekayı “kontrolsüz otomasyon”dan güvenilir, yönetilen otomasyona dönüştürerek yapay zeka ortamınızın talep ettiği kimlik, erişim ve güvenlik temelini sağlar.

Aracılar hassas verilere erişip durum değiştiren eylemler gerçekleştirebildiğinde, hangi aracının neyi yaptığını bilmek ve anlamlı erişim kontrolü yapabilmek çok önemlidir. Kimlik ve erişim yönetimi gibi temel kavramların gelişeceğine inanıyorum Daha Yapay zekanın yoğun olduğu bir dünyada önemli.

Uygulama Güvenliği

MegaManSec/Gixy-Sonraki

İle Joshua Rogers: Yanlış güvenlik yapılandırmalarını, sertleşen boşlukları ve performans sorunlarını tespit etmek için nginx.conf dosyalarını statik olarak analiz eden, Yandex’in Gixy’sinin aktif olarak bakımı yapılan bir çatalı. HTTP bölme, SSRF, ana bilgisayar sahtekarlığı, yol geçişi, takma ad geçişi ve daha fazlası gibi sorunları algılar.

Clang Sertleştirme Hile Sayfası – On Yıl Sonra

Daniel Janson ve Béatrice Creuset Quarkslab’ın 2016 Clang Sertleştirme Hile Sayfası için, OpenSSF tarafından önerilen ek sağlamlaştırma seçeneklerinin yanı sıra yeni istismar sınıflarını azaltan daha özelleştirilmiş seçenekleri kapsayan bir güncelleme sağlayın. Aşağıdakileri içerir: standart C/C++ kitaplıklarını kullanırken veya kitaplıkları yüklerken genel korumalar, yığın tabanlı bellek bozulmasına karşı azaltımlar, Dönüş Yönelimli Programlama (ROP) veya Atlama Yönelimli Programlama (JOP) saldırıları gibi kodun yeniden kullanımına karşı savunmaların yanı sıra spekülatif yürütme saldırılarına karşı savunmalar.

DNSimple’da Kod Havuzu Yönetimini Nasıl Ölçeklendirdik?

Simone Carletti DNSimple’ın GitHub depolarını manuel olarak yönetmekten otomatik olarak çalışan tam otomatik Terraform tabanlı bir sisteme nasıl geçtiğini anlatıyor terraform plan çekme istekleri üzerine ve terraform apply birleştirmede. GitHub depolarını, kategorilere ayırma konularıyla (dil, ekip sahipliği, politikalar) Terraform harita değişkenleri olarak yapılandırırlar, şablonları ve CODEOWNERS dosyalarını github_repository_file kaynakları olarak yönetirler ve daha fazlasını yaparlar. Sistem artık yüzlerce depoyu merkezi izinlerle, geri almalar için tam Git geçmişini yönetiyor ve tek bir şablon dosyasını değiştirerek tüm depolarda toplu değişikliklere olanak tanıyor.

💡 Bunu çok beğendim – tüm repo değişikliklerinin git geçmişi, tüm depolar için yeni güvenlik politikaları/güvenlik varsayılanları tek bir yerde kullanıma sunuluyor, güçlü varlık envanteri temelleri (platform ekibi hangi depoları koruyor? Hangi Go projelerimiz var? Hangi depolarda güvenlik açığı uyarıları etkin?).

Arcjet, güvenlik kontrollerini doğrudan uygulama kodunuza ekler. Proxy’ler, IP izin verilenler listeleri veya karmaşık altyapı olmadan hız sınırlama, bot algılama ve istek doğrulama ile API’leri ve uç noktaları kötüye kullanıma karşı koruyun.

Güvenli varsayılanları kolay ve geliştirici dostu hale getirmek 👌 kitabımda! Arcjet’in ayrıca açık kaynak SDK’lar böylece ücretsiz olarak deneyebilirsiniz.

Bulut Güvenliği

DenizParlak/Heimdall

İle Deniz Parlak: MITRE ATT&CK eşlemesi ile 50’den fazla IAM ayrıcalık yükseltme modeli ve 85’ten fazla saldırı zinciri modeli içeren, 10’dan fazla AWS hizmetinde ayrıcalık yükseltme yollarını keşfeden bir AWS güvenlik tarayıcısı. Heimdall hem doğrudan hem de çok atlamalı saldırı yollarını (EC2, RDS, S3, Lambda, KMS, Secrets Manager, STS, SNS, SQS, DynamoDB) tespit eder.

💡 Not: Bunun ne kadarının yalnızca aktarıldığından emin değilim, ancak AWS ayrıcalık yükseltme aracının eksiksizliği de dahil.

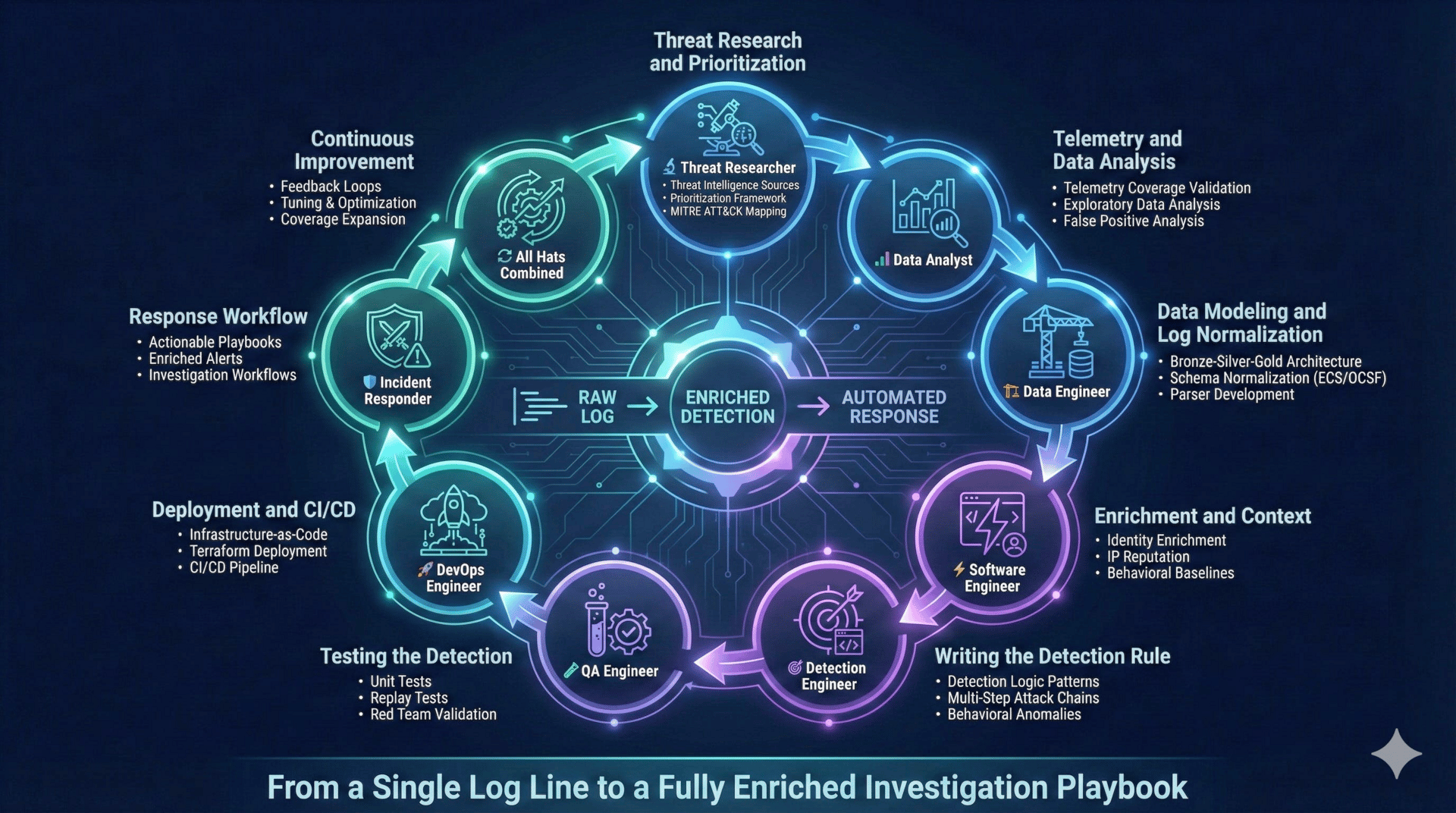

Bulutta Yerel Tespit Mühendisliği El Kitabı

K tarafından tehdit araştırmasından sürekli iyileştirmeye kadar dokuz aşamayı kapsayan, bulut ortamları için kapsamlı bir tespit mühendisliği yaşam döngüsünden geçer. Gönderide, kullanılabilirlik/risk/ROI puanlaması kullanılarak TTP’lerin nasıl önceliklendirileceği, telemetri kapsamının nasıl doğrulanacağı ve GCP/AWS/Azure için sağlayıcıya özel kuralları korumak yerine buluttan bağımsız algılamaları bir kez yazmak için ECS veya OCSF normalleştirmesini kullanarak üç katmanlı bir veri mimarisinin (Bronz/Gümüş/Altın) nasıl uygulanacağı ve daha fazlası açıklanmaktadır.

💡 Tonlarca ayrıntı, mükemmel kaynak 👍️

Mavi Takım

(Anti-)Anti-Rootkit Teknikleri – Bölüm I: UnKovering eşlenmiş rootkit’ler

Sven Rath (@eversinc33), manuel sürücü eşlemeyi (kötü amaçlı yazılımınızı çekirdek alanına yazma) ve Windows Nesne Yöneticisi’ndeki aygıt nesnelerini desteklenmemiş bellek bölgelerine taramak, eşlenmemiş belleğe işaret eden yığın çerçevelerini tanımlamak için bir APC’yi tüm sistem iş parçacıklarında sıraya koymak ve desteklenmemiş bellek işaretçilerini bulmak için yığında dolaşarak bir CPU üzerinde çalışan bir kök kiti iş parçacığını umutla yakalamak için Maskelenemeyen Kesintilerden (NMI’ler) yararlanmak dahil olmak üzere üç rootkit algılama tekniğini tartışır.

Bu tespit stratejilerini ve ilgili kaçınmaları test etmek için Sven şunları geliştirdi: ortaya çıkarmakçekirdek belleğine eşlenen sürücüleri algılayabilen bir Windows anti-rootkit/anti-hile sürücüsü.

GachiLoader: Node.js Kötü Amaçlı Yazılımını API İzlemeyle Yenmek

Kontrol Noktaları Sven Rath Ve Jaromir Horejsi Sahte oyun hilelerini ve kırılmış yazılımları teşvik eden, ele geçirilmiş YouTube hesaplarından oluşan bir ağ olan YouTube Ghost Network aracılığıyla dağıtılan, gizlenmiş bir Node.js kötü amaçlı yazılımı olan GachiLoader’ı tanımlayın. Serbest bıraktılar Nodejs-TracerNodeJS kötü amaçlı yazılımlarını dinamik olarak analiz etmek, yaygın anti-analiz hilelerini yenmek ve manuel analiz çabasını önemli ölçüde azaltmak için Node.js komut dosyalarına yönelik bir izleyici.

GachiLoader varyantlarından bazıları, Windows yükleyiciyi meşru bir DLL yerine bellekten kötü amaçlı bir PE yüklemesi için kandıran yeni bir PE enjeksiyon tekniği olan “Vektörlü Aşırı Yükleme”yi uygulayan ikinci aşamalı bir yükleyiciyi bırakır. Kavram kanıtı burada.

Kırmızı Takım

CloudFlare Çalışanlarının Kırmızı Takımlar için Çalışmasını Sağlama

Andy Gill Yalnızca istekler geçerli bir önceden paylaşılmış yetkilendirme başlığı içerdiğinde dosyalara hizmet veren, aksi takdirde genel 503 hataları döndüren bir Koşullu Erişim Yükü Teslimatı (CAPD) sistemi oluşturmak için CloudFlare Çalışanlarının ve Sayfalarının nasıl kullanılacağını açıklar. Bu şekilde kırmızı ekipler, tespit edilmeden hedeflere yük taşıyabilir.

Andy bir dizi potansiyel iyileştirmeyi (birden fazla kampanya, dönen veriler) ve tespit fırsatlarını (*.xml dosyasındaki olağandışı yetkilendirme başlıklarının izlenmesi) paylaşıyor.sayfalar.dev proxy günlüklerindeki etki alanları, CloudFlare altyapısına bağlanan tarayıcı dışı işlemler, statik barındırma platformlarından ikili içerik türleri vb.).

TokenFlare: 60 Saniyeden Kısa Sürede Sunucusuz AiTM Kimlik Avı

JUMPSEC’ler Güneşli Chau duyurur TokenFlareEntra ID/M365 için CloudFlare Workers’ı kullanarak çalışma altyapısını bir dakikadan kısa sürede dağıtan, açık kaynaklı, sunucusuz Ortadaki Düşman (AiTM) kimlik avı çerçevesi. “SSL, bot koruması ve tercih ettiğiniz web kancasına yönelik kimlik bilgileri yakalama özellikleriyle çalışan AiTM altyapısı.” Kullanıcı Aracısı sahtekarlığı yoluyla Koşullu Erişim Politikasını atlamayı destekler ve gerçek dünyadaki kampanya verilerine dayalı yerleşik bot engellemeyi içerir.

Yapay Zeka + Güvenlik

zoicware/WindowsAI’yi Kaldır – Windows 11’de Copilot, Recall ve daha fazlasını kaldırmaya zorlayın.

1. bölüm Pramod Gosavi‘S SOC’de yapay zeka üzerine düşüncelerSIEM 1.0’dan SIEM 3.0’da olabileceklere kadar şirketleri ve pazar dinamiklerini kapsayan

SOC Kapasitesini Yeniden Düşünmek: Yapay Zeka İnsan Maliyet Eğrisini Nasıl Değiştiriyor? – Geleneksel SOC ölçeklendirmesi bozuldu: Artan uyarı hacmi, çalışan sayısının artmasını gerektiriyor ve sonunda modern ölçekli tehditlerin ağırlığı altında ezilen bir “İnsan Maliyet Eğrisi” yaratıyor. Bu yazıda Prophet Security matematiği ayrıntılarıyla anlatıyor: analistlerin günde yalnızca yaklaşık 5,6 araştırma saati olduğu ve yapay zekanın kapasiteyi çalışan sayısından nasıl ayırdığı.*

bit izleri/beceriler

Bitlerin Yolu‘ Güvenlik araştırması, güvenlik açığı tespiti ve denetim iş akışları için Claude Code becerileri 🔥 Bazı güzel beceriler: düzeltmenin hataları ortaya çıkarmadan adres bulgularını doğrulamak, derin mimari bağlam oluşturmak, kod değişikliklerinin güvenlik odaklı diferansiyel incelemesini yapmak, bir Semgrep kuralı oluşturucu olan CodeQL veya Semgrep ile statik analiz gerçekleştirmek, değişken analizi (kod tabanları genelinde benzer güvenlik açıklarını bulmak) ve daha fazlası.

Kişisel Yapay Zeka Olgunluk Modeli (PAIMM)

Harika gönderi Daniel Miessler Sohbet Robotlarından (Kademe 1-3) Temsilcilere (Kademe 4-6) ve Asistanlara (Kademe 7-9) kadar yapay zeka gelişimi için 9 seviyeli bir olgunluk modelini paylaşıyor ve 6 boyutta ilerlemeyi izliyor: bağlam, kişilik, araç kullanımı, farkındalık, proaktiflik ve çoklu görev ölçeği.

Daniel’in tahminlerinden bazıları: Asistanların reaktif olma konusunda size proaktif olarak yardımcı olma yönünde bir değişim olacak, onlar sürekli olarak durumunuzu izleyecek, sizi savunacak ve hedeflerinize ulaşmanıza yardımcı olacak, birincil arayüz olarak yazmanın yerini ses alacak, durumunuzu tam olarak görebilmek için kameralara/ses erişimine sahip olacaklar ve daha fazlası. Sizi ve sevdiklerinizi koruma, etki kampanyalarını tespit etme ve filtreleme, çalışma, zihinsel durumunuzu ve enerjinizi izleme vb. konularda bunun nasıl görünebileceğine dair kısa hikaye bölümünü beğendim.

💡 Daniel’in kişisel yapay zeka kurulumuna ve kendinizinkini nasıl oluşturacağınıza dair ayrıntılı bilgi için bkz. bu web semineri birlikte yaptık ve onun burada slaytlar.

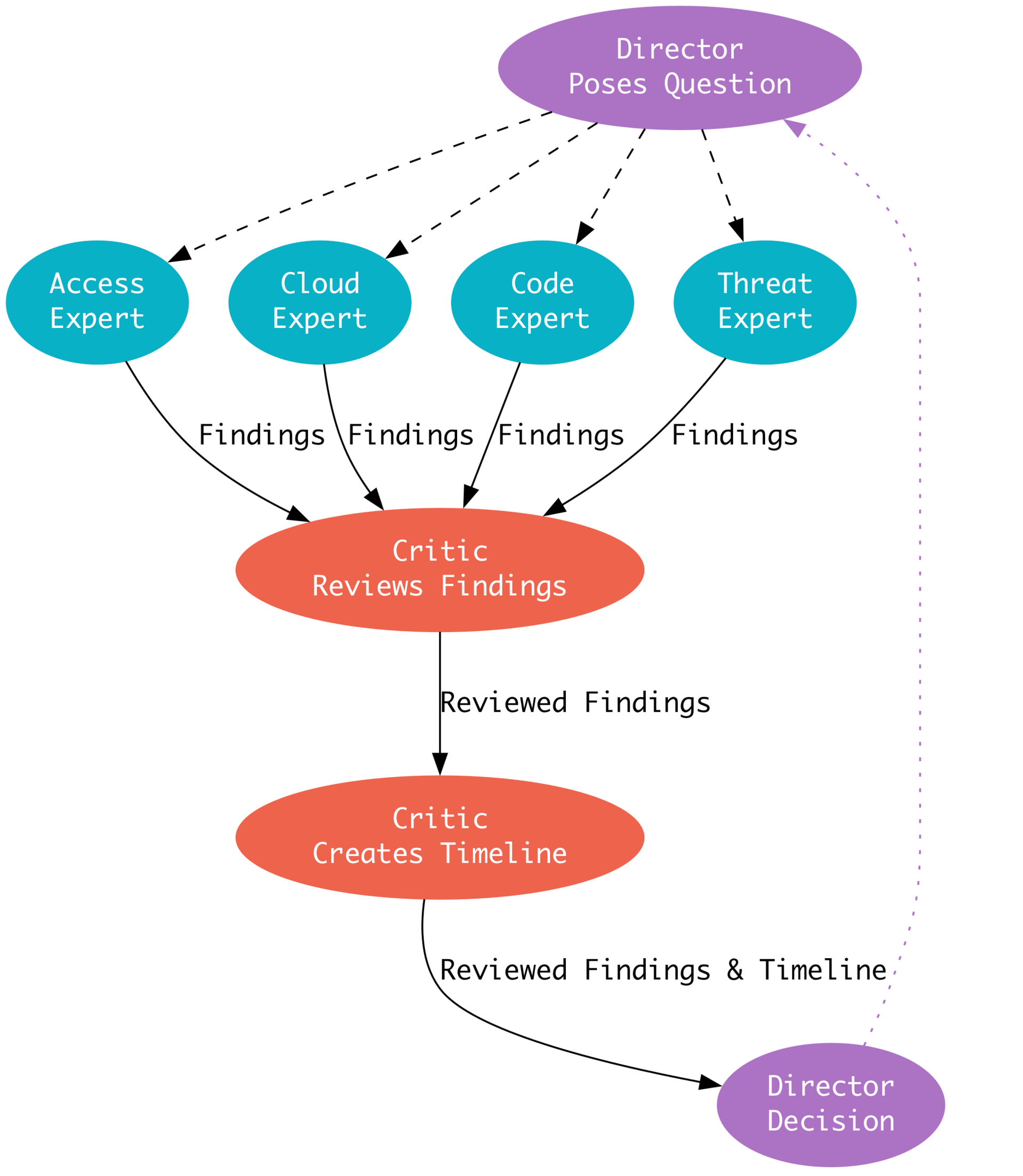

Aracılarla Güvenlik Araştırmalarını Kolaylaştırma

Dominik Marks Slack’in Güvenlik Mühendisliği ekibinin, güvenlik uyarısı araştırmalarını optimize etmek için bir yapay zeka aracı sistemini nasıl geliştirdiğini anlatıyor. İlk prototipleri basit bir istemdi + aracı CLI + MCP’leri çeşitli sistemlere kodluyor, ancak artık yapılandırılmış çoklu ajan yaklaşımı. Sistem, her bir temsilcinin belirli görevleri yerine getirdiği (Erişim, Bulut, Kod ve Tehdit uzmanları) birden fazla aşamada (Keşif, İzleme ve Sonuçlandırma) koordineli bir soruşturma döngüsünde çalışan üç kişilik kategorisini (Yönetmen, Uzman ve Eleştirmen temsilcileri) kullanır. Her aracı/görev çifti dikkatlice tanımlanmış yapılandırılmış bir çıktıyla modellenir ve uygulama, model çağrılarını düzenleyerek her aşamada tam olarak doğru bağlamı yayar.

Mimarileri, API ve depolama için bir Hub, araştırmaları işlemek için Çalışanlar ve gerçek zamanlı izleme için bir Kontrol Paneli içerir. Gönderide, temsilcinin mevcut soruşturmanın odak noktası olmayan bir kimlik bilgisi ifşasını tanımlamasıyla ilgili ilginç bir örnek ele alınıyor.

💡 Harika AI + güvenlik mühendisliği yazısı, düşünceli ve kullanışlı mimari detaylar, şiddetle tavsiye edilir 👍️

✉️ Kapanış

Sorularınız, yorumlarınız veya geri bildirimleriniz mi var? Doğrudan yanıt vermeniz yeterli. Sizden haber almayı çok isterim.

Bu bülteni yararlı buluyorsanız ve bunu yapacak başka kişileri de tanıyorsanız, bunu onlara iletirseniz gerçekten çok memnun olurum. 🙏

PS Benimle bağlantı kurmaktan çekinmeyin LinkedIn 👋