Pek çok güvenlik ekibi kimlik avını hâlâ tıklama oranıyla ölçüyor. Takip edilmesi ve bir slayt destesine yerleştirilmesi kolaydır, ancak aynı zamanda yanıltıcıdır. Tıklamaları ölçmek, “gelen ve giden gelgiti ölçmek” gibidir; doğal olarak dalgalanır ve nadiren gerçek dünyadaki etkiyi tahmin eder.

Daha anlamlı olan soru çoğu programın cevaplayamadığı sorudur: Bir saldırgan posta kutusuna girerse ne kadar zarar verebilir?

Bu sizin gerçek olgunluk ölçünüzdür. Tamamlanma oranları değil ve kimin bir URL’nin üzerine gelmeyi hatırladığı değil. Tıklama oranlarınız çok düşük olsa bile, tek yapmanız gereken tek bir çalışanın dikkat etmemesidir. Herhangi bir kimlik avı saldırısı olmadan gerçekleşen gelen kutusu ihlallerinin artan yaygınlığından bahsetmiyorum bile.

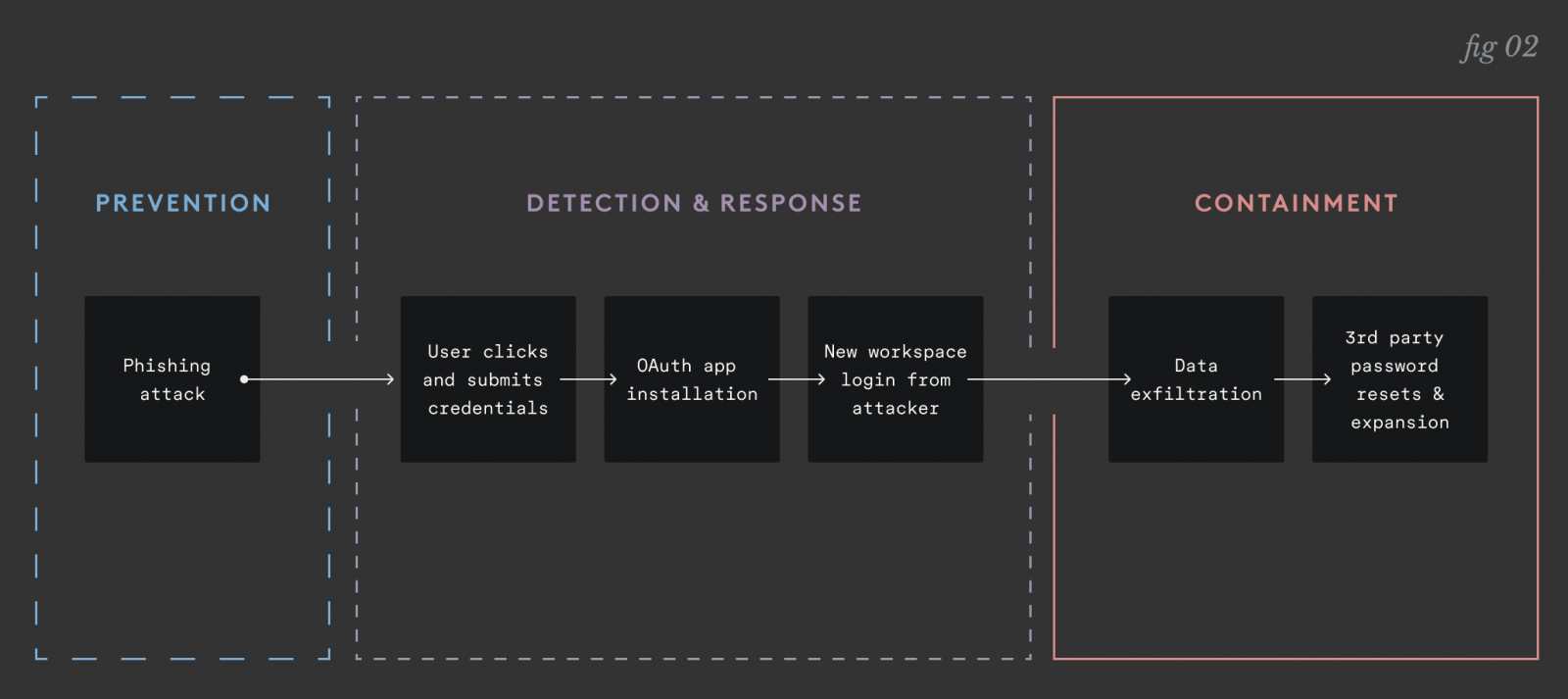

Kimlik avı olası girişlerden yalnızca biridir; kriz bundan sonra olur

CISO’ları uyanık tutan olaylarda, erişim elde etmenin yolu kimlik avıdır. Asıl sorun, bir saldırgan içeri girdiğinde ne olacağıdır:

- Yıllarca süren hassas posta kutusu verilerini ve paylaşılan dosyaları sızdırıyorlar.

- Aşağı akış uygulamalarının şifrelerini sıfırlamak için posta kutusunu kullanırlar.

- Güvenliği ihlal edilmiş kimliği, diğer çalışanları güvenilir bir kaynaktan ele geçirmek için kullanırlar.

MFA burada sihirli bir çözüm değil; bulut çalışma alanına girmenin onu tamamen atlayan birçok yolu var. Eğer tavizler kaçınılmazsa, amaç mükemmel önlemeden dayanıklılığa geçer.

Material Security, bulut çalışma alanınız için otomatik iyileştirme iş akışları uygulayarak, hassas ekleri geri almak veya riskli üçüncü taraf uygulama izinlerini iptal etmek gibi sıkıcı işleri, her olay için manuel müdahale gerektirmeden halleder.

Demo talep edin

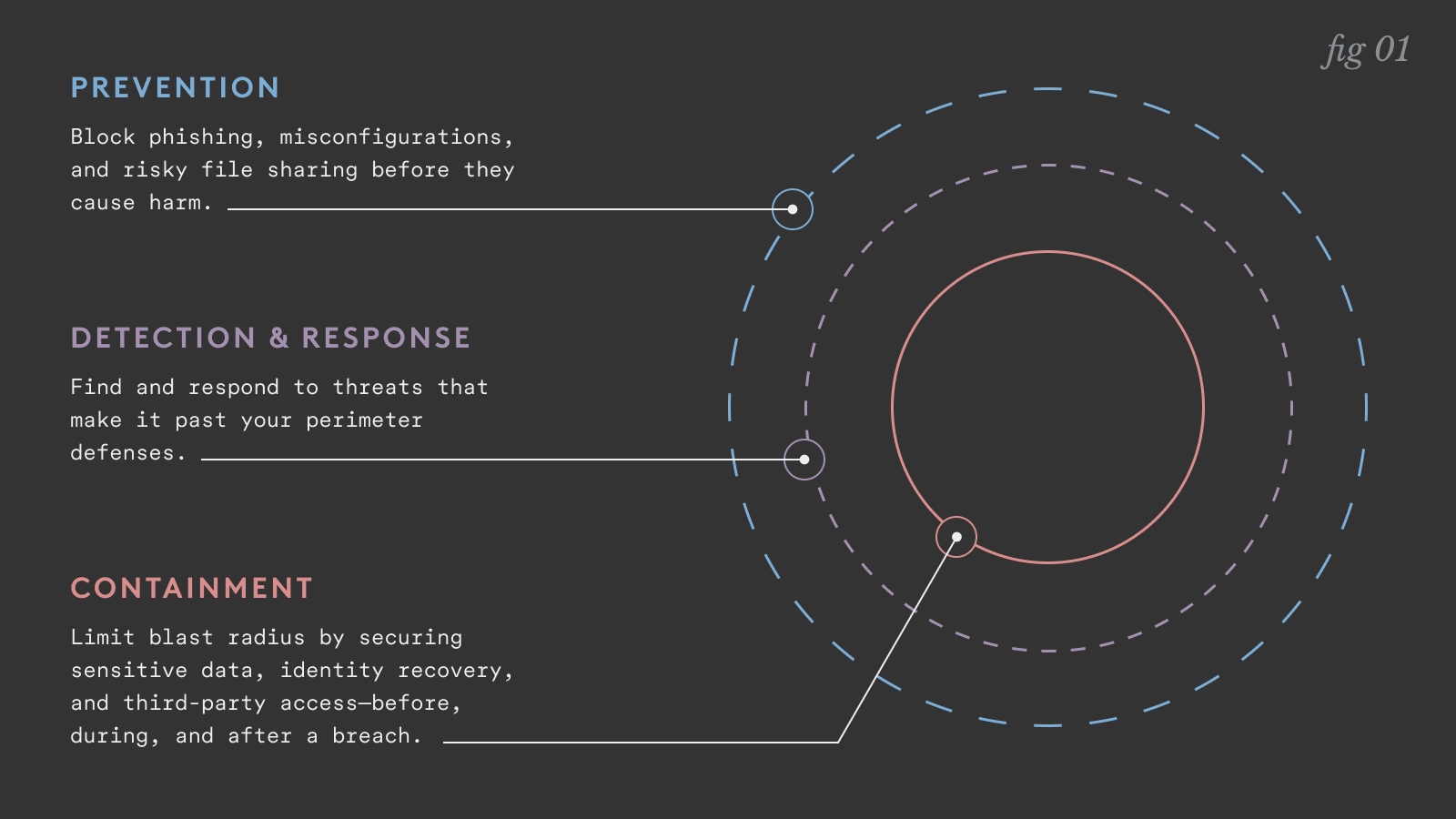

Dayanıklı e-posta güvenliğine katmanlı yaklaşım

Bugün piyasada bulunan çoğu e-posta güvenlik aracı yalnızca gelen saldırıları durdurmaya, yani önlemeye odaklanmaktadır. Ve bu elbette kritik öneme sahiptir ancak tek koruma bu olamaz. Modern saldırılar çok hızlı hareket ediyor, çok büyük boyutlara ulaşıyor ve çok karmaşık. Yalnızca gelen korumaya dayanan herhangi bir program yetersizdir.

- Önleme – gelen tehditleri engellemek, yanlış yapılandırmaları düzeltmek, riskli dosya paylaşımlarını desteklemek. Saldırıları gerçekleşmeden önlemek için mümkün olduğunca çok adım atmak.

- Algıla ve kurtar – Hasar oluşmadan önce uzlaşma ve devralma işaretlerini tespit etme görünürlüğüne sahip olmak. Yalnızca olağandışı oturum açma davranışı değil, aynı zamanda veri erişim kalıpları, e-posta iletme kuralları, dosya paylaşım davranışı ve bir hesabın normal şekilde davranmadığına dair diğer işaretler de var.

- Sınırlama – Patlama yarıçapını azaltan ve bir saldırganın bir hesabı ihlal ettiğinde verebileceği hasarı en aza indiren her zaman açık risk azaltma. Hassas verileri sızdırma, yanal hareket etme ve saldırıyı çevreye yayma yeteneklerini sınırlayın.

Çoğu kuruluş, kapsamı çok sınırlı olmasına rağmen, önleme konusunda oldukça başarılıdır. Daha olgun organizasyonların bazı tespit ve müdahale yetenekleri vardır. Ancak çok azı etkili bir şekilde kontrol altına almayı yönetiyor.

Eksik katman: çevreleme

Sınırlama göz alıcı değildir ve mevcut güvenlik kategorisine tam olarak uymamaktadır. Ancak aynı zamanda ihlalin ciddiyeti üzerinde de inanılmaz bir etkiye sahip olabilir.

Bunu şu şekilde düşünün: Önleme, aracınızın bakımını yapmak, güvenli bir şekilde araç kullanmak ve kazalardan kaçınmaktır. Tespit ve müdahale, herkesin iyi olduğundan emin olmak ve bir kazadan sonra yardım istemektir. Sınırlama emniyet kemeri ve hava yastıklarıdır: çarpışmayı daha az felaketli hale getiren güvenlik önlemleri.

Sınırlama bir slogan değildir; saldırganın uzlaşma sonrası hedeflerine yönelik bir dizi pragmatik kontroldür:

- Posta kutusu sızmasını zorlaştırın: Bir hesaba erişim kazanmak neden yıllarca süren kişisel bilgilere ve mali raporlara sınırsız erişim anlamına geliyor? Hassas mesajlar için ekstra doğrulama gerektiren dahili segmentasyon, bir saldırganın “yağmalayabileceği” şeyleri sınırlar.

- Parola sıfırlama yoluyla yanal hareketi engelleyin: İhlalin gidişatını değiştirecek bir kontrol istiyorsanız, o da şudur: parola sıfırlama e-postalarına müdahale edin ve güvenliği ihlal edilmiş bir posta kutusunun güvenliği ihlal edilmiş bir kimliğe dönüşmemesi için ek bir MFA sorgulamasını zorlayın.

- “Ayar borcunu” düzeltin: Saldırganlar eski varsayılanları sever. IMAP/POP’u devre dışı bırakmak (MFA’yı atlar) ve uygulamaya özel şifreleri temizlemek, patlama etki alanını önemli ölçüde daraltan temel hijyen adımlarıdır.

Manuel triyajın ötesine geçmek

Çoğu takım için engel zamandır. Hiç kimse, her dosya iznini manuel olarak denetleyecek veya her kullanıcı raporunu önceliklendirecek bant genişliğine sahip değildir.

Sınırlama konusunda ciddiyseniz, sıkıcı işleri otomatik olarak yapan, riskleri tespit eden ve bunları arka planda düzelten sistemlere ihtiyacınız vardır, böylece ekibiniz yalnızca muhakeme gerçekten gerekli olduğunda devreye girer.

Bunun yerine ne ölçülmeli?

Tıklama oranı sadece gidişatsa, bu ölçümler aslında riskinizi yansıtır:

- Posta kutusunun yağmalanması: Ekstra doğrulama olmadan ne kadar hassas içeriğe erişilebilir?

- Sıfırlama yolu pozlaması: Yalnızca e-postayla parola sıfırlama yoluyla kaç kritik uygulamaya erişilebilir?

- Kontrol altına alma süresi: Bir saldırganın içeri girdikten sonraki eylemlerini ne kadar hızlı sınırlayabilirsiniz?

E-posta güvenliği yıllarca ön kapıya takıntılı olarak çalıştı. Artık şu soruyu sormanın zamanı geldi: Eğer bir saldırgan şu anda posta kutusundaysa, önümüzdeki on dakika içinde ne yapabilir ve bu gücü ne kadar çabuk ortadan kaldırabilirsiniz?

Malzeme Güvenliğinin kontrol altına almayı nasıl otomatikleştirdiğini görün.

Material Security tarafından desteklenmiş ve yazılmıştır.