Ocak 2024’ün sonlarında, ThreatDown Yönetilen Tespit ve Yanıt (MDR) ekibi, Avrupa merkezli bir Yönetilen Hizmet Sağlayıcıya (MSP) karşı üç ay süren bir kötü amaçlı yazılım kampanyasını bulup durdurdu. Saldırganların, saldırganlarında meşru yazılımlara giderek daha fazla güvendikleri yönündeki gözlemlerimiz doğrultusunda, saldırgan, tespit edilmekten kaçınmak için çeşitli Karada Yaşamak (LOTL) tekniklerini kullandı.

MSP’ler iki ana nedenden dolayı siber saldırıların ana hedefidir. Birincisi, birden fazla müşteriye hizmet sunarak saldırganların tek bir ihlal yoluyla daha geniş bir hedef ağına erişmesine olanak tanıyorlar. İkincisi, MSP’ler genellikle sıkı güvenlik bütçeleriyle çalışır ve bu da onları saldırılara karşı daha savunmasız hale getirir.

ThreatDown MDR ekibi, Ocak ayı ortasında MSP’yi devreye aldıktan hemen sonra, devam eden bir kötü amaçlı yazılım kampanyasına dair kapsamlı kanıtlar buldu. Ekim 2023’ten Ocak 2024’e kadar MSP ağını hedef alan saldırganlar, AnyDesk ve TeamViewer gibi meşru uzaktan erişim araçlarından yararlanarak ve Remcos RAT ve AsyncRAT gibi kötü amaçlı yazılım yüklemeye çalışarak ağı aylarca sessizce izleyip manipüle etti.

Bu olayın ayrıntılarına ve ThreatDown MDR’nin tehdidi nasıl etkisiz hale getirdiğine bakalım.

İlk keşif ve uzlaşma kanıtı

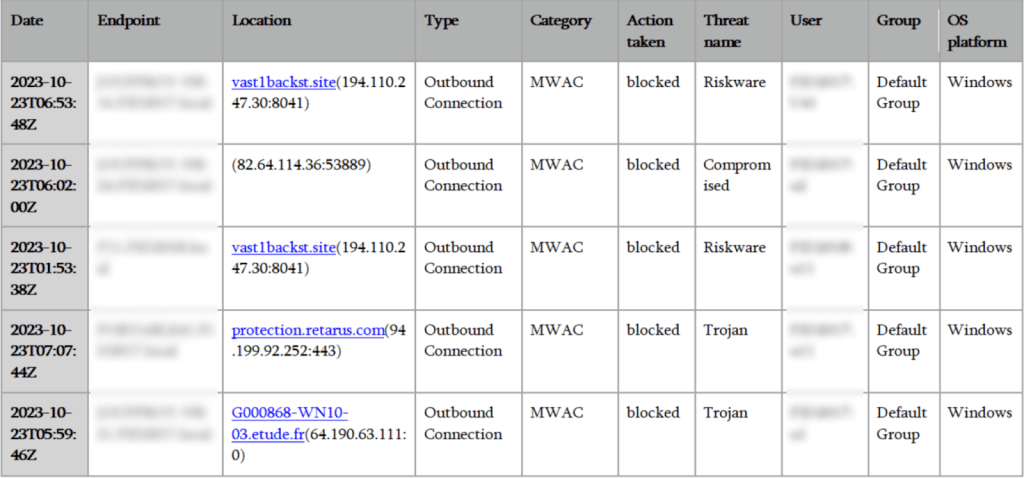

Ekim 2023’ün sonlarında, ThreatDown Uç Nokta Algılama ve Yanıt (EDR), MSP’nin ağındaki birden fazla şüpheli giden bağlantıyı işaretledi. Bunlar, ağ içindeki çeşitli uç noktaları içeren, bilinen kötü amaçlı harici siteler ve IP’lerle iletişim kurma girişimleriydi.

Bu etkinlik ThreatDown tarafından anında engellendi ve bu, bir güvenlik ihlalinin ilk belgelenmiş kanıtı oldu. Bu girişimlerin niteliği (RDP tabanlı saldırılar ve diğer kötü amaçlı faaliyetlerle ilişkili siteleri hedefleme) olası bir tehlikeye işaret ediyordu.

ThreatDown MDR tarafından otomatik olarak engellenen kötü amaçlı sitelerin listesi.

Varlığın ve kaçınmanın genişletilmesi

Ekim ayındaki ilk tespitlerin ardından saldırgan, ağdaki varlığını sessizce genişletti. 8 Aralık’ta, bir uç noktadan ağ tarama etkinliği tespit edildi; bu, saldırganın daha fazla istismar için ağın haritasını çıkarma çabalarının göstergesiydi. Bu aktivite, MSP’nin dijital ortamındaki ek hedefleri veya güvenlik açıklarını belirlemek için sistematik bir yaklaşım önererek salt araştırmanın ötesine geçti.

Kötü amaçlı yazılımların üst kademeye iletilmesi ve keşfedilmesi

Ocak 2024’te, ScreenConnect ve AnyDesk gibi yetkisiz uzaktan erişim araçlarıyla bağlantılı çeşitli uç noktalarda kötü amaçlı yazılımların keşfedilmesiyle durum daha da arttı.

Bu, saldırganların erişimlerini sürdürmek ve genişletmek için kötü amaçlı yazılım dağıttığı saldırının daha agresif bir aşamasına işaret etti. Bir uç noktada McAfee’yi PowerShell aracılığıyla kaldırma girişimi, saldırganların ağın savunmasını zayıflatma niyetinin daha da altını çizdi.

RMM araçlarından yararlanan kötü amaçlı yazılımların tespiti.

Devam eden gözetim ve müdahale

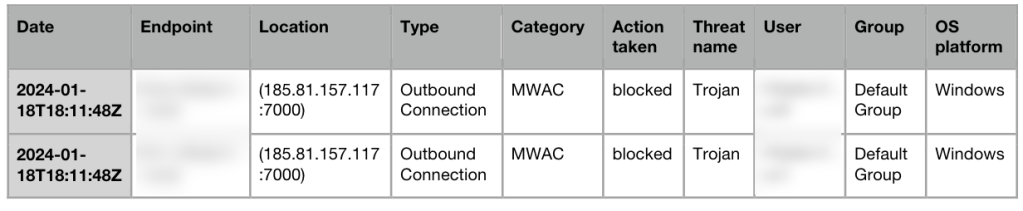

ThreatDown MDR hizmetlerinin 18 Ocak 2024’te uygulamaya konulması, MSP’nin saldırganların hareketleri hakkında daha derin bilgiler elde etmek amacıyla yaptığı stratejik bir hamleydi. Bu zamana kadar saldırganlar, bilinen bir AsyncRAT botnet C2 sunucusuyla iletişim kurma girişimleri ve ağ üzerinde ek uzaktan yönetim ve izleme (RMM) araçlarının keşfedilmesiyle kanıtlandığı üzere, ağ içinde önemli bir varlık oluşturmuştu.

AsyncRAT’a bağlantılar ThreatDown MDR tarafından algılandı ve otomatik olarak engellendi

Neyse ki ThreatDown MDR ekibi saldırıyı eylem halindeyken yakaladı ve MSP’ye aşağıdakiler de dahil olmak üzere acil birkaç öneride bulundu:

- Enfeksiyonun yayılmasını durdurmak için tehlikeye atılmış uç noktaları izole etmek ve temiz bir sayfa açmak için bunları yeniden görüntülemek.

- Güvenliği güçlendirmek için tüm idari ve yerel şifrelerin üç kez değiştirilmesi.

- Etkilenen tüm uç noktaları güvenli yedeklemelerden geri yükleme, yerel yönetici hesaplarının kullanımını ortadan kaldırma ve yazılım kullanımını ve web erişimini kontrol etmek için uygulama ve DNS filtrelemeyi uygulama.

ThreatDown MDR ile tehdit avcılığı

ThreatDown MDR’nin işleyişi

MSP’ler siber saldırılarda birincil hedef olmaya devam ediyor ve bu vaka çalışmasında gördüğümüz gibi, saldırganlar uzun vadede bu işin içindeler ve bir ağın güvenliğini ihlal ettikten sonra birkaç ay boyunca tespit edilmeden kalabiliyorlar.

Saldırganın MSP’ye aylarca süren saldırısında TeamViewer, ScreenConnect ve PowerShell gibi meşru araçları kullanması, yakın zamanda blogda yazdığımız önemli bir temanın altını çiziyor: Saldırganlar, saldırılarında giderek daha fazla LOTL tekniklerine güveniyor. tespit etmekten kaçının.

Bu örnekte, saldırının devam etmesine izin verilmiş olsaydı MSP bir fidye yazılımı saldırısına, veri ihlaline veya her ikisine de maruz kalabilirdi. Neyse ki ThreatDown MDR ekibi, şüpheli faaliyetlere ve geçmiş tehlike göstergelerine (IOC’ler) dayanarak MSP için LOTL tekniklerini araştırarak tehdidi başarıyla durdurdu.

MSP’nizi gizli LOTL tehditlerine karşı korumak, güvenlik uzmanlarından oluşan seçkin bir ekibin, sistemlerinizi IOC’ler ve uç noktalarda gözlemlenen şüpheli etkinlikler için 7/24 incelemesini gerektirir. ThreatDown hakkında daha fazla bilgiyi bugün edinin.