ESET araştırmacıları, 2022’den beri Asya ve Orta Doğu’daki varlıkları aktif olarak hedefleyen “TheWizards” olarak adlandırılan Çin’e uyumlu bir tehdit aktörü tarafından kullanılan sofistike saldırı tekniklerini ortaya çıkardılar.

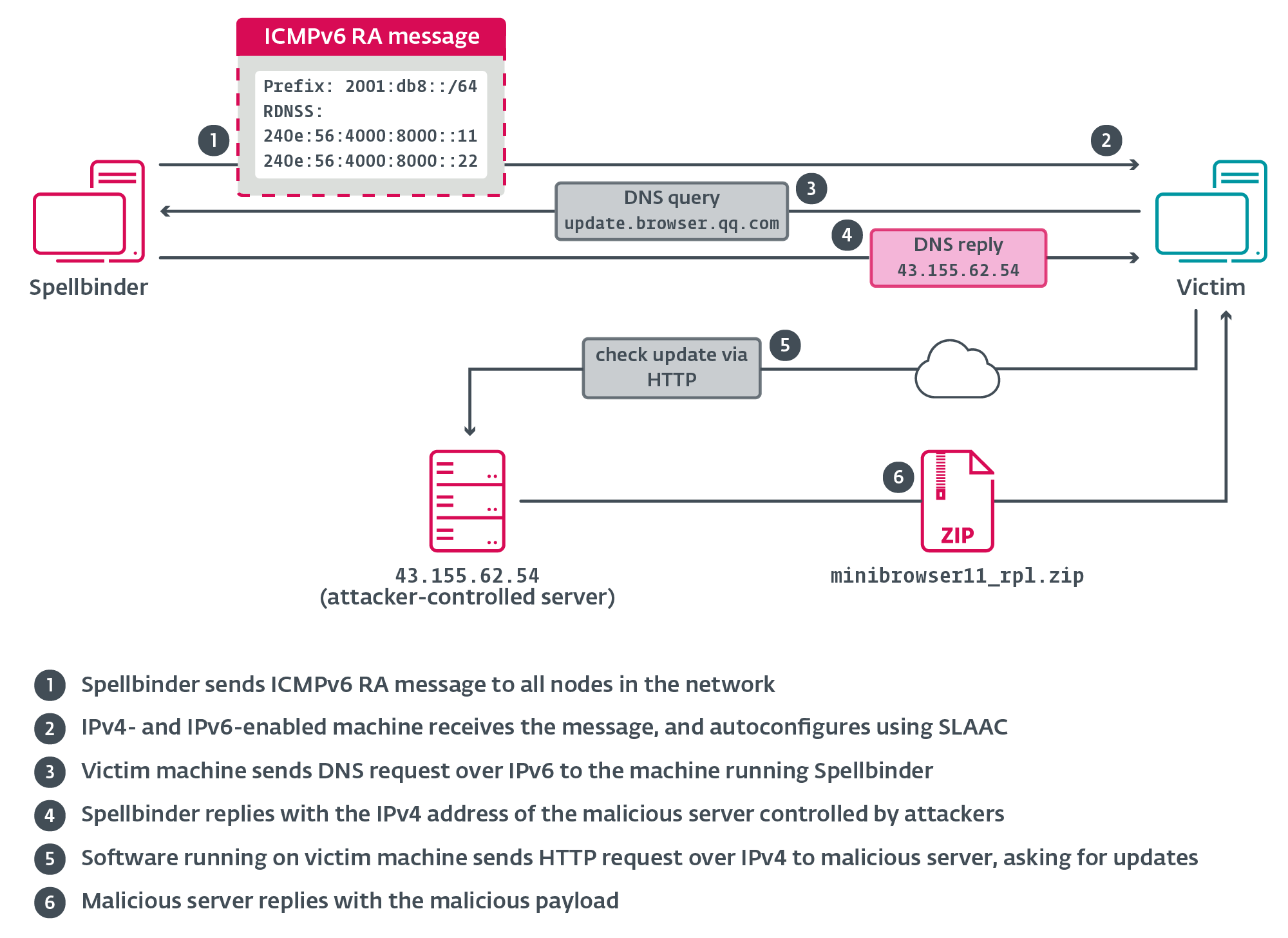

Grup, IPv6 SLAAC sahtekarlığı kullanarak ortada düşman (AITM) saldırıları gerçekleştiren ve saldırganların kötü amaçlı sunuculara meşru yazılım güncellemelerini yönlendirmesine olanak tanıyan Spellbinder adlı özel bir yanal hareket aracı kullanıyor.

Çin’e uyumlu APT Group’un sofistike saldırı altyapısı

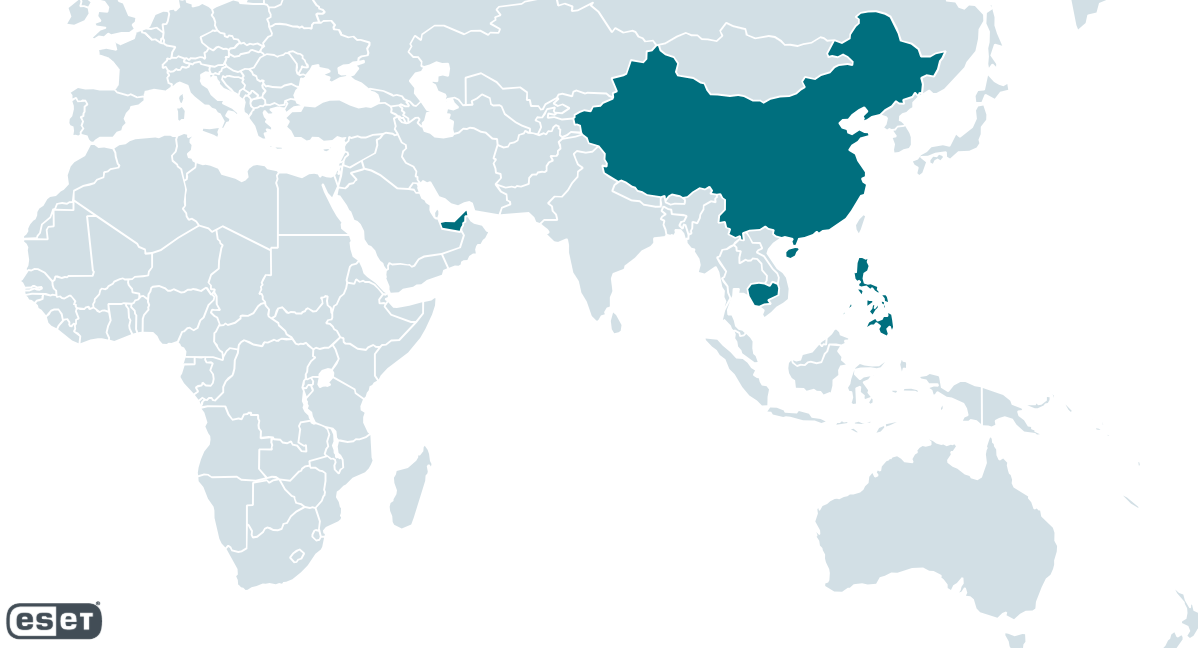

TheWizards, öncelikle Filipinler, Kamboçya, Birleşik Arap Emirlikleri, Anakara Çin ve Hong Kong’daki kurbanlara odaklanan kapsamlı bir saldırı stratejisi geliştirdi.

.png

)

ESET telemetrisine göre, grup bu bölgelerdeki bireyleri, kumar şirketlerini ve çeşitli kuruluşları hedefliyor.

Saldırı altyapıları, trafiği engellemek ve güncelleme protokollerini meşru Çin yazılımından saldırgan kontrollü sunuculara yönlendirmek için uzlaşmış ağlara Spellbinder’ın dağıtılmasını içerir.

Saldırganlar daha sonra, tehlikeli sistemlerde kötü niyetli .NET modülleri yürütmek için uzaktan kumandalara bağlanan modüler bir implant olarak işlev gören imza arka kapıları olan Wizardnet’i teslim eder.

ESET tarafından belgelenen yakın tarihli bir durumda, Tencent QQ yazılımının güncelleme süreci kötü amaçlı yazılımları teslim etmek için kaçırıldı.

ESET araştırmacısı Facundo Muñoz, “Araştırmamız, ortada düşman saldırıları yapmak için tasarlanmış saldırganlar tarafından kullanılan bir aracı keşfetmemize yol açtı” dedi.

Spellbinder AITM mekanizmasının teknik analizi

Spellbinder, IPv4 ve IPv6’nın bir arada bulunmasında yaygın olarak gözden kaçan ağ yanlış yapılandırmalarını kullanan bir IPv6 SLAAC taklit tekniği kullanır.

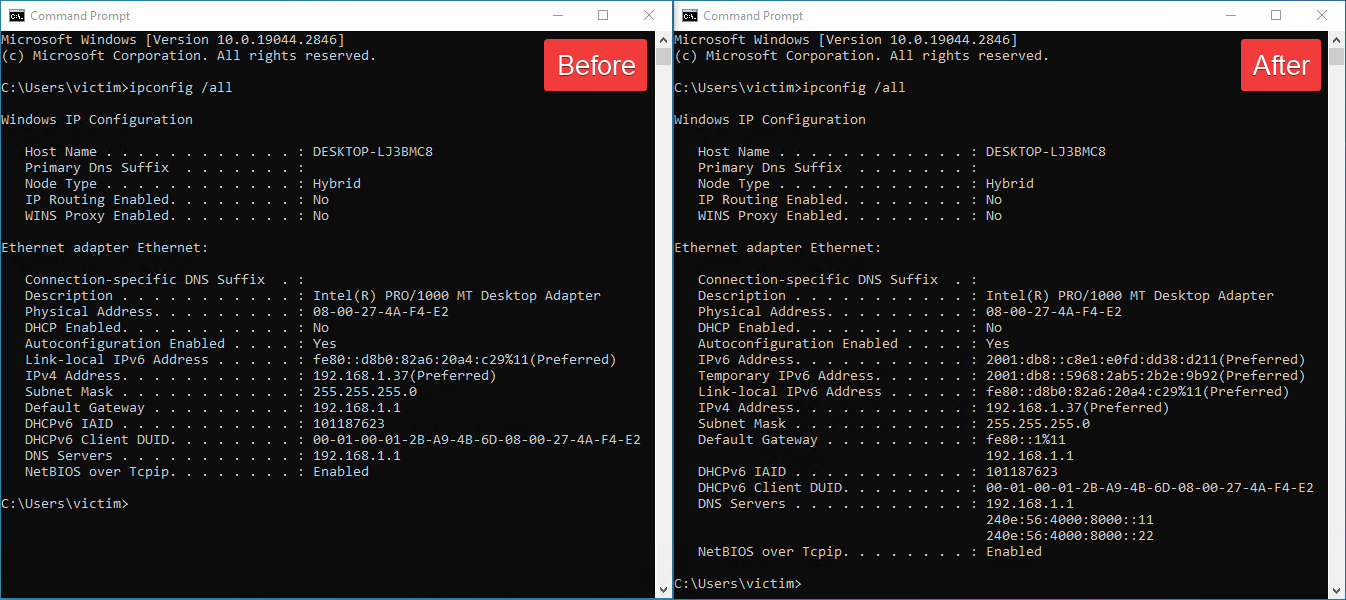

Araç, ağdaki “Tüm Düğümler” e Çok Noktaya Yayın Yönlendirici Reklam Paketleri gönderir ve IPv6 olan Windows makinelerinin RA iletisinde sağlanan bilgileri kullanarak otomatikleştirmesine neden olur.

Saldırı vektörü, IPv6’daki ağ keşif protokolünü kullanır ve Spellbinder kendisini IPv6 özellikli bir yönlendirici olarak reklam yapar. Çin Telekom Omurgası’ndan AS4134’ün bir parçası olan belirli DNS Sunucusu adresleri (240E: 56: 4000: 8000 :: 11 ve 240E: 56: 4000: 8000 :: 22) sağlar.

DNS sorguları, Tencent, Baidu ve diğerleri gibi popüler Çin platformları da dahil olmak üzere hedeflenen alanlar için verildiğinde, trafiği saldırgan kontrolündeki IP adreslerine yönlendiren DNS cevap mesajları gönderir.

Bu teknik, The Wizards’ın ISS uzlaşmasına ihtiyaç duymadan gizli ortadaki adam saldırıları yapmalarını sağlar ve bu da hedeflenen kuruluşlar içindeki yanal hareket için özellikle etkili olmasını sağlar.

Çin güvenlik firmasına ve küresel etkiye bağlantılar

ESET’in soruşturması, The Wizards ve Çinli bir siber güvenlik şirketi olan Sichuan Dianke Network Güvenlik Teknolojisi (UPSEC olarak da bilinir) arasındaki bağlantıları ortaya çıkardı.

TheWizards öncelikle Windows Systems için Wizardnet Backdoor’u kullanırken, Hakleting Sunucusu da Android cihazlara Darknights adlı bir arka kapı sunacak şekilde yapılandırılmıştır.

NCSC UK’ye göre UPSEC, Tibet ve Uygur topluluklarını hedefleyen kötü amaçlı yazılımlarla bağlantılıdır. Intelligence Online, UPSEC’i, altyapıyı The Wizards’ın operasyonlarıyla paylaşan Darknights Backdoor (Darknimbus olarak da bilinir) tedarikçisi olarak tanımladı.

The Wizards’ın araçlarının ve taktiklerinin sofistike doğası, dünya çapındaki kuruluşlar için önemli bir tehdidi temsil ediyor.

Popüler Çin uygulamalarından meşru yazılım güncelleme mekanizmalarını ele geçirme yetenekleri, geleneksel güvenlik önlemlerini atlayabilen gelişmiş bir kalıcı tehdit kabiliyeti göstermektedir.

Grubun 2022’deki ilk keşfinden bu yana Spellbinder gibi araçların sürekli gelişimi, güvenlik ekiplerinin yakından izlemesi gereken devam eden geliştirme ve operasyonel faaliyeti gösteriyor.

Uzlaşma Göstergeleri (IOCS):

Dosyalar

| SHA-1 | Dosya adı | ESET algılama adı | Tanım |

| 9784A1483B458B12D86E549D39CA4BB63871B8 | Minibrowser_shell.dll | Win32/ajan.agnf | İndirici Bileşeni. |

| 4db38a097ae4d5e70b2f51a8ee13b0c1ee01a2a1 | Client.exe | Msil/ajan.dms | Wizardnet arka kapı. |

| 76953e949ac54be8f3a68794ef1419e9afcb | ipv6.exe | Win64/ajan.caz | Spellbinder Aracı (2022). |

| DA867188937698C7769861C72F5490CB9C3D4F63 | N/A | Win64/ajan.caz | Belleğe yüklü Spellbinder Aracı (2023). |

| 0cba19b19df9e2c5be5d9de377d26a1b70a | wsc.dll | Win64 / ajan.euo | Log.dat’tan kabuk kodunu yükler. |

| 1A814705AF6F05DEA5FBCA1AE1FF2FFD2B68F9C | kayıt. O | Win32/rozena.bxt | Spellbinder yükleyen kabuk kodu. |

| 2D376ADF44DBD9CF5DB0884E76192D0BC984C4 | Plugin-audiofirstpiece.ml | Android/Spy.agent.eff | Android için Darknights içeren Zip Arşivi. |

| 5b70a853d8e989ad102d639fbf7636b697313abc | classs.dex | Android/Spy.agent.eff | Android için Darknights. |

Ağ

| Ivır zıvır | İhtisas | Sağlayıcı | İlk görüldü | Detaylar |

| 43.155.116[.]7 | hao[.]com | Acevillepteltd-sg | 2022-11-06 | Sunucu 2022’de meşru uygulamalara kötü amaçlı güncellemeler yayınlama. Spellbinder tarafından kullanılır. |

| 43.155.62[.]54 | vv.ssl-dns[.]com | Acevillepteltd-sg | 2022-11-29 | Sunucu 2023 ve 2024 yıllarında meşru uygulamalara kötü amaçlı güncellemeler yayınlama. Spellbinder tarafından kullanılır. |

| 43.135.35[.]84 | mkdmcdn[.]com | Ace-SG | 2023-11-15 | WizardNet C&C sunucusu. |

| 103.243.181[.]120 | Varlıklarqq[.]com | HK Kwaifong Group Limited | 2021-07-15 | Darknights C&C sunucusu. |

| 111.13.100[.]92 | N/A | Chinamobile-CN | 2021-07-15 | Darknights C&C sunucusu. |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!