“TheMoon” kötü amaçlı yazılım botnet'inin yeni bir çeşidinin, 88 ülkede binlerce eski küçük ofis ve ev ofisi (SOHO) yönlendiricisine ve IoT cihazına bulaştığı tespit edildi.

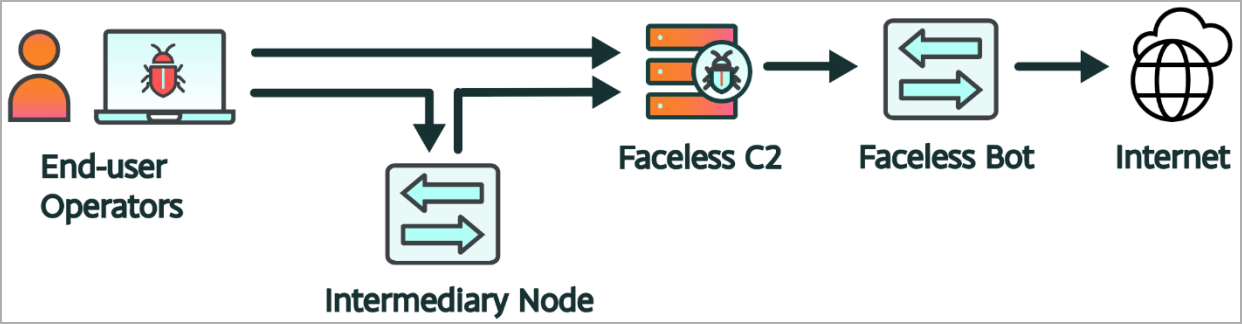

TheMoon, kötü niyetli faaliyetlerini anonimleştirmek isteyen siber suçlular için trafiği yönlendirmek amacıyla virüslü cihazlardan bazılarını proxy olarak kullanan “Yüzsüz” proxy hizmetiyle bağlantılı.

Mart 2024'ün başlarında başlayan en son TheMoon kampanyasını izleyen Black Lotus Labs araştırmacıları, 72 saatten kısa sürede 6.000 ASUS yönlendiricinin hedef alındığını gözlemledi.

Tehdit analistleri, IcedID ve SolarMarker gibi kötü amaçlı yazılım operasyonlarının şu anda çevrimiçi etkinliklerini gizlemek için proxy botnet'i kullandığını bildiriyor.

Kaynak: Black Lotus Laboratuvarları

ASUS yönlendiricileri hedefleme

TheMoon ilk olarak 2014 yılında araştırmacıların kötü amaçlı yazılımın LinkSys cihazlarına bulaşmak için güvenlik açıklarından yararlandığı konusunda uyarmasıyla fark edildi.

Kötü amaçlı yazılımın en son kampanyasının haftada yaklaşık 7.000 cihaza bulaştığı görüldü ve Black Lotus Labs, öncelikle ASUS yönlendiricileri hedeflediklerini söyledi.

Black Lotus, “Lumen'in küresel ağ görünürlüğü sayesinde Black Lotus Labs, Mart 2024'ün ilk haftasında başlayan ve 72 saatten kısa bir süre içinde 6.000'den fazla ASUS yönlendiriciyi hedef alan bir kampanya da dahil olmak üzere Faceless proxy hizmetinin mantıksal haritasını belirledi.” Laboratuvar araştırmacıları.

Araştırmacılar, ASUS yönlendiricilerini kırmak için kullanılan yöntemi tam olarak belirtmiyor ancak hedeflenen cihaz modellerinin ömrünün sonuna geldiği göz önüne alındığında, saldırganların ürün yazılımındaki bilinen güvenlik açıklarından yararlanmış olması muhtemel.

Saldırganlar ayrıca yönetici şifrelerini kaba kuvvetle zorlayabilir veya varsayılan ve zayıf kimlik bilgilerini test edebilir.

Kötü amaçlı yazılım bir cihaza erişim sağladığında belirli kabuk ortamlarının (“/bin/bash”, “/bin/ash” veya “/bin/sh”) varlığını kontrol eder; aksi takdirde yürütmeyi durdurur.

Uyumlu bir kabuk algılanırsa yükleyici, sürüm numarasına (şu anda 26) sahip bir PID dosyası oluşturan “.nttpd” adlı bir veri yükünün şifresini çözer, bırakır ve çalıştırır.

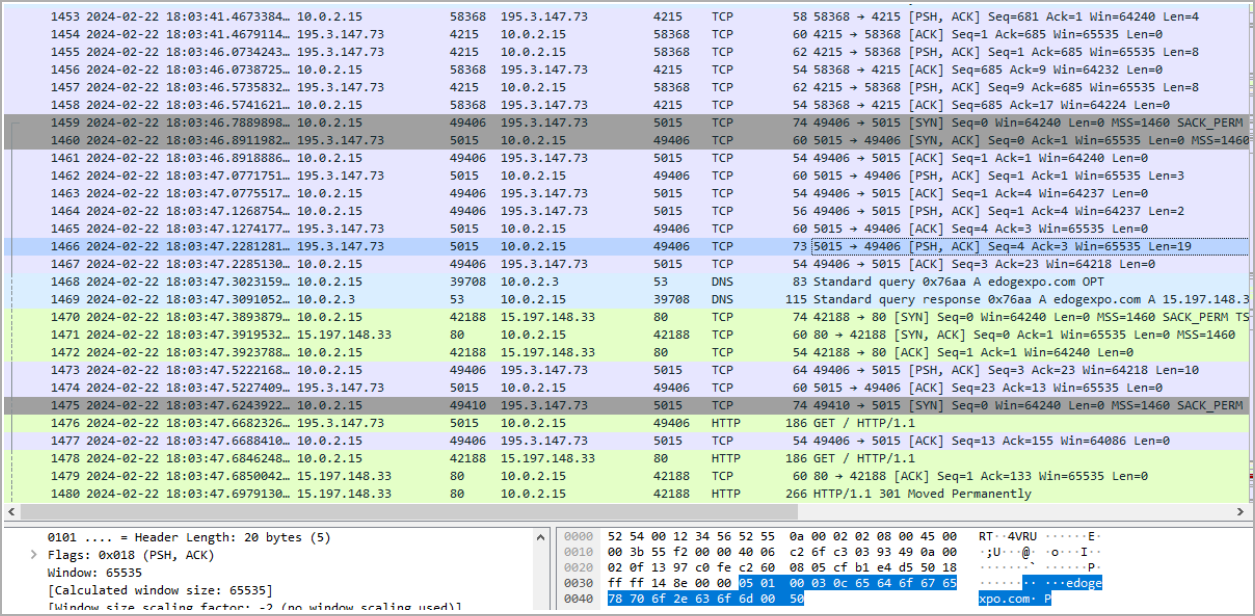

Daha sonra kötü amaçlı yazılım, belirli IP aralıklarından gelen trafiğe izin verirken 8080 ve 80 numaralı bağlantı noktalarında gelen TCP trafiğini düşürmek için iptables kuralları ayarlıyor. Bu taktik, güvenliği ihlal edilmiş cihazı dış müdahalelerden korur.

Kötü amaçlı yazılım daha sonra korumalı alan ortamlarını tespit etmek ve internet bağlantısını doğrulamak için meşru NTP sunucularının bir listesiyle bağlantı kurmaya çalışır.

Son olarak, kötü amaçlı yazılım, bir dizi sabit kodlanmış IP adresi arasında geçiş yaparak komuta ve kontrol (C2) sunucusuna bağlanır ve C2, talimatlarla yanıt verir.

Bazı durumlarda C2, kötü amaçlı yazılıma, 80 ve 8080 bağlantı noktalarındaki savunmasız web sunucularını tarayan bir solucan modülü veya virüslü cihazdaki trafiği proxy olarak yönlendiren “.sox” dosyalarını tarayan bir solucan modülü gibi ek bileşenleri alması talimatını verebilir.

Kaynak: Black Lotus Laboratuvarları

Yüzü Olmayan proxy hizmeti

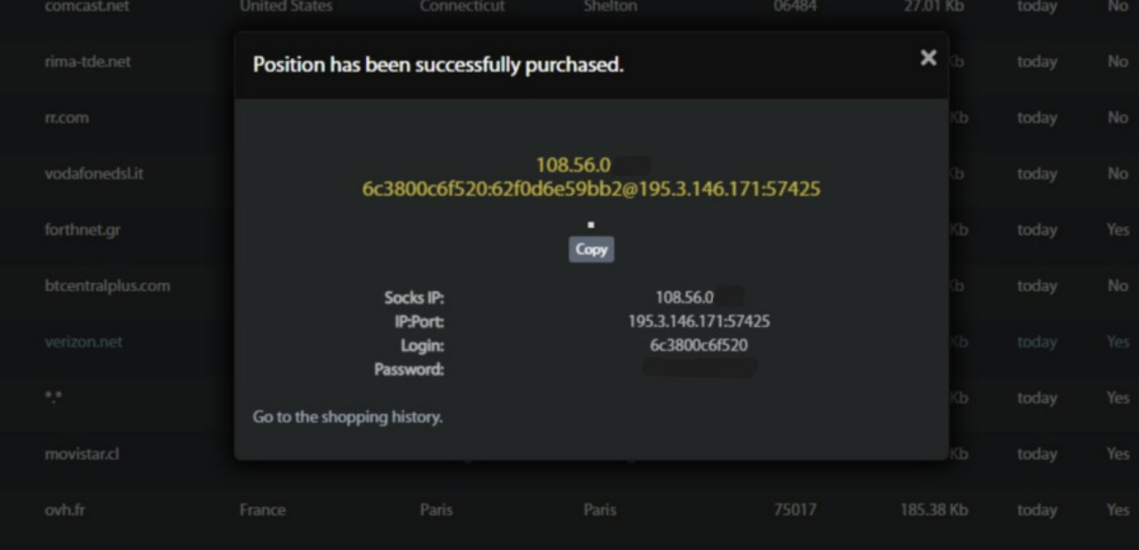

Faceless, yalnızca kripto para birimleriyle ödeme yapan müşteriler için ağ trafiğini güvenliği ihlal edilmiş cihazlar üzerinden yönlendiren bir siber suç proxy hizmetidir. Hizmet, “müşteriyi tanırsın” doğrulama sürecini kullanmaz ve bu hizmeti herkesin kullanımına sunar.

Kaynak: Black Lotus Laboratuvarları

Faceless operatörleri, altyapılarının araştırmacılar tarafından haritalandırılmasını önlemek için, virüs bulaştığı her cihazın, enfeksiyon devam ettiği sürece yalnızca bir sunucuyla iletişim kurmasını sağlıyor.

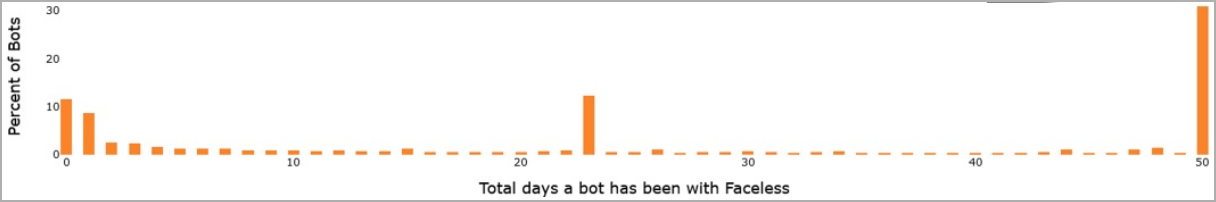

Black Lotus Labs, enfeksiyonların üçte birinin 50 günden fazla sürdüğünü, %15'inin ise 48 saatten kısa sürede kaybolduğunu bildirdi. Bu, ikincisinin daha iyi izlendiğini ve uzlaşmanın hızlı bir şekilde tespit edildiğini gösterir.

Kaynak: Black Lotus Laboratuvarları

TheMoon ve Faceless arasındaki açık bağlantıya rağmen, tüm kötü amaçlı yazılım bulaşmaları Faceless proxy botnetinin parçası haline gelmediğinden, iki operasyon ayrı siber suç ekosistemleri gibi görünüyor.

Bu botnet'lere karşı korunmak için güçlü yönetici şifreleri kullanın ve cihazınızın donanım yazılımını bilinen kusurları gideren en son sürüme yükseltin. Cihaz EoL'ye ulaştıysa aktif olarak desteklenen bir modelle değiştirin.

Yönlendiricilerde ve IoT'lerde kötü amaçlı yazılım bulaşmasının yaygın belirtileri arasında bağlantı sorunları, aşırı ısınma ve şüpheli ayar değişiklikleri yer alır.