Sophos’taki siber güvenlik güvenlik araştırmacıları kısa bir süre önce, tespit edilmekten kaçınmak için karmaşık DLL yandan yükleme varyasyonları kullanan “Dragon Breath” APT grubunu (diğer adıyla Golden Eye Dog, APT-Q-27) tespit etti.

APT grubu, Telegram gibi temiz uygulamalardan kötü amaçlı kötü amaçlı yazılım yükleyici DLL’leri ve ikinci aşama yükleri yandan yükleyen yeni bir saldırı vektörü dağıtır.

DLL Yandan Yükleme

APT aktörleri, Android, iOS veya Windows platformlarında kurbanları etkilemek için Çinli kullanıcılar için yerelleştirilmiş Telegram, LetsVPN veya WhatsApp uygulamalarının kötü amaçlı sürümlerini tanıtmak için BlackSEO veya kötü amaçlı reklamcılık tekniklerini kullanır.

Sophos raporuna göre, bu kampanya öncelikle aşağıdaki ülkelerde Çince konuşan Windows kullanıcılarını hedefliyor:-

- Çin

- Japonya

- Tayvan

- Singapur

- Hong Kong

- Filipinler

Saldırganlar, Windows’un 2010’dan beri Dinamik Bağlantı Kitaplığı (DLL) dosyalarını güvenli olmayan şekilde yüklemesinden yararlanan DLL yandan yükleme özelliğini kullanıyor.

Saldırgan, dışarıdan DLL yüklemesi gerçekleştirmek için uygulama dizinine gerekli, yasal bir DLL ile aynı ada sahip kötü amaçlı bir DLL yerleştirir.

Yürütülebilir dosyayı başlattıktan sonra, işletim sistemi yerel dizinde bulunan kötü amaçlı DLL’ye sistem klasörlerindeki yasal olana göre öncelik verir.

Sonuç olarak, kötü amaçlı yazılım amaçlanan eylemleri gerçekleştirebilir ve yürütebilir. Bu aşamada, saldırganın DLL’si, güvenilir ve imzalanmış uygulamadan yararlanmak için kötü amaçlı kod içerir ve böylece ana bilgisayar sisteminde yükseltilmiş ayrıcalıklar elde eder.

Söz konusu kampanya, belirtilen uygulamaların yükleyicisini çalıştıran mağdurları içeriyor ve bu da sisteme çeşitli bileşenlerin yüklenmesiyle sonuçlanıyor.

Teknik Analiz

Ayrıca yükleyici, masaüstünde bir kısayol oluşturur ve sistemin başlatılması için bir giriş oluşturur.

Kurbanın, uygulamayı yürütmek yerine, tipik ilk hareket olan, yakın zamanda oluşturulmuş masaüstü kısayolunu başlatmaya çalışması durumunda, sistem aşağıdaki komutu tetikler:-

- “C:\Users\{redacted}\AppData\Roaming\Tg_B518c1A0Ff8C\appR.exe /s /n /u /i:appR.dat appR.dll”

Çalıştırıldıktan sonra, JavaScript kodu, Telegram uygulaması kullanıcı arayüzünü ön planda başlatmak için tasarlanmıştır. Bu arada, kullanıcının bilgisi olmadan arka planda çeşitli yandan yükleme bileşenleri kurulur.

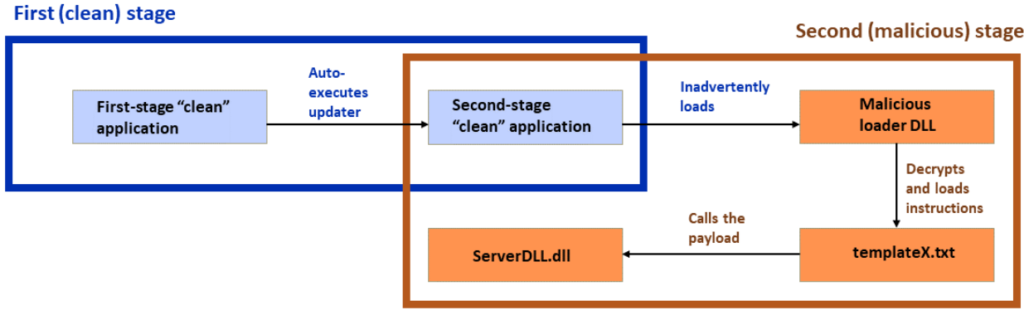

Ardından, yükleyici, saldırının ara aşaması olarak işlev gören ikinci bir kusursuz uygulamayı başlatmak için yeni ve temiz bir bağımlılık olan ‘libexpat.dll’ aracılığıyla ikinci aşama bir uygulama yükler.

Saldırının bir varyasyonunda, ‘Beijing Baidu Netcom Science and Technology Co.’, Ltd, “XLGame.exe’den “Application.exe” olarak yeniden adlandırılan temiz ikinci aşama yükleyiciyi imzaladı.

Başka bir saldırı varyasyonu, yürütme zincirini gizlemekten başka bir amaca hizmet etmeyen “KingdomTwoCrowns.exe” adlı imzasız bir temiz yükleyici içerir. Bu arada, üçüncü varyasyon, HP Inc.’e ait “d3dim9.exe” adlı dijital olarak imzalanmış bir temiz yükleyici kullanır.

APT grupları, “double DLL yandan yükleme” tekniğini kullanarak tespitten kaçabilir, kalıcılık sağlayabilir ve saldırılarını gizleyebilir, bu da savunucuların saldırı modellerine uyum sağlamasını ve ağlarını etkili bir şekilde güvence altına almasını zorlaştırır.

Saldırı varyasyonundan bağımsız olarak, son yük DLL’sinin şifresi her zaman çözülür ve sistemde ‘templateX.txt’ adlı bir txt dosyasından yürütülür.

Bunun dışında, son zamanlarda DLL yandan yükleme, bilgisayar korsanlarının kullandığı en çok aranan kötü amaçlı tekniklerden biri haline geldi.

Kötü Amaçlı Yazılımlara Karşı Savunma Stratejinizi Oluşturma – Ücretsiz E-Kitap İndirin