Hassas veriler, yeterli koruma olmadan Android sağlık uygulamaları aracılığıyla taşınıyor. Araştırmacılar, birçoğunun bilgileri şifrelemeden ilettiğini, dosyaları koruma olmadan sakladığını veya üçüncü taraf bileşenleri aracılığıyla paylaştığını buldu.

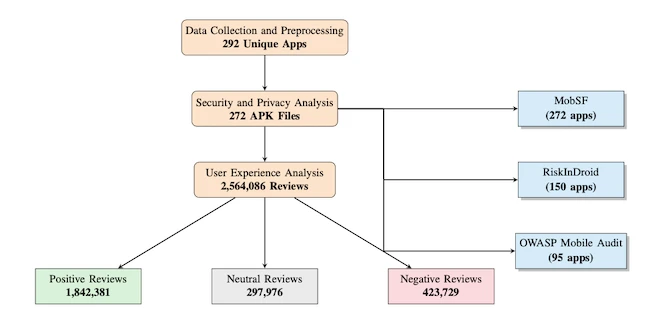

Veri toplamayı, statik güvenlik analizini (MobSF, RiskInDroid, OWASP) ve duyguya dayalı inceleme analizini gösteren çalışma tasarımı

Çalışma nasıl çalıştı?

Metodoloji üç aşamayı takip etti: veri toplama, güvenlik ve gizlilik testi ve kullanıcı deneyimi analizi.

Ekip, örneği toplamak için Google Play’de sağlık, tıp, fitness takipçisi ve teletıp dahil olmak üzere yirmi hedefli arama terimi kullandı. Her dönem için en iyi otuz sonucu aldılar ve uygulama kimlikleri, yükleme aralıkları ve geliştirici adları gibi meta verileri topladılar. Sonunda 272 uygulamayı test ettiler.

Güvenlik ve gizlilik aşamasında çapraz doğrulama için üç statik analiz çerçevesi kullanıldı. MobSF, her uygulamanın kodunu parçalara ayırdı ve güvenli olmayan ağ ayarları, zayıf şifreleme, açığa çıkan etkinlikler veya hizmetler ve kötü yapılandırılmış bildirim dosyaları aradı. Bulgular, bilinen güvenlik açığı sınıflarıyla karşılaştırma amacıyla CWE tanımlayıcılarıyla eşleştirildi.

RiskInDroid, beyan edilen izinleri gerçek API çağrılarıyla eşleştirmek için 150 uygulamayı analiz etti ve gizli veri kanalları görevi görebilecek beyan edilmemiş ancak kullanılmış izinleri belirledi. Ayrıca, girişleri Android Manifest ad alanıyla karşılaştırarak ve bunları MobSF’nin API izleriyle karşılaştırarak özel izinleri işaretledi.

OWASP Mobile Audit, statik uygulama güvenliği testi kurallarını kullanarak 95 uygulamayı test etti. Şifrelenmemiş yerel depolama, sabit kodlanmış kimlik bilgileri ve eksik giriş doğrulama gibi sorunları araştırdı. Sonuçların endüstri standartlarıyla uyumlu hale getirilmesi için her bir zayıflık, OWASP Mobil İlk 10 kategorisi altında sınıflandırıldı.

MobSF’den Bulgular

MobSF, her uygulamaya izinler, ağ yönetimi, sertifika yönetimi ve bildirim yapılandırmasındaki güvenlik zayıflıklarına göre bir puan atadı. Puanlar 100 üzerinden 35 ila 60 arasında değişiyordu; ortalama 47 puan, izole kusurlardan ziyade yaygın zayıflıklara işaret ediyordu.

Yüksek riskli izinler sıktı. POST_NOTIFICATIONS 221 uygulamada göründü, KAMERA 176’da, WRITE_EXTERNAL_STORAGE 204’te, READ_EXTERNAL_STORAGE 188’de ve ACCESS_FINE_LOCATION MobSF ayrıca, genellikle üçüncü taraf SDK’lardan gelen, indirmelere erişebilen, cihaz tanımlayıcılarını okuyabilen veya kullanıcının haberi olmadan doğrudan depolama alanına yazabilen 529 adet özel veya belgelenmemiş izin buldu.

Ağ analizi, tüm TLS sertifikalarına güvenecek şekilde yapılandırılmış 22 uygulamayı, şifrelenmemiş HTTP trafiğine izin veren 42 uygulamayı ve sertifika sabitlemeyi devre dışı bırakan iki uygulamayı ortaya çıkardı. Şifreleme incelemesi, 134 uygulamanın Janus saldırısına karşı savunmasız olduğunu, 58 uygulamanın SHA1-RSA kullandığını ve 9 uygulamanın MD5 kullandığını gösterdi. Bunların her biri, hassas verilerin ele geçirilmesi veya tahrif edilmesi için açıklıklar yaratır.

RiskInDroid ve OWASP Mobil Denetiminden Sonuçlar

RiskInDroid, analiz edilen her uygulamanın en az bir bildirilmemiş izin kullandığını doğruladı. Birçoğu açık rıza olmadan SMS mesajları gönderebilir, konum verilerine erişebilir veya sistem ayarlarını değiştirebilir. Kullanıcı kimlik bilgilerini açığa çıkarabilecek 100’den fazla kullanılmış hesap yönetimi izni. Bu izinler genellikle gömülü reklam veya analiz bileşenlerinden kaynaklanır.

OWASP Mobile Audit, uygulama başına ortalama 44 kritik güvenlik açığı ve 2.000’den fazla yüksek öneme sahip sorun buldu. Yaygın sorunlar arasında güvenli olmayan depolama, doğrulanmamış girişler ve zayıf kimlik bilgisi kullanımı yer alıyordu. Bir uygulama 299 kritik sorun içerirken, bir diğeri 11.000 yüksek önem dereceli bulguyu aştı. Veriler, çoğu uygulamanın tutarlı güvenlik testleri yapılmadan kullanıcılara ulaştığını gösteriyor.

Daha geniş desenler

Kullanıcılar sıklıkla oturum açma hatalarından, parola sıfırlama hatalarından ve donmuş ekranlardan şikayetçiydi. Bu kullanılabilirlik sorunları, en zayıf güvenlik puanlarına sahip aynı uygulamalarda ortaya çıkma eğilimindeydi; bu da kötü mühendislik uygulamalarının hem kararlılığı hem de korumayı etkilediğini gösteriyor.

Tüm araçlarda üç trend öne çıktı. İlk olarak birçok geliştirici, gereğinden fazla veri toplayan izleme ve reklam kitaplıklarını entegre etti. İkincisi, mağazalar minimum standartları uygulamadığından güncelliğini yitirmiş kriptografik algoritmalar yaygın olmaya devam ediyor. Üçüncüsü, varsayılan ağ yapılandırmaları genellikle değişmeden kalır ve güvenli olmayan bağlantılar etkin kalır.

Araştırmacılar bunları hızlı uygulama dağıtımı, yeniden kullanılan kod ve geliştirme sırasında sınırlı incelemeden kaynaklanan sistemik sorunlar olarak tanımladı.

Yazarlar güvenliği artırmak için çeşitli önlemler önermektedir. Uygulama mağazaları, MobSF ve RiskInDroid gibi otomatik tarayıcıları gönderim sistemlerine entegre ederek temel testleri geçemeyen uygulamaları reddedebilir. Geliştiriciler güçlü şifreleme kullanmalı, sertifikaları doğrulamalı ve gereksiz izinleri kaldırmalıdır.

İzinler her zaman uygulamanın belirtilen amacıyla eşleşmelidir. Bildirilmemiş veya tescilli olanlar incelemeyi veya kaldırmayı tetiklemelidir. Ayrıca gözetimin, tıbbi verileri toplayan ancak tıbbi düzenlemelerin dışında kalan sağlıklı yaşam uygulamalarını da içerecek şekilde genişletilmesini öneriyorlar.