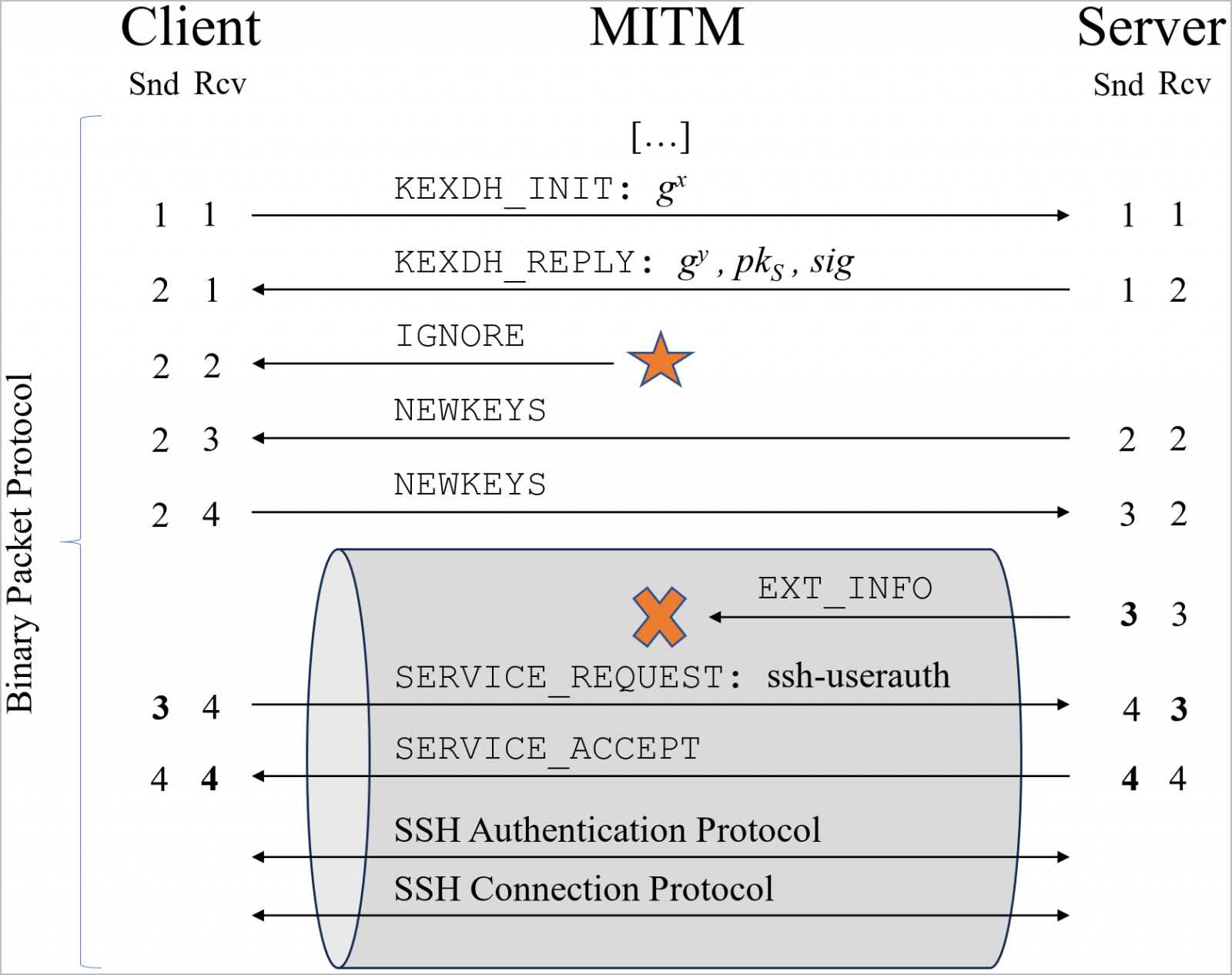

Akademik araştırmacılar, yaygın olarak kullanılan bazı şifreleme modları kullanıldığında SSH kanal bütünlüğünü kırmak için el sıkışma işlemi sırasında sıra numaralarını değiştiren Terrapin adında yeni bir saldırı geliştirdi.

Bu manipülasyon, saldırganların iletişim kanalı aracılığıyla değiştirilen mesajları kaldırmasına veya değiştirmesine olanak tanır; bu da, kullanıcı kimlik doğrulaması için kullanılan genel anahtar algoritmalarının sürümünün düşürülmesine veya OpenSSH 9.5’teki tuş vuruşu zamanlama saldırılarına karşı savunmaların devre dışı bırakılmasına yol açar.

“Terrapin saldırısı, SSH aktarım katmanı protokolündeki zayıflıkları, OpenSSH tarafından 10 yıl önce tanıtılan daha yeni şifreleme algoritmaları ve şifreleme modlarıyla birlikte kullanıyor.”

Terrapin saldırısı, istemci veya sunucunun farkına varmadan önemli görüşme mesajlarını keserek kurulan bağlantının güvenliğini azaltır.

Ruhr Üniversitesi Bochum’dan araştırmacılar Terrapin saldırısını geliştirdiler ve ayrıca AsyncSSH’de istismar edilebilir uygulama kusurları keşfettiler.

Saldırıyla ilgili zayıflıklar ve kusurlar CVE-2023-48795, CVE-2023-46445 ve CVE-2023-46446 olarak tanımlanıyor.

Terrapin hakkında dikkat edilmesi gereken bir nokta, saldırganların el sıkışma alışverişini engellemek ve değiştirmek için ağ katmanında ortadaki rakip (MiTM) konumunda olmaları ve bağlantının ChaCha20-Poly1305 veya ChaCha20-Poly1305 ile güvence altına alınması gerektiğidir. Şifreleme ve ardından MAC ile CBC.

El sıkışmanın tamamlanmasının ardından gönderilen mesajlardaki veriler, saldırının yansımalarının ciddiyetini belirliyor.

Terrapin’in özel gereksinimlerine rağmen, bahsedilen şifreleme modlarının geniş çapta benimsenmesi (taramalar %77’yi gösteriyor), saldırıyı gerçek dünya senaryosunda mümkün kılıyor.

Araştırmacılar, “Terrapin saldırısı, SSH aktarım katmanı protokolündeki zayıflıkları, OpenSSH tarafından 10 yıl önce tanıtılan yeni şifreleme algoritmaları ve şifreleme modlarıyla birlikte kullanıyor” diyor ve şunu ekliyor: “Bunlar çok çeşitli SSH uygulamaları tarafından benimsendi, bu nedenle Mevcut uygulamaların çoğunu etkiliyor.”

Birden fazla satıcı yavaş yavaş güvenlik sorununu hafifletiyor. Çözümlerden biri, el sıkışma sırasında paket enjeksiyonunu ulaşılmaz hale getiren katı bir anahtar değişimi uygulamaktır.

Ancak böyle bir sorunun evrensel olarak ele alınması biraz zaman alacak ve araştırmacılar, katı anahtar değişimine karşı önlemin yalnızca hem istemci hem de sunucu üzerinde uygulandığında etkili olduğunu belirtiyor.

Ekip, GitHub’da yöneticilerin bir SSH istemcisinin veya sunucusunun saldırıya karşı savunmasız olup olmadığını belirlemek için kullanabileceği bir Terrapin güvenlik açığı tarayıcısı yayınladı.

Terrapin, tek bir kitaplığın veya bileşenin güncellenmesiyle düzeltilebilecek basit bir yazılım hatası değildir. Bunun yerine, bağlantıyı önek kesme saldırılarına karşı korumak için istemcilerin ve sunucuların güncellenmesi gerekir. – Ruhr Üniversitesi Bochum

Şu anda saldırıyı hafifleten en büyük faktör, Terrapin’i daha az ciddi bir tehdit haline getiren MiTM gerekliliğidir. Bu nedenle CVE-2023-48795’e yama uygulanması çoğu durumda bir öncelik olmayabilir.

Terrapin saldırısıyla ilgili daha fazla ayrıntı, Alman araştırmacıların yayınladığı teknik raporda mevcut.