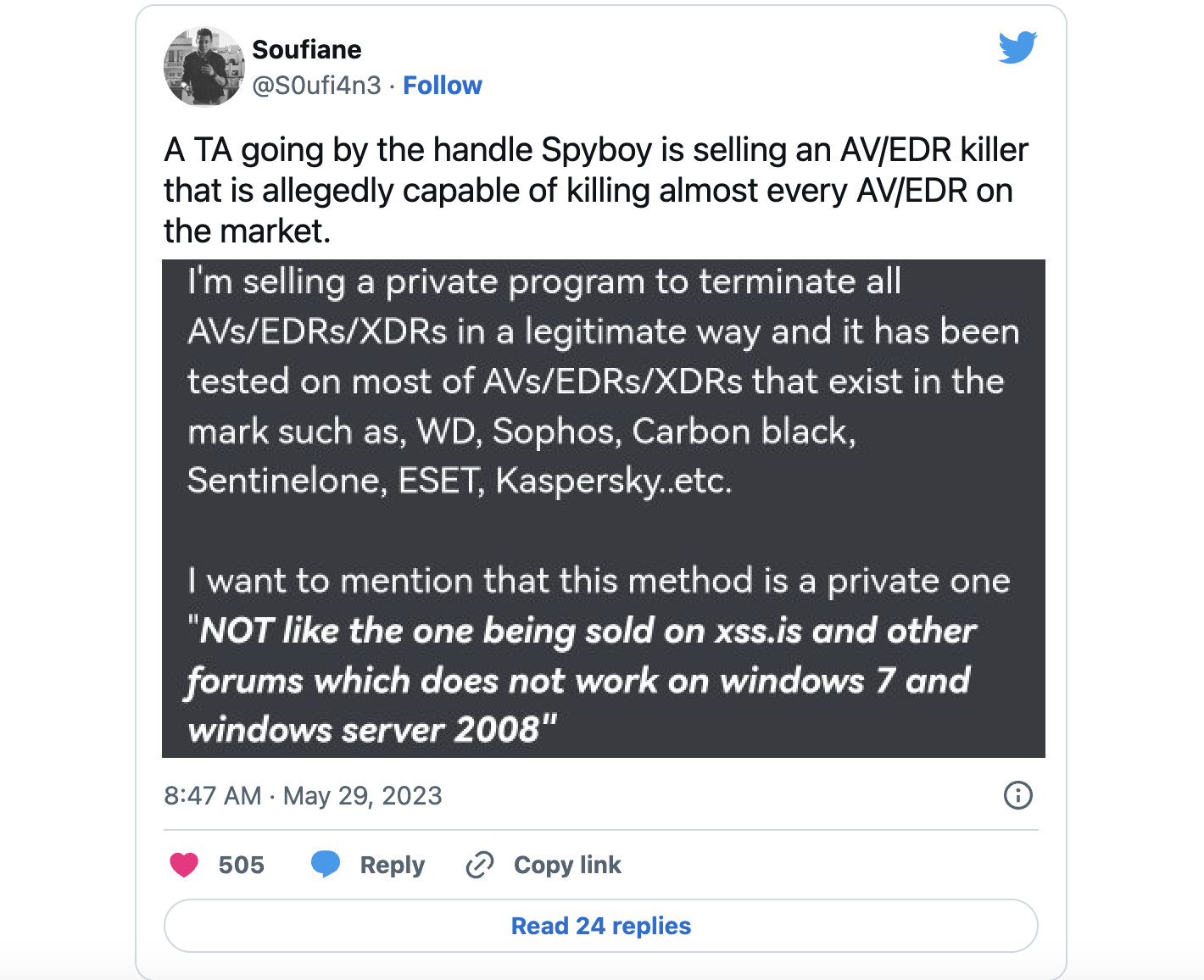

Spyboy olarak bilinen bir tehdit aktörü, Rusça konuşulan bir bilgisayar korsanlığı forumunda herhangi bir antivirüs, XDR ve EDR platformunu sonlandırabileceği iddia edilen “Terminatör” adlı bir aracı tanıtıyor. Ancak CrowdStrike, bunun sadece süslü bir Kendi Savunmasız Sürücüsünü Getir (BYOVD) saldırısı olduğunu söylüyor.

Terminatör yetenekli olduğu iddia edilen Windows 7 ve sonraki sürümleri çalıştıran cihazlarda Windows Defender dahil olmak üzere 24 farklı antivirüs (AV), Endpoint Detection and Response (EDR) ve Extended Detection and Response (XDR) güvenlik çözümlerini atlama,

Spyboy, yazılımı tek baypas için 300$’dan hepsi bir arada baypas için 3.000$’a kadar değişen fiyatlarla satıyor.

Tehdit aktörü, “Şu EDR’ler tek başına satılamaz: SentinelOne, Sophos, CrowdStrike, Carbon Black, Cortex, Cylance.”

Terminator’ü kullanmak için “istemciler”, hedeflenen Windows sistemlerinde yönetici ayrıcalıkları gerektirir ve aracı çalıştırırken görüntülenecek bir Kullanıcı Hesabı Denetimleri (UAC) açılır penceresini kabul etmesi için kullanıcıyı kandırmak zorundadır.

Bununla birlikte, bir Reddit gönderisinde bir CrowdStrike mühendisinin ortaya koyduğu gibi, Terminator yasal, imzalanmış zamguard64.sys veya zam64.sys adlı yasal, imzalı Zemana kötü amaçlı yazılımdan koruma çekirdek sürücüsünü 4 ile 4 arasında rastgele bir adla C:\Windows\System32\ klasörüne bırakır. 10 karakter.

Kötü amaçlı sürücü diske yazıldıktan sonra Terminator, cihazda çalışan AV ve EDR yazılımının kullanıcı modu işlemlerini sonlandırmak için çekirdek düzeyindeki ayrıcalıklarını kullanmak üzere sürücüyü yükler.

Terminatör programının sürücüyle nasıl arabirim oluşturduğu net olmasa da, 2021’de, normalde korunan güvenlik yazılımı işlemlerini sonlandırmak için kullanılabilecek Windows Çekirdeği ayrıcalıklarına sahip komutları yürütmek için sürücüdeki kusurlardan yararlanan bir PoC istismarı yayınlandı.

VirusTotal taramasına göre, bu sürücü şu anda yalnızca tek bir kötü amaçlı yazılımdan koruma tarama motoru tarafından savunmasız bir sürücü olarak algılanıyor.

Neyse ki, Nextron Systems araştırma başkanı Florian Roth ve tehdit araştırmacısı Nasreddine Bencherchali, savunucuların Terminator aracı tarafından kullanılan savunmasız sürücüyü tespit etmesine yardımcı olabilecek YARA ve Sigma (karma ve isme göre) kurallarını zaten paylaştı.

Bu teknik, güvenliği ihlal edilmiş makinelerde çalışan güvenlik yazılımlarını atlamak, kötü amaçlı kod yürütmek ve ek kötü amaçlı yükler teslim etmek için ayrıcalıkları artırdıktan sonra savunmasız Windows sürücülerini yüklemek isteyen tehdit aktörleri arasında yaygındır.

Kendi Güvenlik Açığı Sürücüsünü Getir (BYOVD) saldırılarında, bilindiği gibi, geçerli sertifikalarla imzalanmış ve çekirdek ayrıcalıklarıyla çalışabilen meşru sürücüler, güvenlik çözümlerini devre dışı bırakmak ve sistemi ele geçirmek için kurbanların cihazlarına bırakılıyor.

Finansal güdümlü fidye yazılımı çetelerinden devlet destekli bilgisayar korsanlığı ekiplerine kadar çok çeşitli tehdit grupları bu tekniği yıllardır kullandı.

Daha yakın bir zamanda, Sophos X-Ops güvenlik araştırmacıları, BYOVD saldırılarında fidye yazılımı dağıtmadan önce savunmasız bir Process Explorer sürücüsünün yardımıyla EDR yazılımını devre dışı bırakmak için vahşi ortamda kullanılan AuKill adlı yeni bir bilgisayar korsanlığı aracı tespit ettiler.