Günlük yaşamlarımız daha fazla zaman baskısı altında ve birbirine bağlı hale geldikçe, dijital takvimler kişisel ve mesleki taahhütleri yönetmek için vazgeçilmez araçlar olarak ortaya çıktı.

Ancak bu kolaylık, milyonlarca kişiyi görünmeyen güvenlik tehditlerine maruz bırakabilecek gizli bir risk taşıyor.

Bitsight TRACE tarafından yapılan son araştırma, iCalendar senkronizasyon isteklerine bağlı 390’dan fazla terk edilmiş alanın şu anda başta iOS ve macOS kullanıcıları olmak üzere yaklaşık 4 milyon cihazdan senkronizasyon çağrıları aldığını ortaya koyuyor.

Bu unutulmuş takvim alanları, büyük ölçekte yararlanılabilecek önemli, gözden kaçan bir saldırı yüzeyini temsil ediyor.

Kullanıcıların beklenmedik e-postaları incelemek üzere eğitildiği geleneksel kimlik avının aksine, takvim vektörü protokol güvenine ve kullanıcının rahatlığına dayanır.

Bir kullanıcı resmi tatiller, etkinlik hatırlatıcıları veya özel promosyonlar için harici bir takvime abone olduğunda, cihazı o alan adına yinelenen senkronizasyon istekleri ayarlar.

Etki alanının süresi dolarsa veya ele geçirilirse saldırganlar rastgele olaylar enjekte edebilir. Bu olaylar, güvenilir bir kuruluş aracını etkili bir şekilde kimlik avı, kötü amaçlı yazılım veya sosyal mühendislik kampanyaları için bir saldırı vektörüne dönüştüren kötü amaçlı bağlantılar ve ekler içerebilir.

Bitsight’ın araştırması, Alman tatil etkinliklerini .ics dosyaları aracılığıyla dağıtan tek bir alan adının kapatılmasıyla başladı.

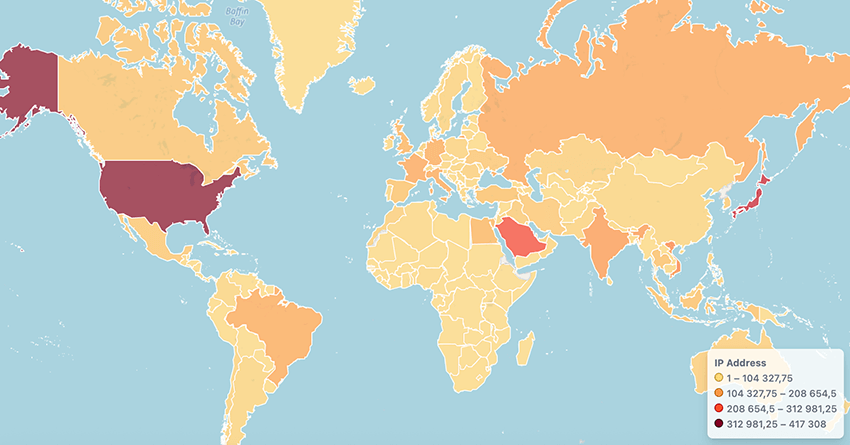

Her gün bu alanla iletişim kuran 11.000’den fazla benzersiz IP adresini gözlemleyen analistler, bazıları FIFA etkinlikleri ve küresel dini takvimlerle ilgili olanlar kadar öne çıkan 347 süresi dolmuş alan adını tespit ederek araştırmayı genişletti.

Bu alanlar toplu olarak günde yaklaşık 4 milyon benzersiz cihazdan senkronizasyon istekleri almaktadır. Çoğu kullanıcı ve kuruluş, takvim uygulamalarının arka planda süresi dolmuş veya ele geçirilmiş sunucuları yoklamaya devam ettiğinin farkında değildir, bu da bunu sessiz ve kalıcı bir risk haline getirir.

Modern Altyapı ve Para Kazanma

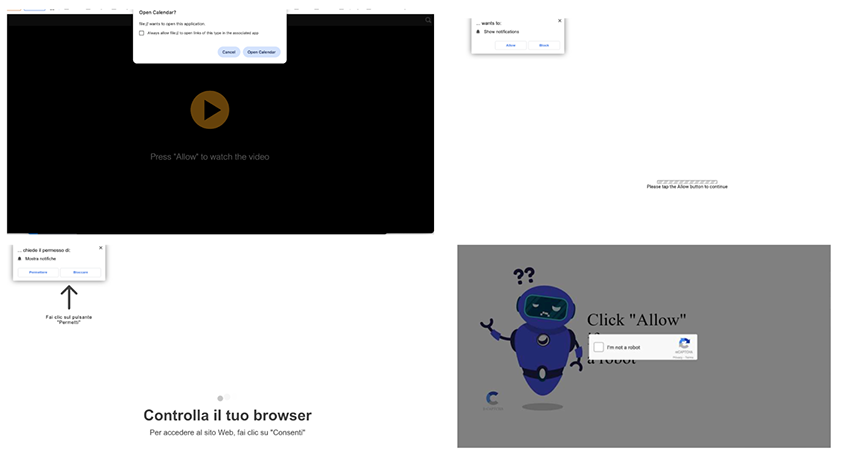

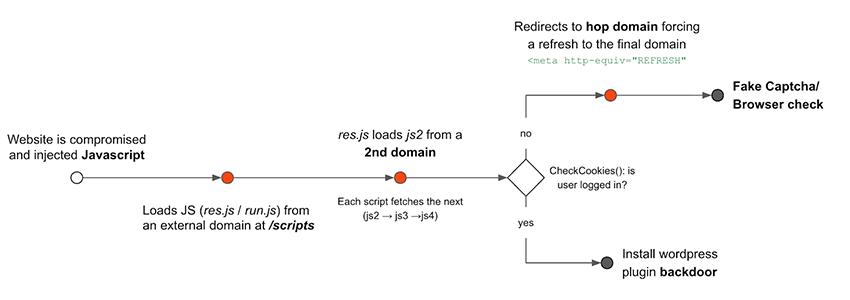

Modern saldırganlar, genellikle güvenliği ihlal edilmiş meşru web sitelerini veya yeniden yönlendirme zincirlerini kullanarak kullanıcıları abone olmaları için kandırmak amacıyla özel bir altyapı kullanır.

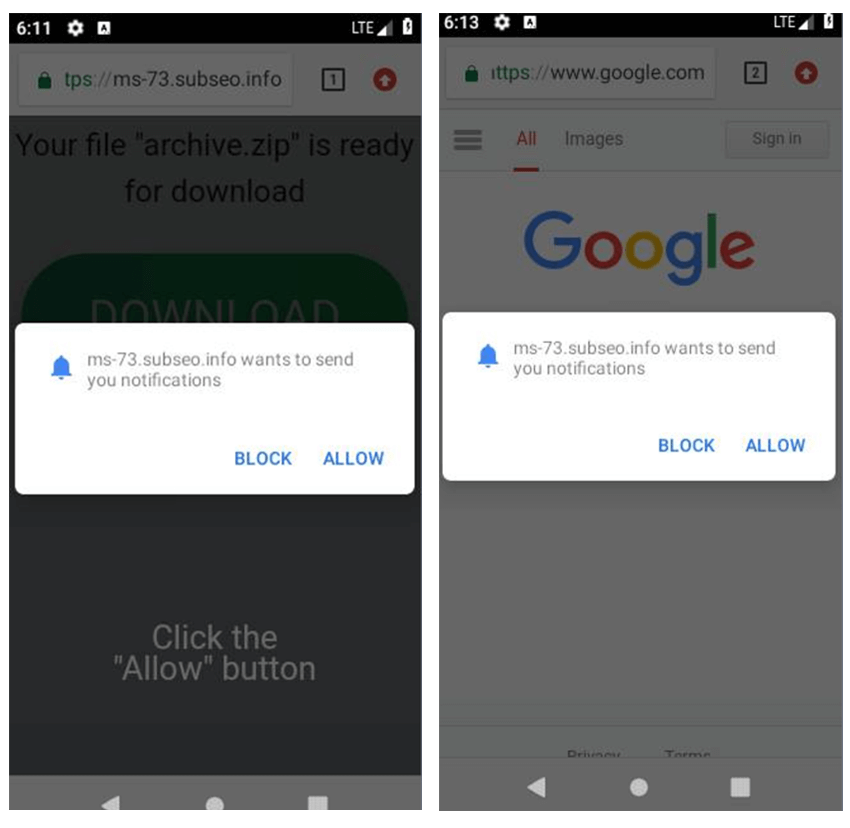

Kullanıcının orijinal içeriği görüntülemek için “İzin Ver” seçeneğini tıklayarak bir captcha’yı çözmesi gerekiyormuş gibi görünmesini sağlayarak.

Klasik kimlik avı ve kötü amaçlı yazılım dağıtımı yoluyla ya da VPN kurulumlarını (cihazları yerleşik proxy düğümlerine dönüştürebilen) itmek gibi yenilikçi yöntemlerle, hatta Pushground ve RichAds gibi platformlar aracılığıyla anında bildirim “reklam alanı” satarak erişimden para kazanıyorlar.

Bu ağların karmaşıklığı, ölçekleri ve kalıcılıkları ile vurgulanmaktadır; birçok alan, gelişmiş Trafik Dağıtım Sistemlerinin ve Balada Injector gibi bilinen kötü amaçlı yazılım kampanyalarının karakteristik davranış kalıplarını sergiler.

Araştırma, çukurlarına yönelik iki önemli türde senkronizasyon isteğini ortaya çıkardı:

- Base64 kodlu URI’ler.

- Webcal sorgu parametreleri.

Her ikisi de arka planda senkronizasyon etkinliği olduğunu öne sürüyor; bu da mevcut cihaz aboneliklerinin, kullanıcının kaynağını unutmasından çok sonra bile aylarca veya yıllarca savunmasız kalması anlamına geliyor.

E-postanın aksine, takvim etkinlikleri doğal olarak kullanıcı güvenine sahiptir. Takvim tabanlı saldırılarla ilgili çok az izleme veya rutin güvenlik farkındalığı eğitimi bulunmaktadır.

Bir takvim etkinliği ele geçirildiğinde meşru toplantı davetlerini veya hatırlatıcılarını taklit edebilir, hatta tanıdık hizmetlerin veya iş arkadaşlarının markasını ve biçimini taşıyabilir. Tehdit yelpazesi şunları içerir:

- Kimlik avı: Sahte etkinlik bağlantıları aracılığıyla kimlik bilgilerinin çalınması.

- Kötü amaçlı yazılım: Kötü amaçlı dosyaların eklenmesi veya istenmeyen uygulama yüklemelerinin tetiklenmesi.

- Sosyal mühendislik: Sahte “sistem uyarıları” veya resmi görünen hatırlatmalarla aciliyet yaratmak.

Son saldırılarda, açık kaynak yazılım paketlerindeki (örneğin, Zimbra 0days) .ics dosyaları aracılığıyla JavaScript dağıtmak veya Google Gemini gibi dijital asistanları hedef alan yapay zeka komut istemi enjeksiyonlarını denemek gibi gelişmiş yöntemler de kullanıldı.

Neler Yapılabilir?

APK’lar da benzer şekilde çalışıyordu, hafiftiler, birkaç KB boyutundaydılar ve “Genshin Impact” veya “Plant vs Zombies” gibi çeşitli oyunlar gibi görünüyorlardı.

Güvenlik araştırmacıları kurumsal ve bireysel dikkatin gerekliliğini vurguluyor:

- Bilinmeyen takvim aboneliklerini denetleyin ve kaldırın.

- Takvim etkinliği bağlantılarına, e-posta bağlantılarıyla aynı dikkatle davranın.

- Kurumsal cihazlar için takvim aboneliği politikalarını uygulayın.

- Takvim tehditlerini siber güvenlik eğitim programlarına dahil edin.

- Mümkün olduğunda ağ çevresinde bilinmeyen takvim senkronizasyonu etki alanlarını engelleyin.

Apple ve Google gibi büyük sağlayıcılar platform güvenliğini önemli ölçüde geliştirmiş olsa da, Google’ın takvim senkronizasyonu için proxy sunucuları kullanması, doğrudan sömürülebilirliği önemli ölçüde azaltıyor, birçok açık kaynak ve üçüncü taraf takvim çözümü geride kalıyor.

Dijital takvimlerin benimsenmesi artmaya devam ettikçe takvim güvenliğine yönelik farkındalık ve yatırım hayati önem taşıyor.

Terk edilmiş alanlar ve sessiz senkronizasyon istekleri, saldırganlar için en güçlü giriş noktalarından biri olarak ortaya çıkıyor; bu durum, uyanık kalmanın, protokolleri güncellemenin ve takvim güvenliğini modern siber hijyende birinci sınıf bir konu haline getirmenin öneminin altını çiziyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.