Dolandırıcılık öncelikle YULA veya OLX gibi popüler Rus çevrimiçi pazarlarını hedef alıyor ancak ESET araştırmacıları eBay, Sbazar, Jófogás ve BlaBlaCar gibi Rus olmayan hedefleri de gözlemledi.

ESET araştırmacıları son raporlarında, sınırlı teknik uzmanlığa sahip kişiler için çevrimiçi dolandırıcılığı kolaylaştıran Telekopye araç seti hakkındaki bulgularını açıkladılar. Bu bir takip raporudur. Şirket paylaştı ön analiz Ağustos 2023’te Telekopye’de.

Araştırmacılar, kullanıcıları kandırmak için kullandıkları farklı dolandırıcılık senaryolarının açıklanması da dahil olmak üzere, kötü niyetli dolandırıcılık operasyonunu ortaya çıkarmak için dolandırıcıların yerleşik süreçlerini daha derinlemesine incelediler.

Telekopye Hakkında Araç seti

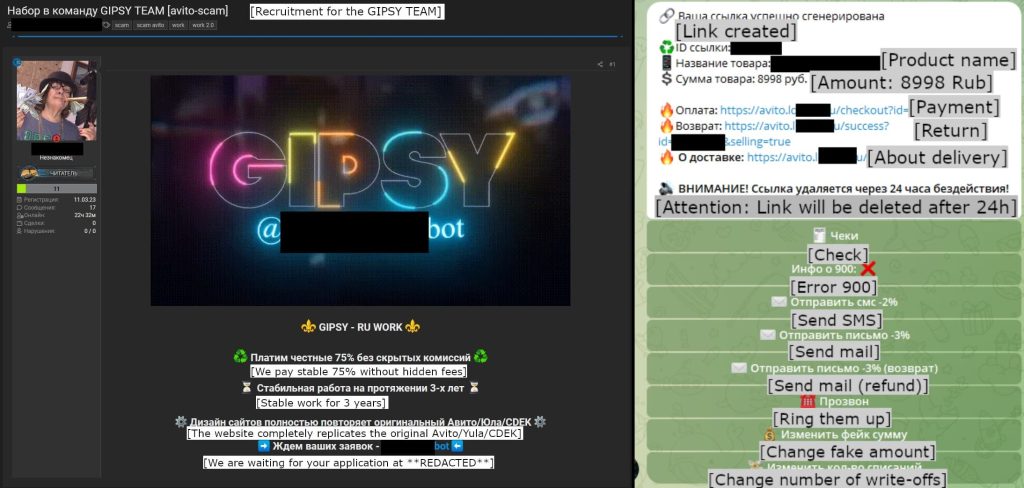

Telekopye Araç Takımı şu şekilde uygulanır: Telgraf botu ve siber suçluların çevrimiçi pazarlardaki şüphelenmeyen kullanıcıları dolandırmasına yardımcı olur. Bu araç, dolandırıcıların kimlik avı web siteleri oluşturmasına, sahte ekran görüntüleri üretmesine ve e-posta, SMS mesajı vb. iletmesine olanak tanır.

ESET telemetrisine göre Telekopye Araç Seti çalışır durumdadır ve aktif olarak geliştirilme aşamasındadır. Dolandırıcılar kurbanlarına Mamut adını veriyor ve ESET dolandırıcılara Neandertal adını veriyor.

Dolandırıcılar Nasıl İşe Alınır?

Araştırma, dolandırıcıların (ESET araştırmacıları Telekopye Araç Seti’ni kullanan dolandırıcıları Neandertaller olarak adlandırmıştır), başta yer altı forumları olmak üzere farklı çevrimiçi kanallar üzerinden dağıtılan reklamlar yoluyla işe alındığını ortaya koymaktadır. Bu reklamlar çevrimiçi pazar yeri kullanıcılarını dolandırmak için tasarlanmıştır.

İlgilenen Neandertallerin bir başvuru formu doldurmaları ve bu tür işlerdeki önceki deneyimleriyle ilgili önemli soruları yanıtlamaları gerekiyor. Mevcut grup üyeleri onları ilgili kademelerle onaylıyor ve Telekopye’nin işlevlerine tam erişim sağlıyor.

Dolandırıcılık Senaryoları:

İçinde Blog yazısı, ESET araştırmacıları üç farklı dolandırıcılık senaryosu belirledi.

1. Satıcı Dolandırıcılığı

Bu dolandırıcılıkta, saldırganlar satıcı gibi davranır ve kullanıcıları var olmayan ürünleri satın almaya ikna eder. Mağdurun ürünü satın almakla ilgilendiğini ifade ettiğini varsayalım. Bu durumda satıcı, onları çevrimiçi ödeme yapmaya teşvik eder ve onlara meşru bir ödeme portalı gibi görünen bir kimlik avı web sitesi bağlantısı verir. Ancak bu web sitesi kurbanın banka bilgilerini veya kredi kartı bilgilerini istiyor (hatta bakiye bilgisi bile sağlayabilir) ve verileri dolandırıcılara aktarıyor. Satıcılar şirket içinde bu dolandırıcılığı 1.0 olarak adlandırıyor.

2. Alıcı Dolandırıcılığı

Bu dolandırıcılığa 2.0 adı veriliyor. Saldırganlar bu dolandırıcılıkta alıcı rolüne bürünüyor ve kapsamlı bir araştırma sonrasında kurbanlarını hedef alıyor. Bir ürüne ilgi duyduklarını ifade ediyorlar ve sağlanan platform aracılığıyla ödeme yaptıklarını iddia ediyorlar. Kurbana Telekopye Araç Seti tarafından oluşturulmuş bir SMS veya kimlik avı web sitesine bağlantı içeren bir e-posta gönderirler. Mağdur, ödemeyi platformdan almak için bu bağlantıya tıklamaya ikna edilir. Geri kalan yöntem satıcı dolandırıcılığına benzer.

3. İade

Bu senaryo, Neandertallerin Mamut’un para iadesi beklediği bir durum yaratmasını gerektiriyor. Dolandırıcı, onlara kimlik avı web sitesine bağlantı içeren bir kimlik avı e-postası gönderir. Bu e-posta, dolandırıcıların daha önce iletişim kurmadığı veya satıcı dolandırıcılığıyla birlikte kullanılmadığı mağdurlara gönderilebilir. Olmayan bu iadeyi isteyen mağdurların açgözlülüğünü istismar ediyorlar. Satıcı dolandırıcılıklarında, kurbanlar ürünleri teslim almadığında, iade kimlik avı e-postaları yoluyla Neandertaller tarafından yeniden dolandırılıyorlar.

Her Neandertal, kuralların ve kılavuzların iletildiği bir gruba ve işlem kayıtlarının saklandığı başka bir kanala katılmak zorundaydı. Telekopye Toolkit saldırganları kolluk kuvvetlerini ve araştırmacıları fare olarak adlandırıyor ve onların kurallarına uymaya çalışıyor.

Dolandırıcılık öncelikle YULA veya OLX gibi popüler Rus çevrimiçi pazarlarını hedef alıyor ancak ESET araştırmacıları eBay, Sbazar, Jófogás ve BlaBlaCar gibi Rus olmayan hedefleri de gözlemledi.

Telegram kullanıcısıysanız, kendinizi bu tür botlardan korumanın aşağıdakiler de dahil olmak üzere birkaç yolu vardır:

- Beklenmedik mesajlara ve bağlantılara karşı dikkatli olun. Tanımadığınız birinden mesaj alırsanız veya şüpheli görünen bir bağlantı alırsanız, bu bağlantıya tıklamayın. Bunun yerine mesajı veya bağlantıyı Telegram’a bildirin.

- Kişisel bilgilerinizi asla bir Telegram botuna vermeyin. Buna adınız, adresiniz, telefon numaranız, e-posta adresiniz ve şifreniz dahildir.

- Telegram botlarından indirdiklerinize dikkat edin. Yalnızca güvendiğiniz botlardan dosya indirin.

- Telegram uygulamanızı güncel tutun. Telegram düzenli olarak güvenlik güncellemeleri yayınlıyor, bu nedenle en son sürümün kurulu olduğundan emin olun.

- Herhangi bir şüpheli etkinliği Telegram’a bildirin. Bir Telegram botu tarafından dolandırıldığınızı düşünüyorsanız bunu hemen Telegram’a bildirin.

İLGİLİ MAKALELER

- RIG Exploit Araç Seti CeidPageLock Kötü Amaçlı Yazılımını Dağıtıyor

- Telegram ve Discord Botları Bilgi Çalma Amaçlı Kötü Amaçlı Yazılım Sağlıyor

- Yeni kredi kartı hesaplayıcıları fonları Telegram aracılığıyla kanalize ediyor

- Yeni Kimlik Avı Saldırısı Microsoft 365 Kimlik Doğrulama Sistemini Sahtekarlaştırıyor

- Çin APT, Sahte Sinyal ve Telegram Uygulamalarını Resmi Uygulama Mağazalarına Kaydırdı