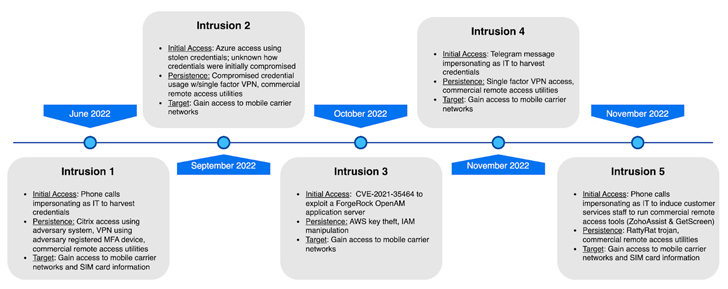

Kalıcı bir izinsiz giriş kampanyası, Haziran 2022’den bu yana gözlerini telekomünikasyon ve iş süreci dış kaynak kullanımı (BPO) şirketlerine dikti.

CrowdStrike araştırmacısı Tim Parisi geçen hafta yayınlanan bir analizde, “Bu kampanyanın nihai amacı, mobil operatör ağlarına erişim elde etmek ve iki soruşturmada kanıtlandığı gibi, SIM değiştirme etkinliği gerçekleştirmek gibi görünüyor.” Dedi.

Mali amaçlı saldırılar, siber güvenlik şirketi tarafından Scattered Spider olarak izlenen bir aktöre atfedildi.

Hedef ortama ilk erişimin, telefon görüşmeleri ve Telegram aracılığıyla gönderilen mesajlar kullanılarak BT personelinin kimliğine bürünmeye kadar uzanan çeşitli yöntemlerle gerçekleştirildiği söyleniyor.

Bu teknik, kurbanları kimlik bilgileri toplama sitesine yönlendirmek veya Zoho Assist ve Getscreen.me gibi ticari uzaktan izleme ve yönetim (RMM) araçlarını yüklemeleri için kandırmak için kullanılır.

Hedef hesapların iki faktörlü kimlik doğrulama (2FA) ile güvence altına alınması durumunda, tehdit faili ya kurbanı tek seferlik şifreyi paylaşmaya ikna etti ya da Cisco ve Uber’in son ihlallerinde kullanılan hızlı bombalama adı verilen bir teknik kullandı. .

CrowdStrike tarafından gözlemlenen alternatif bir bulaşma zincirinde, bir kullanıcının daha önce bilinmeyen yollarla elde edilen çalınan kimlik bilgileri, saldırgan tarafından kuruluşun Azure kiracısının kimliğini doğrulamak için kullanıldı.

Başka bir örnek, ForgeRock OpenAM erişim yönetimi çözümünde (CVE-2021-35464) geçen yıl aktif olarak sömürüye giren kritik bir uzaktan kod yürütme hatasından yararlanmayı içeriyordu.

Saldırıların çoğu ayrıca Scattered Spider’ın güvenliği ihlal edilmiş varlığın çok faktörlü kimlik doğrulama (MFA) konsoluna erişmesini ve kırmızı bayrakların yükselmesini önlemek için meşru uzaktan erişim araçları aracılığıyla kalıcı uzaktan erişim için kendi cihazlarını kaydetmesini içeriyordu.

İlk erişim ve kalıcılık adımlarını, Windows, Linux, Google Workspace, Azure Active Directory, Microsoft 365 ve AWS ortamlarının keşfi ve yanal hareketin yürütülmesi ve ayrıca belirli durumlarda VPN ve MFA kayıt verilerinin dışarı sızması için ek araçların indirilmesi takip eder.

Parisi, “Bu kampanyalar son derece ısrarcı ve küstahtır,” dedi. “Düşman kontrol altına alındığında veya operasyonlar kesintiye uğradığında, telekom ve BPO sektörlerindeki diğer kuruluşları hedef almak için hemen harekete geçerler.”