Sinsi 2FA: Yeni Hizmet Olarak Kimlik Avı, kimlik bilgilerini çalmak için karmaşık kaçırma tekniklerinden ve Telegram tabanlı bir platformdan yararlanarak Microsoft 365’i hedefliyor.

Aralık 2024’te, rutin tehdit avlama faaliyetleri sırasında Sekoia.io, özellikle Microsoft 365 hesaplarını hedef alan yeni bir Ortadaki Düşman (AiTM) kimlik avı kitini ortaya çıkardı. Sneaky 2FA olarak adlandırılan bu kimlik avı kiti, en az Ekim 2024’ten beri ortalıkta dolaşıyor ve potansiyel tehlikeler Sekoia.io telemetrisi aracılığıyla tespit ediliyor.

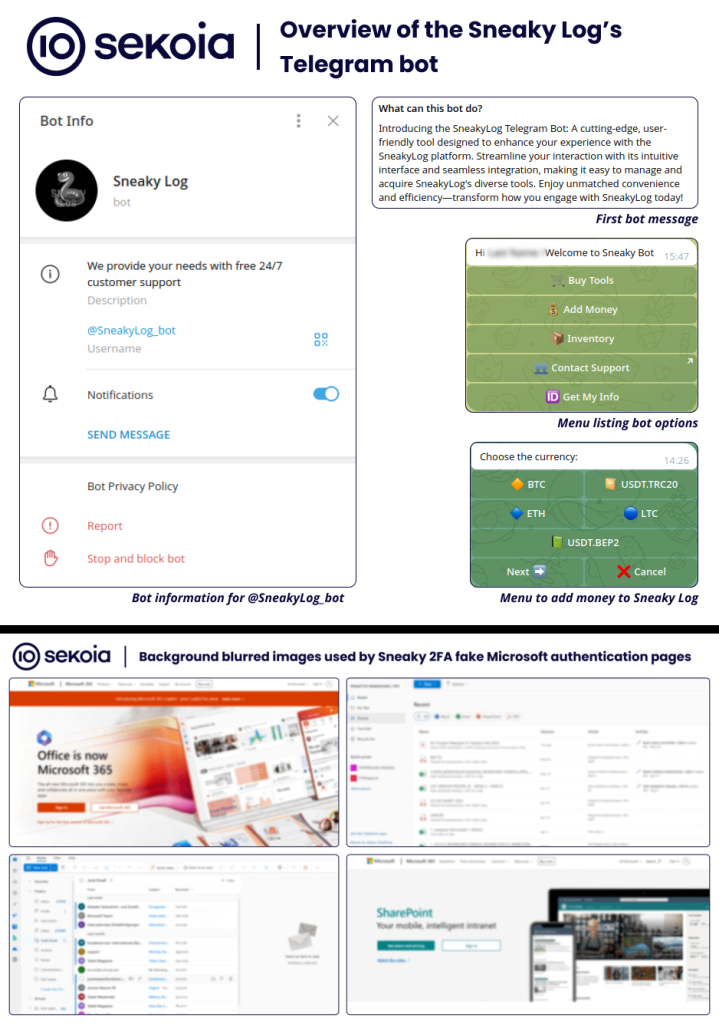

Daha fazla araştırma, Sneaky 2FA’nın, Telegram’da tam özellikli bir bot aracılığıyla çalışan siber suç hizmeti “Sneaky Log” tarafından Hizmet Olarak Kimlik Avı (PhaaS) olarak sunulduğunu ortaya çıkardı.

Tüm kampanyanın işleyiş şekli, müşterilerin lisanslı ve gizlenmiş bir kaynak kodu sürümüne erişim elde etmesini içerir; bu da onlara, genellikle WordPress web sitelerini ve saldırganlar tarafından kontrol edilen diğer alanları içeren, genellikle ele geçirilmiş altyapıda barındırılan kimlik avı sayfalarını bağımsız olarak dağıtmalarına olanak tanır.

Ayrıca Sneaky 2FA kimlik avı kiti, daha önce Group-IB tarafından rapor edilen başka bir AiTM kimlik avı kiti olan W3LL Panel OV6’nın unsurlarını da içeriyor. Bu bağlantı, siber suç altyapısında olası bir kökene ve gelişime işaret ediyor.

Sneaky 2FA’nın Özellikleri

Sekoia’nın raporuna göre Sneaky 2FA kimlik avı kiti, tespit edilmekten kaçınmak ve başarısını artırmak için çeşitli teknikler kullanıyor. Kimlik avı sayfasını otomatik olarak kurbanın e-posta adresiyle doldurmak için “mysilverfox.commy/00/#victimexamplecom” gibi URL kalıplarını kullanır.

Bu kimlik avı URL’leri, 150 alfanümerik karakter ve ardından /index, /verify ve /validate yolu kullanılarak oluşturulur. Bu model izleme fırsatları sunar. Çoğu müşteri, sunucuyu varsayılan olarak /auth/ adlı özel bir depoya dağıtır.

Sneaky 2FA, gizliliğini daha da geliştirmek için anti-bot ve anti-analiz özelliklerini entegre ediyor. Cloudflare Turnstile sayfaları, insan kullanıcıları botlardan ayırmak için kullanılır. Bu sayfalar genellikle asıl sorunu yüklemeden önce görünüşte zararsız içerik sunar. Ek olarak, kimlik avı kiti, web tarayıcısı geliştirici araçları kullanılarak yapılan analizleri engellemek için hata ayıklamayı önleme tekniklerini içerir.

Kimlik avı sayfalarının kendileri, HTML ve JavaScript kodunu gizleme, metinleri resim olarak gömme ve önemsiz verileri HTML koduna dahil etme gibi çeşitli gizleme yöntemlerini kullanır. Bu teknikler, kimlik avı sayfalarının güvenlik araçları tarafından tespit edilmesini zorlaştırmayı amaçlamaktadır.

Sneaky Log’un Operasyonları

Sneaky Log hizmeti, müşterilerin kimlik avı kitini satın almasına, abonelikleri yönetmesine ve destek almasına olanak tanıyan gelişmiş bir Telegram botu aracılığıyla çalışıyor. Bot, kullanıcı dostu bir arayüz sunar ve Bitcoin, Ethereum ve Tether dahil olmak üzere birden fazla kripto para birimi ödeme seçeneğini destekler.

Kripto para birimi işlemlerinin analizi, kullanıcılara %10’luk bir prim ödeme talimatı verildiği ve ardından çeşitli adresler arasında gerçekleşen transferler ile potansiyel kara para aklama faaliyetlerini ortaya çıkardı.

Tespit ve Takip Olanakları

Sinsi 2FA saldırılarının tespiti, kimlik doğrulama günlüklerinin anormallikler açısından analiz edilmesiyle gerçekleştirilebilir. Kimlik avı kiti, kimlik doğrulama sürecinin farklı aşamaları için tutarsız Kullanıcı Aracısı dizeleri kullanır; bunlar “imkansız cihaz değişiklikleri” olarak tanımlanıp şüpheli etkinlik olarak işaretlenebilir. Ayrıca, kalıplar ve etki alanı kayıtları da dahil olmak üzere kimlik avı sayfası URL’lerinin analizi, Sneaky 2FA ile ilişkili kampanyaların izlenmesine ve tanımlanmasına yardımcı olabilir.

Sinsi 2FA, Microsoft 365 kimlik avı saldırılarında giderek büyüyen bir tehdittir ve gelişmiş özellikler ve kullanıcı dostu bir PhaaS platformu sunar. Riskleri azaltmak için kuruluşların siber güvenlik önlemlerini iyileştirmenin yanı sıra tehdit istihbaratını sürekli izlemesi ve paylaşması gerekir.

Pleasanton, California merkezli SlashNext Email Security+ Saha CTO’su Stephen Kowski, Microsoft 365’in tetikte kalması yönündeki çağrı hakkında yorum yaptı. “Bu kitin ‘sinsi’ yönleri arasında, kurban e-posta adreslerini otomatik olarak doldurmaya yönelik gelişmiş yeteneği, Cloudflare Turnike zorlukları aracılığıyla tespit edilmekten kaçınması ve güvenlik araçlarını Vikipedi sayfalarına akıllıca yeniden yönlendirmesi yer alıyor.“

“Kit, gerçek zamanlı kimlik bilgisi ve oturum tanımlama bilgisi hırsızlığı özelliklerine sahip tam özellikli bir PhaaS platformudur ve bu da onu Microsoft 365 ortamları için özellikle tehlikeli hale getirir.“ Stephen uyardı. “Koruma, FIDO2/WebAuthn gibi kimlik avına dayanıklı kimlik doğrulama yöntemlerini, Cloudflare Turnstile korumasını tamamen atlayan tıklama sırasında gerçek zamanlı URL taramayı ve yeni kayıtlı kimlik avı alanlarının aktif tehdit haline gelmeden önce proaktif olarak algılanmasını gerektirir.“

İLGİLİ KONULAR

- Kötü Amaçlı Yazılım MS Defender ve 2FA’yı Atlayarak Kriptoda 24 Bin Dolar Çaldı

- Rockstar 2FA Hizmet Olarak Kimlik Avı Kiti MS 365 Hesaplarını Etkiliyor

- Dark Web Anti-Bot Hizmetleri Kimlik Avcılarının Google’ın Kırmızı Sayfasını Atlamasına İzin Veriyor

- Booking.com ve Airbnb Kullanıcılarını Hedefleyen Yeni Telekopye Dolandırıcılık Araç Seti

- Kötü Amaçlı Yazılım Avast Anti-Rootkit Sürücüsünü Kullanarak Güvenlik Yazılımını Devre Dışı Bırakıyor