Emtia Infostealer manzarasının, kurbanların tarayıcı sırlarını ruhlamak için Telegram’ın bot API’sını ele geçiren kompakt bir Delphi/C ++ ikili olan Raven Stealer’da yeni bir katılımcı var.

İlk olarak Temmuz ayı ortalarında, kendi tarzı Zerotrace ekibi tarafından işletilen bir GitHub deposunda görülen Raven, UPX-sıkıştırılmış bir yürütülebilir dosyası olarak paketlenmiş ya da “fatura.3mf.exe” gibi yeniden adlandırılmış eklerin içinde paketlenmiş.

Yürütüldükten sonra, yük başsız olarak çalışır, asla bir konsol penceresi sunmaz ve hemen gizli eksfiltrasyon için zemini hazırlar.

Vahşi doğada gözlemlenen saldırı zincirleri, hedefleri GitHub sürümlerine veya inşaatçının çıktısını içeren doğrudan telgraf mesajlarına yönlendirdiğine ikna edici sosyal mühendislik yemlerine dayanıyor.

Yürütme saniyeleri içinde, saplama yüklü krom tabanlı tarayıcıları numaralandırır, şifreli şifreleri ve çerezleri şifresini çözer ve kripto para cüzdanlarını ve otomatik olarak düzenli bir klasör hiyerarşisine girer.

Cyfirma analistleri, stealer’ın disiplinli dizin yapısını kaydetti –%Local%\\RavenStealer\\Chrome– EdgeVe Crypto Wallets-tehdit aktörleri için enfeksiyon sonrası triyajı basitleştiren.

Sonuçlar şiddetlidir: tek bir enfeksiyon, etki alanı kimlik bilgileri, ödeme kartı detayları ve MFA’yı atlayan kalıcı oturum çerezlerini verir.

Tehditin birleştirilmesi, pesfiltrasyon Telegram’ın /sendDocument Endpoint, operatörlerin çoğu kurumsal güvenlik duvarının varsayılan olarak izin verdiği şifreli bir kanal üzerinden ZIP arşivleri almasına izin verir.

.webp)

Bu gösterge tablosu, dosya adı kurbanın zahmetsiz kataloglama için kullanıcı adını yerleştiren Raven’ın ortaya çıkan arşivini gösteriyor.

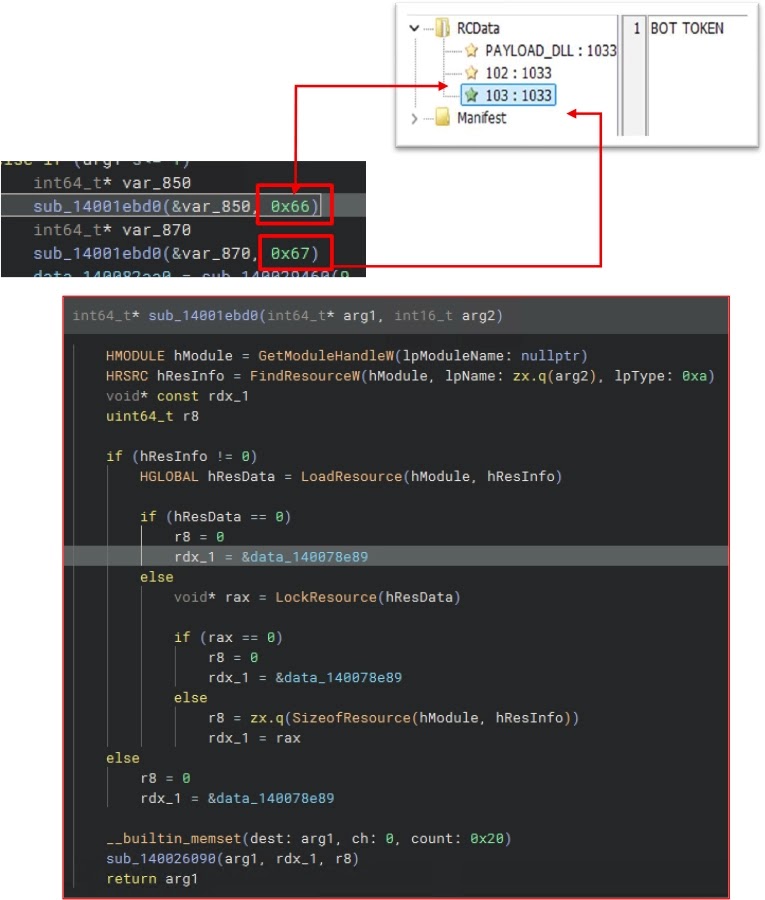

Enfeksiyon mekanizması: kromun içindeki yansıtıcı işlem oyması

Raven’ın en çarpıcı hilesi bellek içi DLL enjeksiyon zincirinde yatıyor. Kendini açtıktan sonra (Entropy> 7 UPX’i onaylar), damlacık kaynak kimliği 101 altında depolanan gömülü bir DLL’yi şifresini çözer ve telgrafı hasat eder bot_token Ve chat_id Kaynaklardan 102 ve 103.

.webp)

Sonra yumurtlar chrome.exe askıya alınmış bir durumda --headless --disable-gpu --no-sandboxbelleğe tahsis eder NtAllocateVirtualMemoryve DLL’yi yeni işlemle eşleştirir-kullanıcı-toprak kancalarını bypassing ve tarayıcının meşru imzasının arkasına saklanır.

Kaynak ekstraksiyon rutininin bir parçası Raven’ın düşük seviyeli stilini göstermektedir:-

HRSRC hRes = FindResourceW(NULL, MAKEINTRESOURCE(102), RT_RCDATA);

DWORD sz = SizeofResource(NULL, hRes);

BYTE* pBuf = (BYTE*)LockResource(LoadResource(NULL, hRes));

// pBuf now holds the Telegram bot token in plain textKoleksiyon bittikten sonra PowerShell sıkıştırır %Local%\\RavenStealer içine %TEMP%\\_RavenStealer.zipVe curl.exe Dosyayı şuraya iter https://api.telegram.org/bot/sendDocument.

Cyfirma tarafından yayınlanan minimal bir Yara kuralı, “Passwords.txt”, “api.telegram.org” ve SHA-256 hash gibi dizeleri eşleştirerek tehdidi sınırlar. 28d6fbbd...55 Eski yapılara gömülü:-

$s1 = "api.telegram.org" nocase

$s2 = "%Local%\\RavenStealer\\Chrome" nocase

condition: 3 of ($s*)Stealth Packing, Syscall seviyesi enjeksiyon ve Telegram C2 iç içe geçerek Raven Stealer, yüksek verimli kimlik-çalı kampanyalarını monte etmek için artık ne kadar az uzmanlığın gerekli olduğunu vurguluyor.

Gerçek zamanlı sanal alan analizi ile daha hızlı, daha doğru kimlik avı tespiti ve işletmeniz için gelişmiş koruma deneyimi-> Herhangi birini deneyin. Şimdi