Telegram’da Android için ‘EvilVideo’ adı verilen sıfır günlük bir güvenlik açığı, saldırganların video dosyaları gibi gizlenmiş kötü amaçlı Android APK yükleri göndermesine olanak tanıyordu.

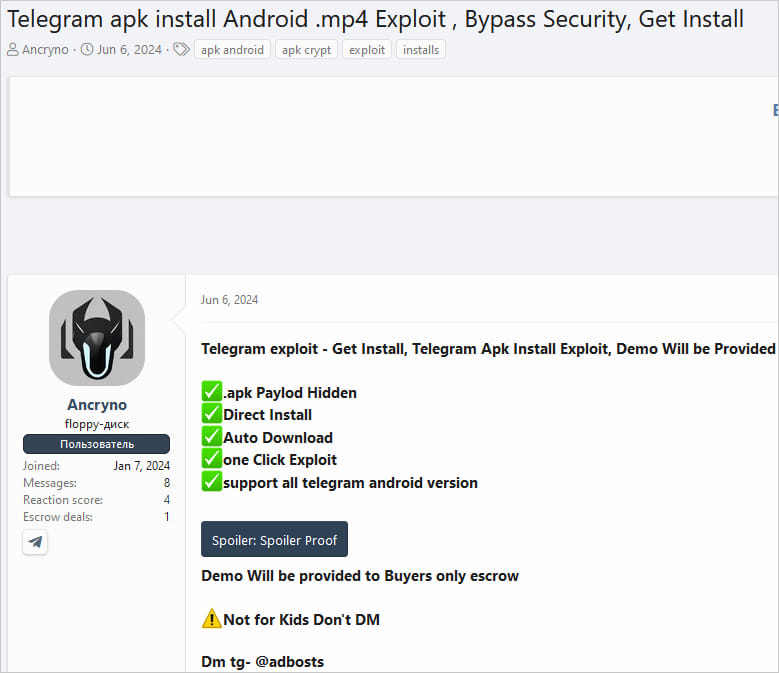

‘Ancryno’ isimli bir tehdit aktörü, ilk olarak 6 Haziran 2024’te Rusça konuşulan XSS hacking forumunda bir gönderi paylaşarak Telegram’ın sıfır günlük açığını pazarlamaya başladı ve açığın Telegram v10.14.4 ve daha eski sürümlerde bulunduğunu belirtti.

ESET araştırmacıları, PoC gösteriminin herkese açık bir Telegram kanalında paylaşılmasının ardından bu açığı keşfetti ve kötü amaçlı yazılımın verilerini elde etti.

Kaynak: ESET

ESET, açığın Telegram v10.14.4 ve daha eski sürümlerde çalıştığını doğruladı ve buna ‘EvilVideo’ adını verdi. ESET araştırmacısı Lukas Stefanko, açığı Telegram’a 26 Haziran ve ardından 4 Temmuz 2024’te sorumlu bir şekilde bildirdi.

Telegram, 4 Temmuz’da raporu incelediklerini ve ardından 11 Temmuz 2024’te yayınlanan 10.14.5 sürümünde bu güvenlik açığını giderdiklerini belirterek yanıt verdi.

Bu, tehdit aktörlerinin sıfırıncı gün açığını yamalamadan önce istismar etmek için en az beş haftaya sahip olduğu anlamına geliyor.

Bu açığın saldırılarda aktif olarak kullanılıp kullanılmadığı belirsiz olsa da ESET, ‘infinityhackscharan.ddns’ adresindeki yükler tarafından kullanılan bir komuta ve kontrol sunucusunu (C2) paylaştı.[.]açık.’

BleepingComputer, VirusTotal’da C2’yi kullanan iki kötü amaçlı APK dosyası buldu [1, 2] Avast Antivirus veya ‘xHamster Premium Mod’ gibi görünenler.

Telegram sıfır günlük açığı

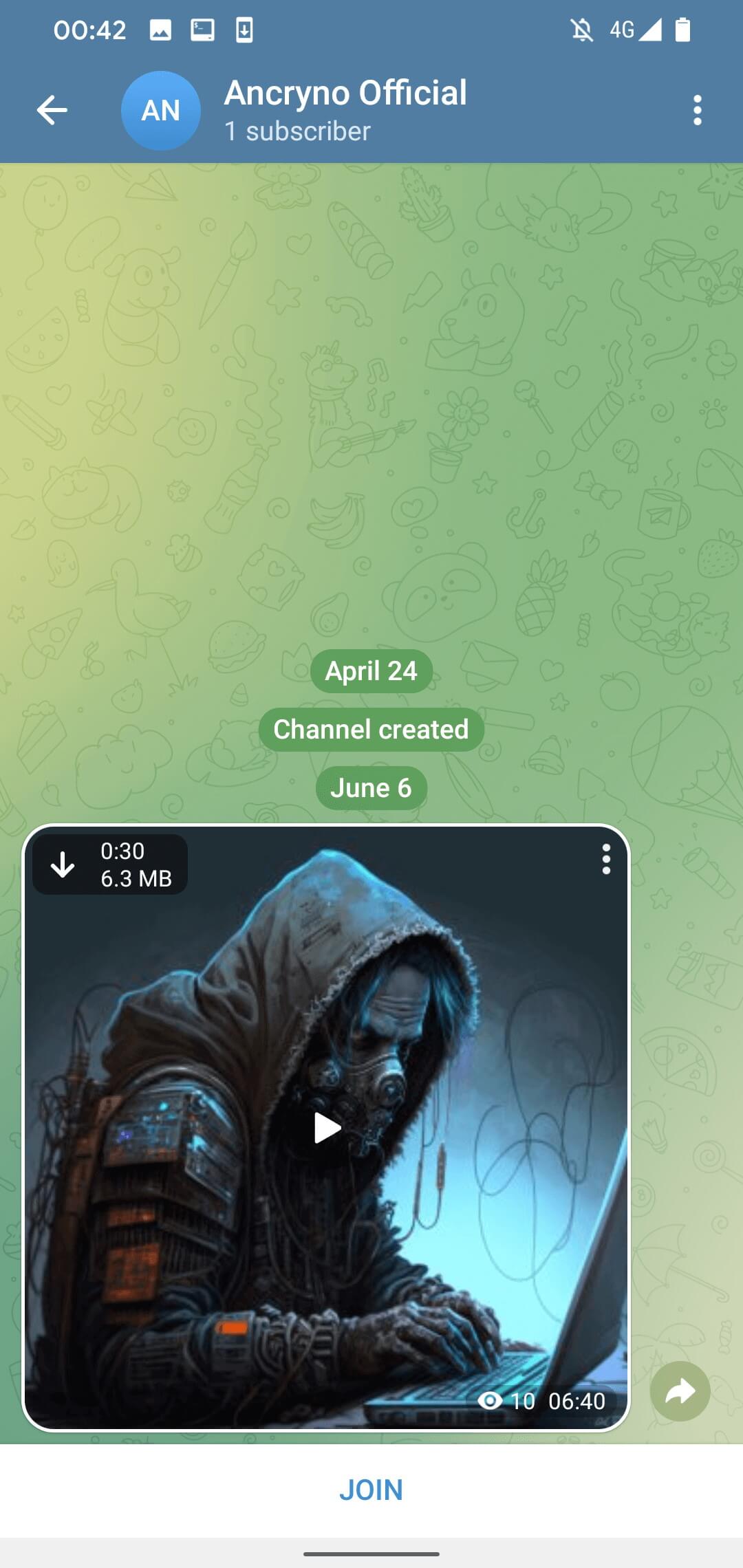

EvilVideo sıfır günlük açığı yalnızca Android için Telegram’da çalışıyordu ve saldırganların, Telegram’daki diğer kullanıcılara gönderildiğinde gömülü videolar gibi görünen özel hazırlanmış APK dosyaları oluşturmalarına olanak tanıyordu.

ESET, söz konusu saldırının Telegram API’sini kullanarak programlı bir şekilde 30 saniyelik bir video gösteriyormuş gibi görünen bir mesaj oluşturduğunu düşünüyor.

Kaynak: ESET

Android’deki Telegram uygulaması varsayılan ayarda medya dosyalarını otomatik olarak indiriyor, böylece kanal katılımcıları konuşmayı açtıklarında medya dosyasını cihazlarına indiriyor.

Otomatik indirmeyi devre dışı bırakan kullanıcılar için, dosya indirme işlemini başlatmak için video önizlemesine tek bir dokunuş yeterli oluyor.

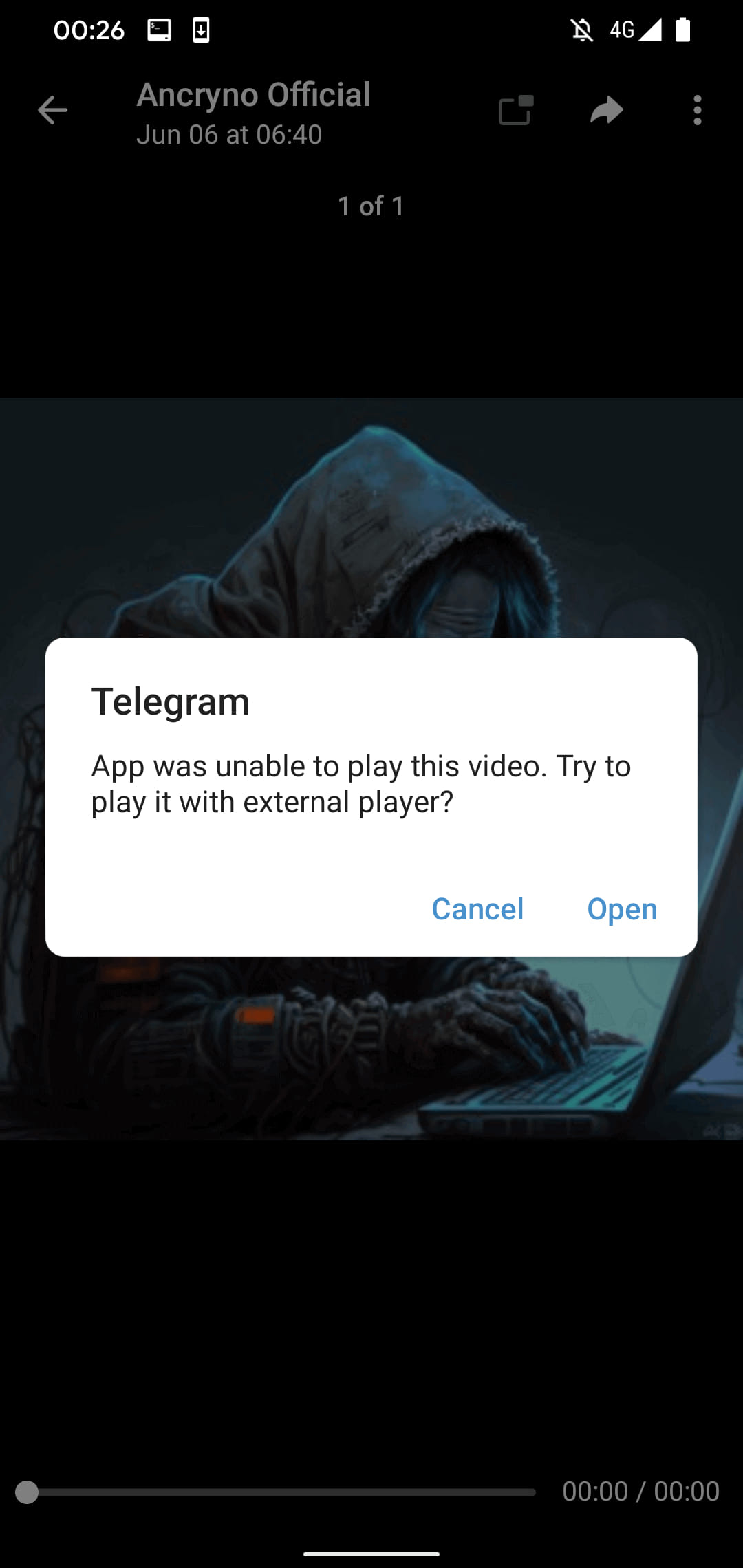

Kullanıcılar sahte videoyu oynatmaya çalıştıklarında Telegram, alıcıların “Aç” düğmesine dokunarak yükü yürütmesine neden olabilecek harici bir oynatıcı kullanılmasını öneriyor.

Kaynak: ESET

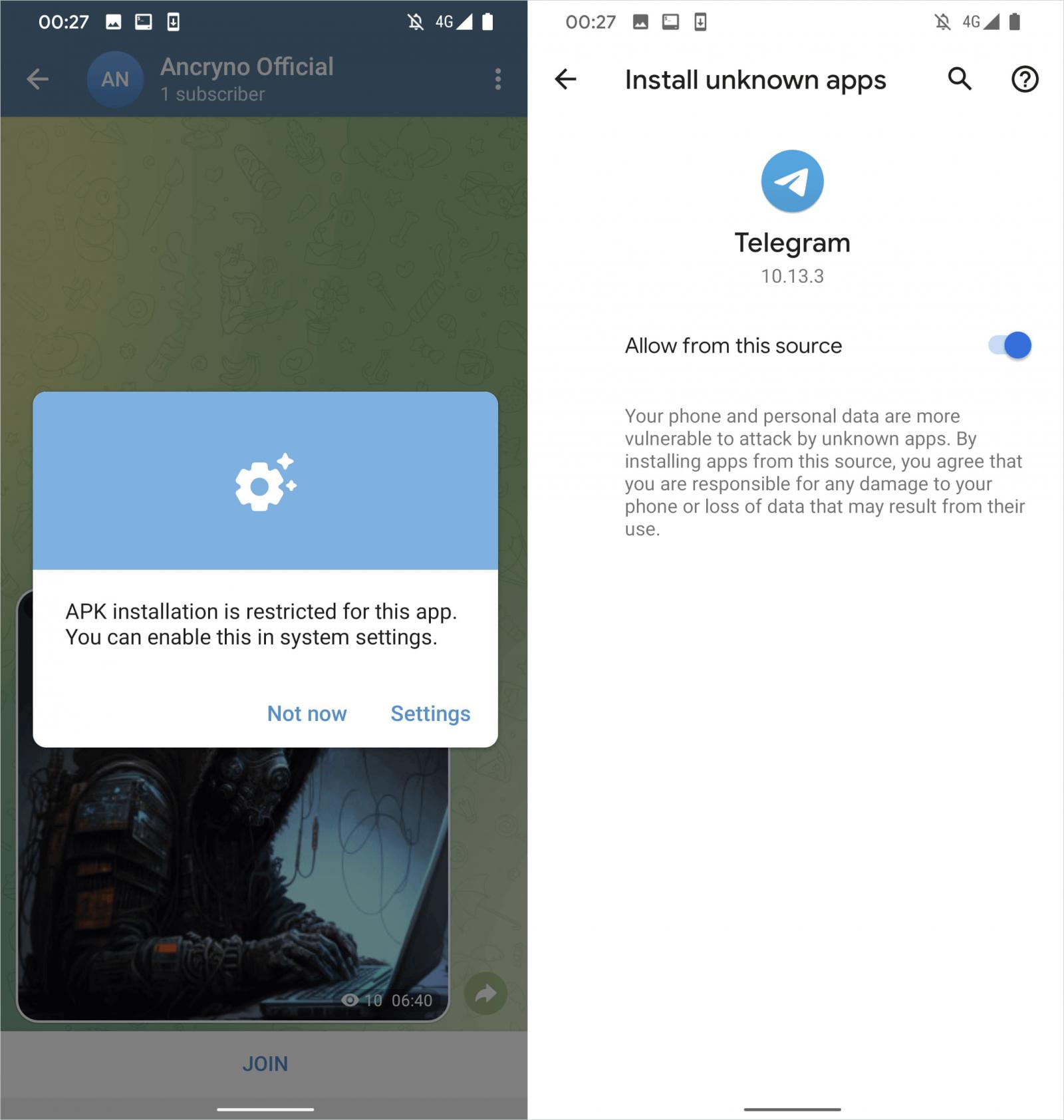

Daha sonra ek bir adım gerekiyor: Mağdurun cihaz ayarlarından bilinmeyen uygulamaların kurulumunu etkinleştirmesi ve kötü amaçlı APK dosyasının cihaza kurulmasına izin vermesi gerekiyor.

Kaynak: ESET

Tehdit aktörü, saldırının “tek tıklamayla” gerçekleştirildiğini iddia etse de, kötü amaçlı bir yükün kurbanın cihazında çalıştırılması için birden fazla tıklama, adım ve belirli ayarlar gerektirmesi, başarılı bir saldırı riskini önemli ölçüde azaltıyor.

ESET, açığı Telegram’ın web istemcisinde ve Telegram Masaüstü’nde test etti ve yükün MP4 video dosyası olarak ele alınması nedeniyle burada çalışmadığını buldu.

Telegram’ın 10.14.5 sürümündeki düzeltmesi artık APK dosyasını önizlemede doğru şekilde gösteriyor, böylece alıcılar artık video dosyası gibi görünen dosyalara aldanmıyor.

Son zamanlarda Telegram üzerinden oynatılması için harici bir uygulama isteyen video dosyaları aldıysanız, yükleri bulup cihazınızdan kaldırmak için mobil güvenlik paketi kullanarak bir dosya sistemi taraması gerçekleştirin.

Genellikle, Telegram video dosyaları ‘/storage/emulated/0/Telegram/Telegram Video/’ (dahili depolama) veya ‘/storage/’ dizininde saklanır.

ESET, Telegram’ın sıfır-gün açığını gösteren bir video paylaştı, videoyu aşağıdan izleyebilirsiniz.