Doctor Web’deki güvenlik araştırmacıları, Telegram X olarak gizlenen ve siber suçlulara kurbanların hesapları ve cihazları üzerinde tam kontrol sağlayan gelişmiş bir Android arka kapısını ortaya çıkardı.

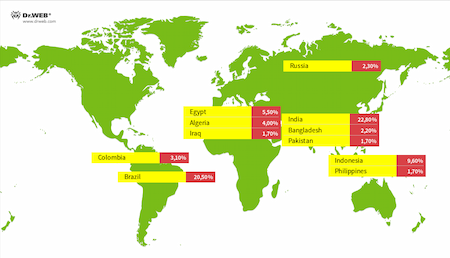

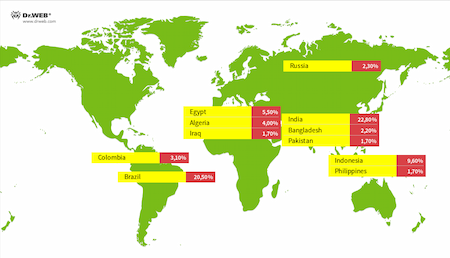

Android.Backdoor.Baohuo.1.origin olarak tanımlanan kötü amaçlı yazılım, halihazırda dünya çapında 58.000’den fazla cihaza bulaştı ve yaklaşık 20.000 aktif enfeksiyon şu anda izleniyor.

Bu tehdit, mobil kötü amaçlı yazılım yeteneklerinde önemli bir artışı temsil ediyor ve daha önce Android tehditlerinde belgelenmemiş bir teknik olan Redis veritabanı entegrasyonu yoluyla benzeri görülmemiş kontrol mekanizmaları getiriyor.

Arka kapı öncelikle, uygulama katalogları olarak gizlenen kötü amaçlı web siteleri aracılığıyla yayılıyor; burada kullanıcılar, flört ve görüntülü sohbet işlevi vaat eden sahte reklamların cazibesine kapılıyor.

Yaklaşık 3.000 farklı akıllı telefon, tablet, TV kutusu seti ve hatta Android tabanlı bilgisayarlara sahip arabalara virüs bulaştı.

Mağdurlar, meşru mobil uygulamalarda bu aldatıcı banner’larla karşılaşıyor ve bu bannerlar onları resmi uygulama mağazalarını taklit eden sahte sitelere yönlendiriyor.

Kötü amaçlı web siteleri, görüntülü arama arayüzlerinin uydurma ekran görüntüleriyle tamamlanan, kolay ortak bulma ve iletişim özelliklerini tartışan, memnun olduğu varsayılan kullanıcıların referanslarını belirgin bir şekilde içeriyor.

Doctor Web’in analizi, siber suçluların saldırılarını özellikle Brezilya ve Endonezya pazarlarına göre uyarladıklarını ve kötü amaçlı şablonların yalnızca Portekizce ve Endonezce dillerinde mevcut olduğunu ortaya koyuyor.

Ancak araştırmacılar, saldırganların gelecekte hedeflemelerini başka ülkeleri de kapsayacak şekilde genişletebilecekleri konusunda uyarıyor.

Güvenliği ihlal edilen Telegram X sürümleri, aralarında meşru sürümlerden farklı dijital imzalara sahip olmasına rağmen, resmi Telegram geliştiricisinin kimliği altında hileli bir şekilde dağıtıldığı, aralarında APK, ApkSum ve AndroidP’nin de bulunduğu üçüncü taraf uygulama mağazalarında da ortaya çıktı.

Eşsiz Yetenekler

Android.Backdoor.Baohuo.1.origin’i tipik Android kötü amaçlı yazılımlarından ayıran şey, olağanüstü düzeyde hesap manipülasyonudur.

Arka kapı, kimlik bilgilerini, sohbet geçmişlerini ve kişisel verileri çalmanın ötesinde, yetkisiz cihaz bağlantılarını kurbanın aktif oturum listesinden gizleyerek riskin kanıtlarını cerrahi olarak gizleyebilir.

Kötü amaçlı yazılım, Telegram kanallarına bağımsız olarak kullanıcı ekleyip kaldırabiliyor ve kurban adına sohbetlere katılarak bu eylemleri tamamen gizleyebiliyor.

Arka kapı, messenger’ın ana yürütülebilir dosyasına doğrudan yerleştirmeden, LSPatch araç enjeksiyonu aracılığıyla dinamik yüklemeye kadar değişen üç farklı modifikasyon seçeneğiyle çalışır.

Dağıtım yöntemi ne olursa olsun, kötü amaçlı mesajlaşma programı tamamen işlevsel kalır; bu, kullanıcının şüphelenmesini önleyen ve saldırganın mesajlaşma işlevselliği üzerinde tam kontrol sağlamasına olanak tanıyan kritik bir özelliktir.

Kötü amaçlı yazılımın komuta ve kontrol mimarisi, Android tehdit ortamında çığır açan bir teknik sunuyor.

Daha önceki varyantlar geleneksel C2 sunucularına dayanıyordu ancak mevcut yinelemeler, mobil kötü amaçlı yazılımlarda benzeri görülmemiş bir yaklaşım olan komut dağıtımı için Redis’in veritabanı altyapısını kullanıyor.

Bu çift kanallı sistem operasyonel yedeklilik sağlar: Redis bağlantısı başarısız olursa, kötü amaçlı yazılım otomatik olarak standart C2 sunucu iletişimine geri döner.

Arka kapı, SMS mesajları, kişi listeleri ve pano içerikleri dahil olmak üzere sürekli veri akışlarını çıkarır.

Kullanıcılar messenger’ı küçülttüğünde hassas bilgileri yakalayan ve meşru amaçlarla kopyalanan kripto para cüzdanı tohumlarını, şifrelerini ve gizli belgelerini potansiyel olarak açığa çıkaran panoya müdahale yeteneği özellikle endişe vericidir.

Kötü amaçlı yazılım, her üç dakikada bir cihaz izinlerini, ekran durumunu ve Telegram kimlik doğrulama bilgilerini saldırgan sunuculara yüklüyor.

Doctor Web’in telemetrisi, akıllı telefonlar, tabletler, televizyon kutuları ve hatta Android tabanlı işletim sistemine sahip araçları kapsayan yaklaşık 3.000 farklı Android cihazının ele geçirildiğini gösteriyor.

Brezilya ve Endonezya birincil enfeksiyon vektörlerini temsil ederken, küresel dağılım, tehdidin yaygın erişimini ve devam eden kötü amaçlı yazılım gelişimini destekleyen gelişmiş altyapıyı vurguluyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.