ÖNEMLİ BULGULAR

Siber güvenlik firması Checkmarx, popüler iletişim ve e-ticaret platformlarındaki hatalardan yararlanan yeni bir tedarik zinciri saldırıları dalgası keşfetti.

Hedeflenen platformlar arasında Telegram, Alibaba Cloud ve AWS yer alıyor.

Saldırganlar, açık kaynaklı projelere ve güvenliği ihlal eden sistemlere kötü amaçlı kodlar enjekte ediyor.

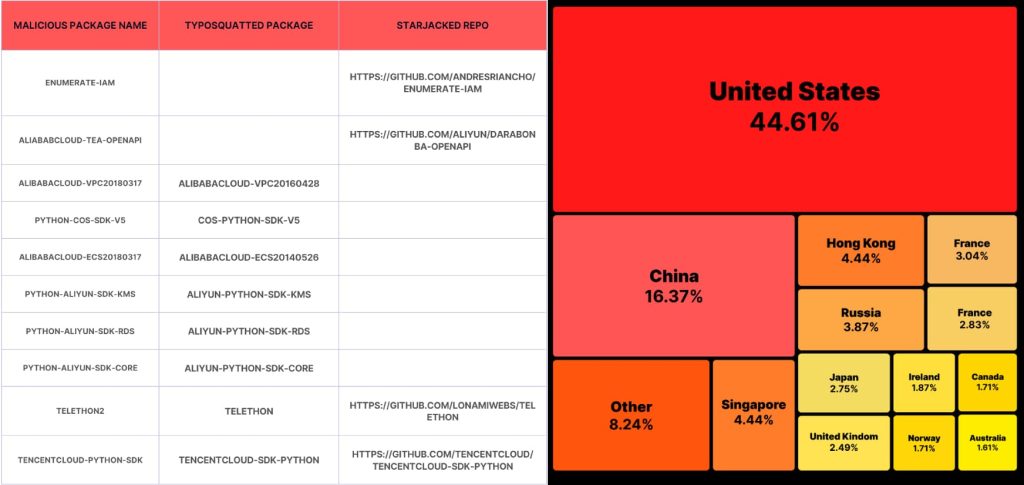

Geliştiricileri kötü amaçlı paketlere çekmek için Starjacking ve Typosquatting tekniklerinden yararlandılar.

Kampanya Eylül 2023 boyunca etkindi.

Siber güvenlik firması Checkmarx, kohlersbtuh15 olarak takip ettiği düşük anahtarlı bir tehdit aktörü tarafından başlatıldığına inanılan yeni bir tedarik zinciri saldırısı keşfetti. Bu kampanya Eylül 2023’te etkindi.

Bu kötü niyetli saldırılardaki son artış, Açık Kaynak Güvenlik Vakfı’nın (OpenSSF) en son girişimi olan Kötü Amaçlı Paket Deposu’nu geçen hafta tanıtmasına neden oldu.

Yehuda Gelb tarafından yazılan Checkmarx raporuna göre saldırgan, Python programlama yazılımı deposunu (Pypi) kullanarak Starjacking ve Typosquatting tekniklerini kullanarak saldırılar gerçekleştirdi.

Daha fazla araştırma, aktörün geliştiricileri ve kullanıcıları hedeflemek için Telegram, Amazon Web Services (AWS) ve Alibaba Cloud Elastic Compute Service (ECS) gibi platformlardaki güvenlik açıklarından yararlandığını ortaya çıkardı. Aliyun’un hizmetlerinden yararlanıyorlar ve bu üç platform da bunun bir parçası.

Saldırgan, bu platformların kullanıcıların cihazlarını tehlikeye atmak ve hassas verileri, finansal ve kişisel bilgileri ve oturum açma kimlik bilgilerini çalmak için kullandığı açık kaynaklı projelere kötü amaçlı kod enjekte ediyor. Kötü amaçlı kod, belirli yazılım işlevlerine enjekte edilir; bu da, hatalı kullanımın tespit edilmesini ve sorunun çözülmesini oldukça zorlaştırır.

Bu paketlere yerleştirilen kod otomatik olarak yürütülmez ancak stratejik olarak farklı işlevlerin içine gizlenir ve bu işlevlerden biri çağrıldığında tetiklenir. Bildirildiğine göre kohlersbtuh15, PyPi paket yöneticisine açık kaynak topluluğunu hedef alan bir dizi kötü amaçlı paket başlattı.

Saldırganlar, yazım hatası kullanarak meşru paketin aynısını yapan bir paket oluşturur, ancak sahte paket, arka planda çalışan kötü amaçlı komut dosyasını tetikleyen gizli bir kötü amaçlı bağımlılığa sahiptir. Her şey perde arkasında gerçekleştiği için kurban hiçbir şeyden şüphelenmez.

Starjacking, bir paket yöneticisinde barındırılan bir paketin GitHub’daki ilgisiz bir paket deposuna bağlanmasını ifade eder. Bu teknik sayesinde, hiçbir şeyden haberi olmayan geliştiriciler, bunun orijinal bir paket olduğunu düşünmeleri için kandırılıyor. Bu saldırının kapsamını genişletmek için tehdit aktörleri bu iki tekniği aynı yazılım paketinde birleştirdi.

Örneğin Telethon 2 paketi, popüler Telethon paketinin yazım hatası yapılmış bir versiyonudur ve aynı zamanda resmi Telethon paketinin GitHub deposu aracılığıyla yıldız hırsızlığı da gerçekleştirir. Bu, tehdit aktörünün kaynak kodunu tam olarak resmi paketten kopyaladığını ve telethon/client/messages.py dosyasına kötü amaçlı satırlar yerleştirdiğini gösterir. Kötü amaçlı kod yalnızca Mesaj Gönder komutuyla çalıştırılır.

“Saldırgan, Telegram, AWS ve Alibaba Cloud gibi platformlarda kullanılan popüler paketleri hedef alarak yüksek düzeyde hassasiyet sergiledi. Bu rastgele bir eylem değil, bu yaygın olarak kullanılan platformlara güvenen ve potansiyel olarak milyonlarca insanı etkileyen belirli kullanıcıları tehlikeye atmaya yönelik kasıtlı bir çabaydı” diye yazdı Gelb.

Bu saldırının neden olduğu hasar, güvenliği ihlal edilmiş cihazlardan çok daha büyük çünkü Telegram’daki iletişim ayrıntıları veya AWS bulut verileri ve Alibaba Cloud’daki işle ilgili veriler gibi bu platformlarla bağlantılı her türlü veriye erişilebiliyor ve bu verilerden yararlanılabiliyor. Bu saldırı, saldırganların hedeflenen sistemlere erişmek ve verileri çalmak için üçüncü taraf hizmetleri/yazılımlarındaki güvenlik açıklarını gözetlemesi nedeniyle tedarik zinciri saldırılarının bir tehdit olmaya devam ettiğinin altını çiziyor.

İLGİLİ MAKALELER

- Yazılım Tedarik Zincirini Anlamak ve Nasıl Güvenceye Alınacağı

- Luna Grabber Kötü Amaçlı Yazılımı, npm Paketleri Aracılığıyla Roblox Geliştiricilerini Etkiliyor

- 6 resmi Python deposu kripto madencilik kötü amaçlı yazılımlarıyla boğuşuyor

- CISA, JavaScript kitaplığının NPM paketinin truva atı haline getirilmiş sürümleri konusunda uyardı

- VMCONNECT: Yaygın Python Araçlarını Taklit Eden Kötü Amaçlı PyPI Paketi

- Kötü Amaçlı Yer İmleri ve JavaScript Tarafından Hedeflenen Kripto Discord Toplulukları