Android için Telegram’daki EvilVideo açığı, saldırganların video kılığında kötü amaçlı yazılım göndermesine olanak tanıyor. ESET bu sıfır günlük güvenlik açığını keşfetti ve Telegram’ı 10.14.5 sürümünde bir güvenlik yaması yayınlamaya yöneltti. Hemen güncelleyin!

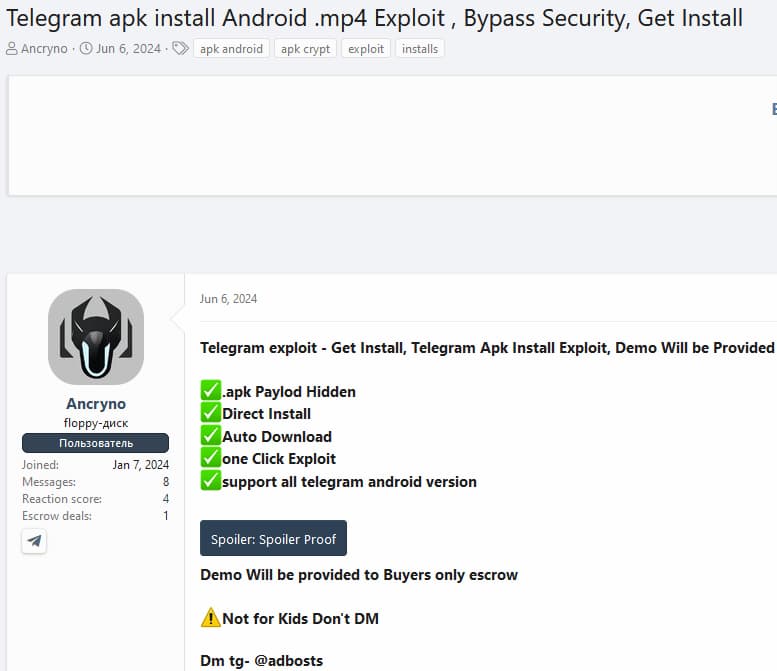

ESET siber güvenlik araştırmacıları, hedef alan sıfır günlük bir güvenlik açığı tespit etti Android için TelegramRus yeraltı forumunda satışta bulunan “EvilVideo” adlı video XSS.IS 6 Haziran 2024’te. Bu istismar, saldırganların Telegram kanalları, grupları ve sohbetleri aracılığıyla video dosyaları gibi gizlenmiş kötü amaçlı Android yüklerini dağıtmalarına olanak tanıyor.

Bu açığın keşfi ESET tarafından kapsamlı bir analize yol açtı ve 26 Haziran 2024’te Telegram’a ayrıntılı bir rapor sunuldu. Ancak güvenlik açığının ayrıntıları ancak bugün, 22 Temmuz 2024’te yayınlandı.

Göre raporTelegram, ESET’in açıklamasına derhal yanıt verdi ve 11 Temmuz 2024’te 10.14.5 ve üzeri sürümlerdeki güvenlik açığını kapatan bir güncelleme yayınladı.

ESET, EvilVideo açığının, satıcının bir kamu Telegram kanalında ekran görüntüleri ve açığı gösteren bir video sağladığı bir yeraltı forumunda reklamını yaptığını keşfetti. Bu bilgi, ESET’in kanalı takip etmesini ve daha fazla test için yükü elde etmesini sağladı.

Analiz, istismarın Telegram 10.14.4 ve daha eski sürümlerini etkilediğini ortaya koydu. Muhtemelen Telegram API’si kullanılarak oluşturulan yük, bir multimedya dosyası olarak gizleniyor. Bir sohbette paylaşıldığında, kötü amaçlı yük 30 saniyelik bir video olarak görünüyor. Varsayılan olarak, Telegram medya dosyalarını otomatik olarak indirir, yani bu ayarı etkinleştiren kullanıcılar konuşmayı açtıklarında kötü amaçlı yükü otomatik olarak indirir.

Bir kullanıcı “videoyu” oynatmaya çalışırsa, Telegram harici bir oynatıcının kullanımını öneren bir hata mesajı görüntüler. Bu mesajdaki Aç düğmesine dokunulduğunda harici bir oynatıcı olarak gizlenmiş kötü amaçlı bir uygulamanın kurulumu başlatılır. Telegram daha sonra kullanıcıdan bilinmeyen uygulamaların kurulumunu etkinleştirmesini ister ve bu da kötü amaçlı uygulamanın kurulumuna yol açar.

Diğer Platformlarda Test Etme

ESET, Telegram Web ve Windows için Telegram Desktop dahil olmak üzere diğer Telegram istemcilerinde bu açığı test etti ve açığın bu platformlarda çalışmadığını buldu. Her iki istemci de hata mesajları gösterdi ve yükü bir multimedya dosyası olarak ele aldı, böylece açığın yürütülmesi engellendi.

EvilVideo’nun arkasındaki tehdit aktörü ayrıca, tamamen tespit edilemez (FUD) olduğunu iddia ederek bir Android kriptolayıcı hizmeti de sunuyor. Bu hizmet, 11 Ocak 2024’ten beri aynı yeraltı forumunda reklamı yapılıyor.

Açıklama ve Yama

ESET, EvilVideo güvenlik açığını Telegram’a 26 Haziran 2024’te ve ilk yanıt alamayınca 4 Temmuz 2024’te bildirdi. Telegram sorunu araştırdıklarını doğruladı ve 11 Temmuz 2024’te 10.14.5 sürümüyle bir yama yayınladı. Yama, paylaşılan dosyaların videolar yerine uygulamalar olarak doğru şekilde tanımlanmasını sağlar.

ESET’in EvilVideo açığını keşfetmesi, tam güvenliğin imkansız olduğunu ve popüler mesajlaşma platformlarının bile sıfır günlük açıklara karşı savunmasız olduğunu gösteriyor. Ancak, ESET’in zamanında müdahalesi ve Telegram’ın hızlı tepkisi sayesinde, bu güvenlik açığı düzeltildi. Android’deki Telegram kullanıcıları, EvilVideo ve benzeri tehditlere karşı korunmak için uygulamalarını en son sürüme güncellemelidir.

İLGİLİ KONULAR

- Triada Kötü Amaçlı Yazılımı Sahte Telegram Uygulaması Aracılığıyla Android Cihazlara Bulaşıyor

- Telekopye Toolkit, Pazar Yeri Kullanıcılarını Dolandırmak İçin Telegram Botu Olarak Kullanılıyor

- Çinli APT Sahte Sinyal ve Telegram Uygulamalarını Resmi Uygulama Mağazalarına Kaydırdı

- Legion: Kimlik Bilgisi Toplama, SMS Kaçırma Kötü Amaçlı Yazılımı Telegram’da Satıldı

- Sahte Telegram ve WhatsApp klonları Android ve Windows’ta kriptoyu hedefliyor