Bilgisayar korsanları, uzaktan yürütülmeye izin veren yaygın olarak kullanılan RoundCube açık kaynaklı WebMail uygulamasında kritik bir güvenlik açığı olan CVE-2025-49113’ten yararlanmaya başlıyor.

Güvenlik sorunu Roundcube’de on yıldan fazla bir süredir mevcuttur ve Roundcube Webmail’in 1.1.0 ila 1.6.10 versiyonlarını etkilemektedir. 1 Haziran’da bir yama aldı.

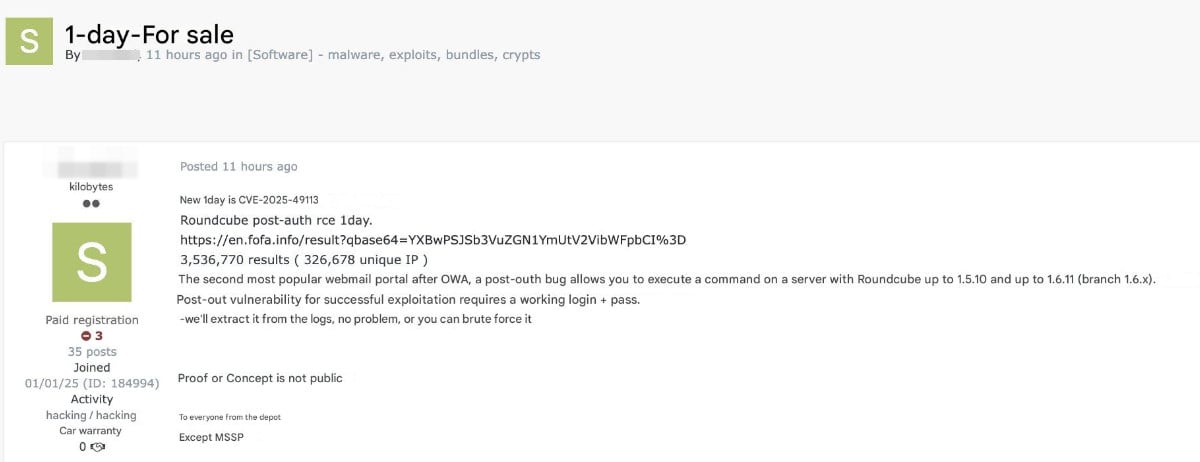

Saldırganları düzeltmeyi tersine çevirmek, güvenlik açığını silahlandırmak ve en az bir hacker forumunda çalışan bir istismar satmaya başlamak sadece birkaç gün aldı.

Roundcube en popüler WebMail çözümlerinden biridir, çünkü ürün Godaddy, Hostinger, Dreamhost veya OVH gibi tanınmış barındırma sağlayıcılarının tekliflerine dahil edilir.

“E -posta Armageddon”

CVE-2025-49113, 10 üzerinden 9.9 kritik bir şiddet puanı alan ve “Armageddon e-posta” olarak tanımlanan bir onay sonrası uzaktan kod yürütme (RCE) güvenlik açığıdır.

Bir istismar elde edildiği için, sorumlu açıklama döneminin bitiminden önce teknik ayrıntıları yayınlamaya karar veren siber güvenlik şirketi Fearsoff’un CEO’su Kirill Firsov tarafından keşfedildi ve bildirildi.

“Yeraltı forumlarında satılan istismarın aktif sömürüsü ve kanıtları göz önüne alındığında, savunucuların, mavi takımların ve daha geniş güvenlik topluluğunun tam bir teknik arıza yayınlamasının en iyisi olduğuna inanıyorum” – Şimdilik tam POC olmadan ” – Kirill Firsov

Güvenlik sorununun kökeninde, $ _GET[‘_from’] PHP nesnesi seansize edilmesine yol açan parametre.

Teknik raporda Firsov, bir ünlem işareti bir oturum değişkeni adı başlattığında, oturumun bozulduğunu ve nesne enjeksiyonunun mümkün olduğunu açıklar.

Roundcube bir yama aldıktan sonra, saldırganlar tanıttığı değişiklikleri analiz etti, bir istismar geliştirdi ve bir hacker forumunda reklam verdi ve çalışma girişinin gerekli olduğunu belirtti.

Bununla birlikte, giriş kimlik bilgileri ihtiyacı caydırıcı gibi görünmüyor, çünkü istismar sunan tehdit oyuncusu, onu kütüklerden çıkarabileceklerini veya kaba zorla olabileceğini söylüyor.

FIRSOV, kimlik bilgisi kombinasyonunun siteler arası istek asmeri (CSRF) yoluyla da elde edilebileceğini söylüyor.

Kaynak: Kirill Firsov

FIRSOV’a göre, en az bir güvenlik açığı komisyoncusu Roundcube’deki bir RCE istismar için 50.000 dolara kadar ödeme yapıyor.

Araştırmacı, güvenlik açığının nasıl kullanılabileceğini göstermek için bir video yayınladı. Araştırmacının, şu anda CVE-2025-49113 için yinelenen bir aday olarak reddedilen gösteride CVE-2025-48745 güvenlik açığı tanımlayıcısını kullandığı belirtilmelidir.

https://www.youtube.com/watch?v=tbktbmjwhjy

Tüketiciler arasında daha az bilinen bir uygulama olmasına rağmen, Roundcube çok popülerdir, çünkü çoğunlukla 200’den fazla seçenekle oldukça özelleştirilebilir ve serbestçe kullanılabilir.

Hükümet, akademik ve teknoloji sektörlerindeki çok sayıda kuruluş yuvarlak küp kullanıyor.

Firsov ayrıca, bu webmail uygulamasının o kadar geniş bir varlığı olduğunu söylüyor ki, bir pentester bir SSL yanlış yapılandırmasından ziyade bir Roundcube örneği bulma olasılığı daha yüksek.

Uygulamanın yaygınlığı göz önüne alındığında, araştırmacı “saldırı yüzeyinin büyük olmadığını – endüstriyel” diyor.

Gerçekten de, internete bağlı cihazları ve hizmetleri keşfetmek için arama motorlarına hızlı bir bakış, en az 1,2 milyon yuvarlaklık ev sahibi gösteriyor.

Manuel yama modası geçmiş. Yavaş, hataya eğilimli ve ölçeklenmesi zor.

Eski yöntemlerin neden yetersiz kaldığını görmek için 4 Haziran’da Kandji + Tines’e katılın. Modern ekiplerin otomasyonu nasıl daha hızlı yama, riski kesmek, uyumlu kalmak ve karmaşık komut dosyalarını atlamak için otomasyonu nasıl kullandığına dair gerçek dünya örneklerine bakın.