Bu sadece sizin algınız değil, siber suçlar da dramatik bir şekilde artıyor. Flare olarak, 2022’ye kıyasla 2023 yılında veri gaspı yapan fidye yazılımı saldırılarında %112’lik bir artış tespit ettik ve siber suç ekosisteminde artan aktivite görmeye devam ediyoruz.

Bu dramatik artışa neden olan en az takdir edilen trendlerden biri, bilgi hırsızlığı yapan kötü amaçlı yazılım saldırılarının bir parçası olarak kurumsal tek oturum açma (SSO) uygulamalarının tehlikeye atılmasıdır.

“Hırsız Günlüğü” nedir?

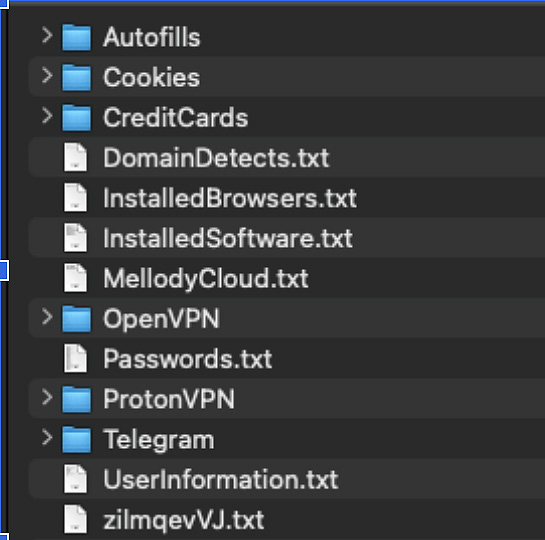

Infostealer kötü amaçlı yazılımı, kısa sürede kurumsal kuruluşlar için en zararlı ancak bilinmeyen tehditlerden biri haline geldi. Bilgi hırsızları, kurbanın bilgisayarına bulaşan ve tarayıcıda kayıtlı tüm kimlik bilgilerini, oturum çerezlerini ve form doldurma bilgilerini çalan bir tür Uzaktan Erişim Truva Atı’dır (RAT).

Kötü amaçlı yazılım daha sonra bu verileri özel bir arka uca gönderir ve kendi kendini sonlandırarak kurbanın makinesinde çok az iz bırakır.

Tehdit aktörleri daha sonra hesap ele geçirme (ATO) saldırıları başlatmak, banka hesaplarını ele geçirmek ve bazı durumlarda kurumsal BT ortamlarını tehlikeye atmak için bu verilerden yararlanabilir.

Her ay yaklaşık bir milyon yeni hırsız günlüğünün dağıtıldığını görüyoruz; bunların tahmini olarak %3 ila %5’i kurumsal BT ortamlarına kimlik bilgileri ve oturum çerezleri içeriyor.

Kaynak: Flare

Hırsız Günlükleri ve Telgraf

Telegram, hırsız günlük yaşam döngüsünün tamamı için temel taşı görevi görüyor. Tehdit aktörleri, sabit bir aylık ücret karşılığında özel Telegram kanallarındaki görevli komuta ve kontrol (C2) altyapısıyla bilgi hırsızı kötü amaçlı yazılımlara erişimi kolayca satın alabilir.

Tehdit aktörleri daha sonra bilgi hırsızı kötü amaçlı yazılımları dağıtır ve başarılı bir enfeksiyon durumunda yeni “günlüklerin” iletildiği arka uç olarak Telegram’dan yararlanır. Son olarak bu log dosyaları, genel ve özel Telegram kanallarında diğer tehdit aktörlerine dağıtılır.

Özel kanallar, bankacılık erişimi ve kurumsal BT ortamı erişimi olanlar da dahil olmak üzere “yüksek değerli” günlüklerin çoğunun gönderildiği yerlerdir; düşük değerli ve eski günlükler ise genel kanallarda dağıtılmaktadır.

Özel kanallar, ücretli ticari işletmeler olarak faaliyet göstermektedir ve kanal sahibi, kanala erişim için 200-400 dolar ödeyen sınırlı sayıda tehdit aktörüne haftada on binlerce log dağıtmaktadır.

Bu, büyük olasılıkla halka açık Telegram kanalları aracılığıyla dağıtılacak olan hırsız günlüklerinin “ilk seçimini” yapmalarına olanak tanır.

Hırsız Günlükleri ve Tek Oturum Açma

Tek oturum açma (SSO) çözümleri, kurumsal siber güvenliğin temel dayanağı olarak ortaya çıktı. SSO araçları, kimlik doğrulamayı kolaylaştırır, kuruluşların çok faktörlü kimlik doğrulamayı (MFA) zorunlu kılmasına olanak tanır, uyumluluk önlemlerini geliştirir ve uygulama erişimini denetlemek için birleşik bir yol sunar.

Ancak bir de diğer tarafı var; SSO çözümleri aynı zamanda bir kuruluşun Aşil topuğu da olabilir. Flare’de yakın zamanda yapılan bir projede, 22 milyondan fazla hırsız günlüğünü inceleyerek yaygın olarak kullanılan beş kurumsal SSO sağlayıcısını inceledik.

Bulgularımız, kamuya açık hırsız günlüklerinde şaşırtıcı bir şekilde 312.855 kurumsal SSO uygulama etki alanını ortaya çıkardı. Süresi dolmuş oturum tokenlarını hesaba katsak bile riskin büyüklüğü çok büyüktür. Tehditleri şu şekilde sınıflandırıyoruz:

- Stealer, SSO araçları için potansiyel olarak kimlik bilgilerini ve aktif oturum belirteçlerini günlüğe kaydeder. Bu, kötü niyetli varlıkların hesaplara doğrudan erişmesini mümkün kılar.

- Oturum çerezleri artık geçerli olmasa bile, hırsız günlükleri tarayıcının “otomatik doldurma” verilerini içerebilir; bu veriler, tehdit aktörlerine çalışan kimlik numaraları, ev adresleri, güvenlik sorusu yanıtları, kredi kartı bilgileri ve daha fazlası gibi ayrıntıları verir. Bu veriler, yardım masası personelini 2FA ve MFA kodlarını yayınlamaları için kandırmak amacıyla değiştirilebilir.

- Bu günlükler ayrıca, yetişkinlere yönelik içerik sitelerinin kimlik bilgileri, banka bilgileri ve sosyal medya hesapları gibi hassas bilgiler de dahil olmak üzere personel hakkındaki çok sayıda kişisel bilgiyi de saklar. Bu veriler şantaj malzemesi olarak silah haline getirilebilir.

SSO kullanan varlıkları hedef alan gözlemlenen bazı saldırılarda, saldırganların zaten SSO kimlik bilgilerine sahip olduklarını ve bu da aldatıcı planlarını önemli ölçüde daha basit hale getirdiğini gösteren kanıtlar var.

Sosyal mühendislik taktikleri için mevcut olan muazzam potansiyel hırsız günlüklerinin altını çizmek çok önemlidir.

İster aktif oturum çerezleri ister sosyal mühendislik yoluyla olsun, SSO erişimi tehlikeye girdiğinde, tehdit aktörleri söz konusu erişimden yararlanarak çok sayıda hizmetin güvenliğini aynı anda tehlikeye atabilir.

Bu vektör, bir kuruluşun BT altyapısında bir dayanak noktası oluşturmak isteyen ve daha sonra çoğu zaman fidye yazılımı operatörleri veya bağlı kuruluşlar olduğuna inanılan en yüksek teklifi veren kişiye açık artırmayla satılacak olan bir ilk erişim komisyoncusu (IAB) için özellikle çekici olabilir.

Genel olarak, SSO’yu bu birleştirilmiş, kolaylaştırılmış, merkezi kimlik doğrulama süreci olarak kullanmanın, tehdit aktörlerinin tamamen farkında olduğu kusurları ve olası güvenlik açıkları olmadan gerçekleşmeyeceği söylenemez.

Bu, BT tarafından yönetilmeyen bir cihazda enfeksiyon riskinin tartışmasız şekilde daha yüksek olması nedeniyle, kullanıcıların kişisel veya yetkisiz bir cihaz üzerinden SSO hizmetlerine erişmesini önlemenin önemini vurgulamaktadır.

Bu saldırı kanalı, Telegram’da paylaşılan hırsız günlüklerini görünür hale getiren güvenilir ve kapsamlı bir izleme aracına olan ihtiyacın altını çiziyor; Bir riskin erken tespiti potansiyel siber felaketlerin önlenmesine yardımcı olabilir.

Flare ile Hırsız Günlüklerini Tespit Edin ve Düzeltin

Flare, kuruluşlara yüksek değerli, özel tehditlere maruz kalma yönetimi sağlayan bir SaaS platformudur. Flare, yüzlerce karanlık web pazarında ve forumunda, binlerce yasa dışı Telegram kanalında ve açık web risk kaynaklarında tehditleri tespit eder.

SaaS platformumuz, tehdit odaklı bir siber güvenlik programı oluşturmanıza olanak tanıyan yerel entegrasyonlarla 30 dakika içinde mevcut güvenlik programınıza entegre olur. Daha fazlasını öğrenmek için ücretsiz denemeye kaydolun.

Flare tarafından desteklenmiş ve yazılmıştır.