Android, Linux, macOS, iOS ve Windows dahil olmak üzere çeşitli işletim sistemlerinde kullanılan Bluetooth teknolojisinde CVE-2023-45866 ile birlikte CVE-2024-21306 olarak tanımlanan kritik bir güvenlik açığı keşfedildi. Bluetooth spesifikasyonundaki “doğrulanmamış eşleştirme mekanizmasından” yararlanan bu kusur, saldırganların kullanıcının izni veya bilgisi olmadan bir cihaza Bluetooth klavye olarak bağlanmasına olanak tanıyor.

Güvenlik Açığının Doğası

Güvenlik açığı, Bluetooth’un eşleştirmeyi, özellikle de kimliği doğrulanmamış eşleştirme mekanizmasını işleme biçiminde yatıyor. Bu boşluk, Bluetooth menzili içindeki bir saldırganın, Bluetooth klavyesi kılığına girerek bir cihaza bağlanmasına olanak tanır. Saldırgan daha sonra herhangi bir fiziksel etkileşime girmeden veya kullanıcıya herhangi bir uyarı vermeden keyfi komutları çalıştırabilir, uygulamaları yükleyebilir ve cihazı kontrol edebilir.

Keşif ve Etki

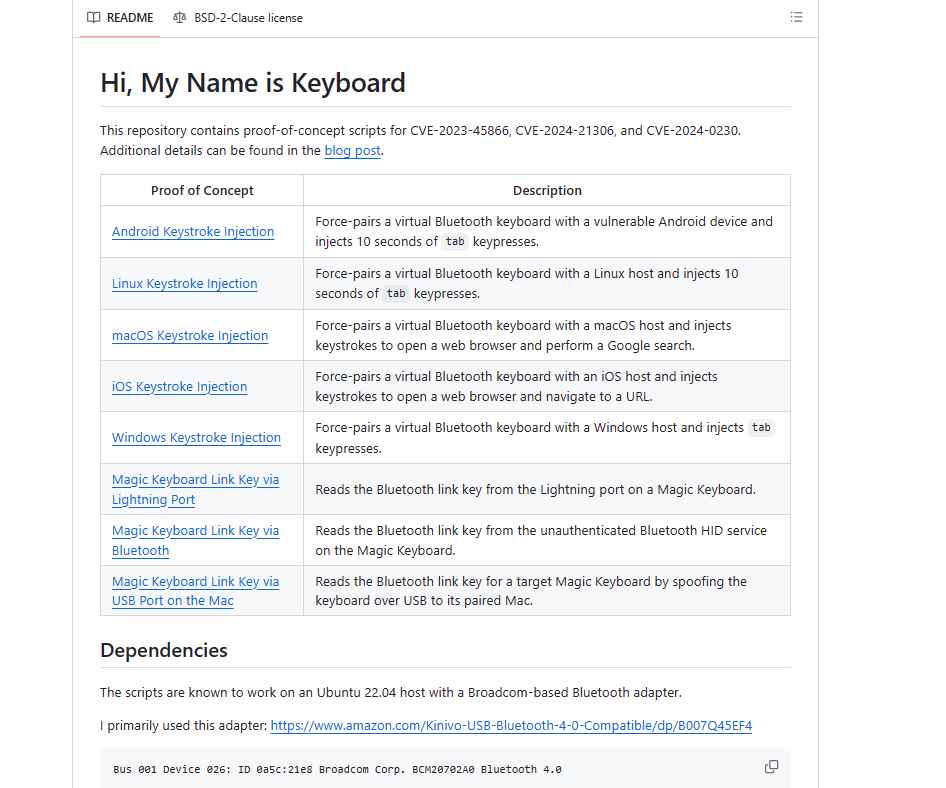

Güvenlik açıkları, GitHub’da bulunan kavram kanıtı istismar komut dosyalarını da sağlayan güvenlik araştırmacısı Marc Newlin tarafından ortaya çıkarıldı. Bu komut dosyaları, saldırganların bir Bluetooth klavyeyi taklit ederek, Bluetooth menzilindeki yama yapılmamış herhangi bir Android ve Linux cihazına tuş vuruşları eklemesine olanak tanır. Bu tür saldırı, hedeflenen cihazı herhangi bir kullanıcı etkileşimi veya bildirimi olmadan kötü amaçlı klavyeyle eşleşmeye zorlar ve bu da onu 0 tıklamayla bir istismar haline getirir.

Savunmasız Cihazlar

Etkilenen işletim sistemlerinin listesi kapsamlıdır. Özellikle 10’a kadar olan Android sürümleri savunmasızdır ve şu anda herhangi bir düzeltme mevcut değildir. Android 11 ve üzeri sürümler için güvenlik açığı 2023-12-05 güvenlik düzeltme ekinde giderilmiştir. BlueZ, macOS sürüm 12 ve 13, iOS 16, Windows sürüm 10, 11 ve Server 2022 kullanan Linux dağıtımları da değişen derecelerde yama kullanılabilirliğiyle etkilenmektedir.

Kullanım Önkoşulları ve Metodolojisi

Saldırgan, yama uygulanmamış bir Android cihazından yararlanmak için genellikle Bluetooth taramayı destekleyen özel bir NetHunter Çekirdeğine sahip, root erişimli bir Android akıllı telefon kullanır. Saldırganın öncelikle hedef cihazın Bluetooth MAC adresini bulması gerekir. Bu, hedef cihazın keşfedilebilir modda olması durumunda mümkündür; bu mod genellikle kullanıcı Bluetooth ayarlarını açtığında etkinleştirilir.

Saldırgan MAC adresini aldıktan sonra bu adresi kullanabilir. keystroke-injection-android-linux.py Tuş vuruşlarını enjekte etmek için komut dosyası. Komut dosyası, Bluetooth arayüzünün ve hedefin MAC adresinin belirtilmesini gerektirir. Varsayılan olarak, bir dizi Tabulator tuşuna basılmasını enjekte eder.

Mobile Hacker makalesinde ana hatlarıyla belirtildiği gibi, 0 tıklamayla Android Bluetooth güvenlik açığından yararlanma tekniği birkaç önemli adım içerir. Bu teknik, bir saldırganın, eşleştirmeye gerek kalmadan savunmasız bir Android cihazına tuş vuruşları eklemesine olanak tanır. İşte adım adım bir döküm:

1. Adım: Hazırlık ve Önkoşullar

- Saldırganın Cihaz Kurulumu:

- Saldırgan root erişimli bir Android akıllı telefon kullanıyor. Yazıda, Bluetooth taramayı destekleyen özel bir NetHunter Kernel ile flaşlanan bir OnePlus 7 Pro’dan bahsediliyor. Bu çekirdek, cihazın gerekli Bluetooth işlemlerini gerçekleştirmesine izin verdiği için çok önemlidir.

- Alternatif olarak, çekirdeğin desteklemesi koşuluyla, Android cihazına bir OTG adaptörü aracılığıyla bağlanan harici bir Bluetooth donanım kilidi kullanılabilir.

Adım 2: Hedef Cihazları Keşfetmek

- Hedefte Keşfedilebilir Modu Etkinleştirme:

- Saldırının başarılı olması için hedef Android cihazının keşfedilebilir modda olması gerekir. Bu mod genellikle kullanıcı cihazındaki Bluetooth ayarlarına eriştiğinde etkinleştirilir.

- Keşfedilebilir modda cihaz, Bluetooth MAC adresini yayınlayarak, saldırganınki de dahil olmak üzere yakındaki cihazlara görünür olmasını sağlar.

- Cihazları Tarama:

- Saldırgan, yakındaki Bluetooth cihazlarını taramak için Kali NetHunter’daki ‘Bluetooth Arsenal’ menüsünü kullanıyor. Bu adım, hedef cihazı bulmak ve Bluetooth MAC adresini almak için çok önemlidir.

Adım 3: Sömürü

- Kullanım Komut Dosyalarının Klonlanması:

- Saldırgan, şu komutu kullanarak Marc Newlin’in GitHub deposundaki yararlanma komut dosyalarını klonlar:

git clone https://github.com/marcnewlin/hi_my_name_is_keyboard.git.

- Saldırgan, şu komutu kullanarak Marc Newlin’in GitHub deposundaki yararlanma komut dosyalarını klonlar:

- Gerekli Kütüphanelerin Kurulumu:

-

pydbusKomut dosyasının çalışması için kütüphane gereklidir. Şu komut kullanılarak kurulabilir:pip3 install pydbus.

-

- Exploit Komut Dosyasını Çalıştırma:

- Saldırgan klonlanan dizine gider ve

keystroke-injection-android-linux.pysenaryo. - Komut dosyası, Bluetooth arayüzünün (dahili) belirtilmesini gerektirir

hci0veya haricihci1) ve hedefin MAC adresi. - Varsayılan olarak, komut dosyası bir dizi Tabulator tuşuna basılmasını enjekte eder.

- Saldırgan klonlanan dizine gider ve

Adım 4: Tuş Vuruşlarını Ekleme

- Saldırının Gerçekleştirilmesi:

- Betiği doğru parametrelerle çalıştırdıktan sonra tuş vuruşları hedef cihaza enjekte edilir. Bu, gönderilen tuş vuruşlarına bağlı olarak çeşitli eylemlerle sonuçlanabilir.

Adım 5: Potansiyel Cihaz Devralınması

- Kötü Amaçlı Yüklerin Kurulumu:

- Bu güvenlik açığından, uzaktan casus yazılım veya diğer kötü amaçlı uygulamalar yüklenerek hedef cihazın ele geçirilmesi için daha fazla yararlanılabilir.

- Bu, hedef cihazda bir tarayıcı açmayı, bir veri yükünü indirmeyi, kurmayı ve çalıştırmayı içerir ve bunların tümü, herhangi bir kullanıcı etkileşimi olmadan Bluetooth üzerinden gerçekleştirilir.

Cihaz Devralma Potansiyeli

Bu güvenlik açığından, casus yazılım uygulamalarının uzaktan yüklenmesi yoluyla hedeflenen aygıtı ele geçirmek için yararlanılabilir. Saldırgan, hedef cihazda bir tarayıcı açabilir, herhangi bir kullanıcı etkileşimi olmadan akıllı telefonun Bluetooth üzerinden arka kapısını açan bir veriyi indirebilir, kurabilir ve çalıştırabilir.

Etki Azaltma ve Güvenlik Önlemleri

Sürüm 11 veya üzerini çalıştıran Android kullanıcıları için 2023-12-05 güvenlik düzeltme ekini uygulamak çok önemlidir. Android 10 veya daha eski sürüme sahip kullanıcıların, Bluetooth saldırıları riskini azaltmak için özellikle cihaz keşfedilebilir moddaysa Bluetooth’u kapatmaları önerilir. Cihazları güncel tutmak ve gereksiz eşleştirme veya keşfedilebilir modlardan kaçınmak, bu tür güvenlik açıklarından korunmanın anahtarıdır.

0 tıklamayla Android Bluetooth güvenlik açığının keşfi, dijital dünyada her zaman mevcut olan dikkatli olma ihtiyacını vurgulamaktadır. Bu tür karmaşık siber tehditlere karşı koruma sağlamak için düzenli yazılım güncellemelerinin ve Bluetooth işlevlerinin dikkatli kullanımının öneminin altını çiziyor.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.