npm paket deposunda bulunan iki kötü amaçlı paketin, TurkoRat adlı açık kaynaklı bir bilgi hırsızı kötü amaçlı yazılımını gizlediği bulundu.

Nodejs-encrypt-agent ve nodejs-cookie-proxy-agent adlı paketler, toplu olarak yaklaşık 1.200 kez indirildi ve belirlenip kaldırılmadan önce iki aydan uzun süre kullanılabilir durumdaydı.

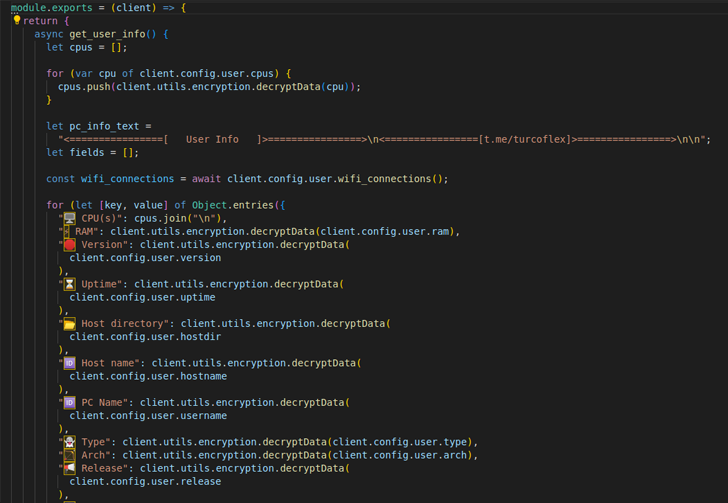

Kampanyanın ayrıntılarını açıklayan ReversingLabs, TurkoRat’ı oturum açma kimlik bilgileri, web sitesi çerezleri ve kripto para cüzdanlarından veriler gibi hassas bilgileri toplayabilen bir bilgi hırsızı olarak tanımladı.

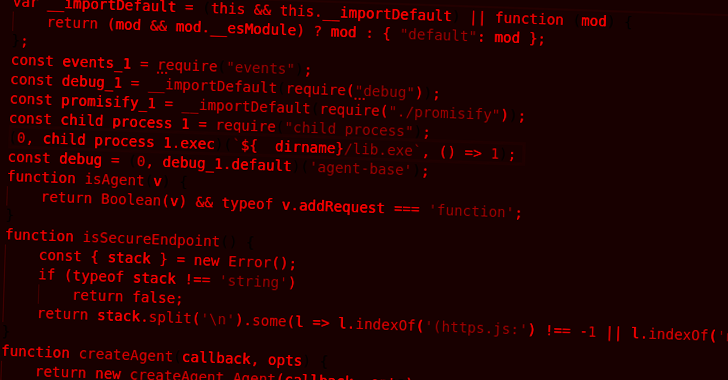

nodejs-encrypt-agent içindeki kötü amaçlı yazılımla donatılmış olarak gelirken, nodejs-cookie-proxy-agent’ın trojan’ı axios-proxy adı altında bir bağımlılık olarak gizlediği bulundu.

nodejs-encrypt-agent aynı zamanda, bugüne kadar 25 milyondan fazla indirilmiş olan ve ajan-taban olarak bilinen başka bir meşru npm modülü gibi görünmek üzere tasarlanmıştır.

Hileli paketlerin listesi ve ilişkili sürümleri aşağıda listelenmiştir –

- nodejs-encrypt-agent (sürüm 6.0.2, 6.0.3, 6.0.4 ve 6.0.5)

- nodejs-cookie-proxy-agent (sürüm 1.1.0, 1.2.0, 1.2.1, 1.2.2, 1.2.3 ve 1.2.4) ve

- axios-proxy (1.7.3, 1.7.4, 1.7.7, 1.7.9, 1.8.9 ve 1.9.9 sürümleri)

ReversingLabs tehdit araştırmacısı Lucija Valentić, “TurkoRat, ‘test’ amacıyla sunulan birçok açık kaynaklı kötü amaçlı yazılım ailesinden yalnızca biridir, ancak kötü amaçlı kullanım için kolayca indirilebilir ve değiştirilebilir,” dedi.

Bulgular, tehdit aktörlerinin açık kaynak paketleri aracılığıyla tedarik zinciri saldırıları düzenleme ve geliştiricileri potansiyel olarak güvenilmeyen kod indirmeleri için kandırma riskinin devam ettiğini bir kez daha vurguluyor.

Valentić, “Geliştirme kuruluşlarının, bağımlılıkları izlemek ve bunlardaki potansiyel kötü niyetli yükleri tespit etmek için güvendikleri açık kaynak, üçüncü taraf ve ticari kodun özelliklerini ve davranışlarını incelemeleri gerekiyor.”

Kötü amaçlı npm paketlerinin artan kullanımı, saldırganların açık kaynak yazılım tedarik zincirlerine yönelik daha geniş bir artan ilgi modeline uyuyor ve tehdit aktörlerinin artan karmaşıklığının altını çiziyor.

Daha da endişe verici bir şekilde, Checkmarx araştırmacıları bu ay, tehdit aktörlerinin “orijinal paket adlarındaki büyük harfleri taklit etmek için küçük harfler kullanarak” (örneğin, memoryStorageDriver’a karşı memorystoragedriver) otantik npm paketlerini nasıl taklit edebildiğini gösteren yeni bir araştırma yayınladı.

Araştırmacılar Teach Zornstein ve Yehuda Gelb, “Bu kötü niyetli paket kimliğine bürünme, geleneksel ‘Typosquatting’ saldırı yöntemini yeni bir düzeye taşıyor; saldırganlar, meşru harflerle tamamen aynı harflerden oluşan paket adlarını kaydettiriyor, tek fark büyük harf kullanımı.” söz konusu.

“Bu, büyük harf kullanımındaki ince farkları gözden kaçırmak kolay olabileceğinden, kullanıcıların aldatmacayı tespit etmesini daha da zorlaştırıyor.”

Tedarik zinciri güvenlik şirketi, Checkmarx’in Aralık ayından beri var olduğunu söylediği sorunu çözmek için npm bakımcıları tarafından zorlanan bir düzeltme olmasaydı, başlıklarında büyük harfler bulunan 3.815 paketten 1.900’ünün taklit saldırıları riski altında olabileceğini tespit etti. 2017.

Açıklama ayrıca, VS Code uzantıları pazarında barındırılan üç kötü amaçlı uzantıyı tanımlayan Check Point’in başka bir danışma belgesini de takip ediyor. 14 Mayıs 2023 tarihi itibariyle tasfiye edildiler.

En güzel java, Darcula Dark ve python-vscode adlı eklentiler toplamda 46.000’den fazla kez indirildi ve tehdit aktörlerinin kimlik bilgilerini, sistem bilgilerini çalmasına ve kurbanın makinesinde uzak bir kabuk oluşturmasına olanak tanıyan özellikler içeriyordu.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Bu sadece npm ve VS Code pazarı değil, Python Paket Dizini (PyPI) yazılım deposundan da benzer bir dizi hileli kitaplık ortaya çıkarıldı.

Bu paketlerden bazıları, KEKW olarak adlandırılan kötü amaçlı bir kripto para birimini dağıtmak için tasarlanırken, popüler şişe çerçevesinin diğer yazım hataları yapılan sürümleri, uzak bir sunucudan komutlar almak için arka kapı işlevleri içeriyordu.

İsrailli şirket Phylum tarafından bu hafta ortaya çıkarılan başka bir Python paketinin, kripto para birimi işlemlerini ele geçirmek için Discord tokenlerini kapmak ve pano içeriğini çalmak için şifrelenmiş bir yükü barındıran kötü amaçlı bir bağımlılık içerdiği bulundu.

Geliştiricisi Patrick Pogoda tarafından chatgpt-api olarak adlandırılan ve GitHub aracılığıyla erişilebilen paket, hileyi tamamlamak amacıyla reklamını yaptığı işlevselliği (yani, OpenAI’nin ChatGPT aracıyla etkileşim kurma) sağladı. Depo, yazı yazarken hala kullanılabilir.

“Şimdilik bu aktör, popülaritesindeki son patlayıcı artışı besliyor gibi görünüyor. [Large Language Models] Bu chatgpt-api paketi ile,” diyen Phylum, tehdit aktörünün, her kapatıldığında kötü niyetli bağımlılığın yeni yinelemelerini yüklemek ve “kalıcı bir bulaşmayı sürdürmek” için otomatik bir mekanizmaya sahip olduğunu da sözlerine ekledi.