AI kötü amaçlı yazılımları geliştirmenin ilk aşamalarında olabilir, ancak bu hafta yayınlanan yeni araştırmaya göre siber saldırılarda zaten tespit ediliyor.

Google araştırmacıları, üçü doğada gözlemlenen beş yapay zeka destekli kötü amaçlı yazılım örneğini inceledi ve kötü amaçlı yazılımın genellikle işlevsellikten yoksun olduğunu ve kolayca tespit edildiğini buldu. Bununla birlikte araştırma, yapay zekanın tehdit geliştirmede kullanımının gelecekte nereye gidebileceğine dair fikir veriyor.

Araştırmacılar, “Yeni yapay zeka tekniklerinin bazı yeni uygulamaları deneysel olmasına rağmen, tehditlerin nasıl geliştiğine ve yapay zeka yeteneklerini potansiyel olarak gelecekteki izinsiz giriş faaliyetlerine nasıl entegre edebileceklerine dair erken bir gösterge sağlıyorlar” diye yazdı.

AI Kötü Amaçlı Yazılım Bilgi Hırsızlarını, Fidye Yazılımlarını ve Daha Fazlasını İçerir

Yapay zeka destekli kötü amaçlı yazılım örnekleri arasında bir ters kabuk, bir damlalık, fidye yazılımı, bir veri madenci ve bir bilgi hırsızı yer alıyordu.

Araştırmacılar, PROMPTFLUX ve PROMPTSTEAL gibi kötü amaçlı yazılım ailelerinin yürütme sırasında Büyük Dil Modellerini (LLM) ilk kullananlar olduğunu söyledi. “Bu araçlar dinamik olarak kötü amaçlı komut dosyaları oluşturur, tespit edilmekten kaçınmak için kendi kodlarını gizler ve bunları kötü amaçlı yazılıma sabit kodlamak yerine isteğe bağlı olarak kötü amaçlı işlevler oluşturmak için yapay zeka modellerinden yararlanır” dediler. “Bu henüz gelişme aşamasında olsa da, daha otonom ve uyarlanabilir kötü amaçlı yazılımlara doğru atılmış önemli bir adımı temsil ediyor.”

“[A]Rakipler artık yapay zekadan (AI) yalnızca üretkenlik kazanımları için yararlanmıyor, aktif operasyonlarda yeni AI destekli kötü amaçlı yazılımlar kullanıyorlar” diye eklediler. “Bu, yürütme ortasında davranışı dinamik olarak değiştiren araçları içeren, AI kötüye kullanımında yeni bir operasyonel aşamaya işaret ediyor.”

Ancak yeni AI kötü amaçlı yazılım örnekleri yalnızca bu kadar etkilidir. Google tarafından sağlanan karmalar kullanılarak bunların tümü VirusTotal’daki güvenlik araçlarının yaklaşık üçte biri veya daha fazlası tarafından tespit edildi ve kötü amaçlı yazılım örneklerinden ikisi, güvenlik araçlarının yaklaşık %70’i tarafından tespit edildi.

AI Kötü Amaçlı Yazılım Örnekleri ve Tespit Oranları

Ters kabuk FRUITSHELL (VirusTotal), PowerShell’de yazılmış, kamuya açık bir ters kabuktur ve bir komut ve kontrol (C2) sunucusuyla uzaktan bağlantı kurar ve bir tehdit aktörünün güvenliği ihlal edilmiş bir sistemde rastgele komutlar başlatmasına olanak tanır. Araştırmacılar, “Bu kod ailesinin, yüksek lisans destekli güvenlik sistemleri tarafından tespit veya analizleri atlamayı amaçlayan sabit kodlu istemler içerdiği dikkat çekicidir” dedi.

62 güvenlik aracından 20’sinde (%32) tespit edildi ve tehdit aktörlerinin operasyonlarında gözlemlendi.

Damlalık PROMPTFLUX (VirusTotal), VBScript’te yazılmıştır ve gizleme için yerleşik bir tuzak yükleyicisi kullanır. Yüksek Lisans’tan kaynak kodunu yeniden yazmasını ve kalıcı olması için yeni sürümü Başlangıç klasörüne kaydetmesini isteyerek yeniden oluşturma için Google Gemini API’sini kullanır ve kötü amaçlı yazılım, kendisini çıkarılabilir sürücülere ve eşlenen ağ paylaşımlarına kopyalayarak yayılmaya çalışır.

Google, eksik özelliklerin yorumlanması ve kötü amaçlı yazılımın Gemini API çağrılarını sınırlaması nedeniyle kötü amaçlı yazılımın hâlâ geliştirilme aşamasında göründüğünü söyledi. “Bu kötü amaçlı yazılımın mevcut durumu, kurbanın ağını veya cihazını tehlikeye atma yeteneğini göstermiyor” dediler.

PROMPTFLUX’un en ilginç özelliği, antivirüs kaçakçılığı için yeni kod elde etmek üzere Gemini’yi periyodik olarak sorgulama yeteneği olabilir.

“PROMPTFLUX muhtemelen hala araştırma ve geliştirme aşamasında olsa da, bu tür bir gizleme tekniği, kötü niyetli operatörlerin AI ilerleyerek kampanyalarını muhtemelen nasıl artıracaklarının erken ve önemli bir göstergesidir” dediler.

62 aletin 23’ünde (%37) tespit edildi.

Fidye yazılımı PROMPTLOCK (VirusTotal), NYU araştırmacıları tarafından geliştirilen, Go’da yazılmış, çapraz platform fidye yazılımı kavramının bir kanıtıdır. Çalışma zamanında kötü amaçlı Lua komut dosyalarını dinamik olarak oluşturmak için bir LLM kullanır ve Windows ve Linux sistemlerinde dosya sistemi keşfi, veri sızdırma ve dosya şifreleme yeteneğine sahiptir.

VirusTotal’daki 72 güvenlik aracından 50’si (%69) tarafından tespit edildi.

Veri madencisi PROMPTSTEAL (VirusTotal), Python’da yazılmıştır ve sistem bilgilerini ve belgelerini toplamak üzere Windows komutları oluşturmak amacıyla LLM “Qwen2.5-Coder-32B-Instruct”ı sorgulamak için Hugging Face API’sini kullanır.

Rus tehdit grubu APT28 (Fancy Bear), PROMPTSTEAL kullanılarak gözlemlendi; araştırmacılar bunun “canlı operasyonlarda konuşlandırılmış bir LLM’yi sorgulayan kötü amaçlı yazılımlara ilişkin ilk gözlem” olduğunu söyledi.

72 güvenlik aracından 47’si (%65) tarafından tespit edildi.

Bilgi hırsızı QUIETVAULT (VirusTotal), JavaScript ile yazılmış olup GitHub ve NPM tokenlarını hedef alıyor. Kimlik bilgisi hırsızı, diğer potansiyel sırları aramak ve dosyaları GitHub’a sızdırmak için bir AI istemi ve AI CLI araçlarını kullanıyor.

Tehdit aktörü operasyonlarında gözlemlendi ve 62 güvenlik aracından 29’unda (%47) tespit edildi.

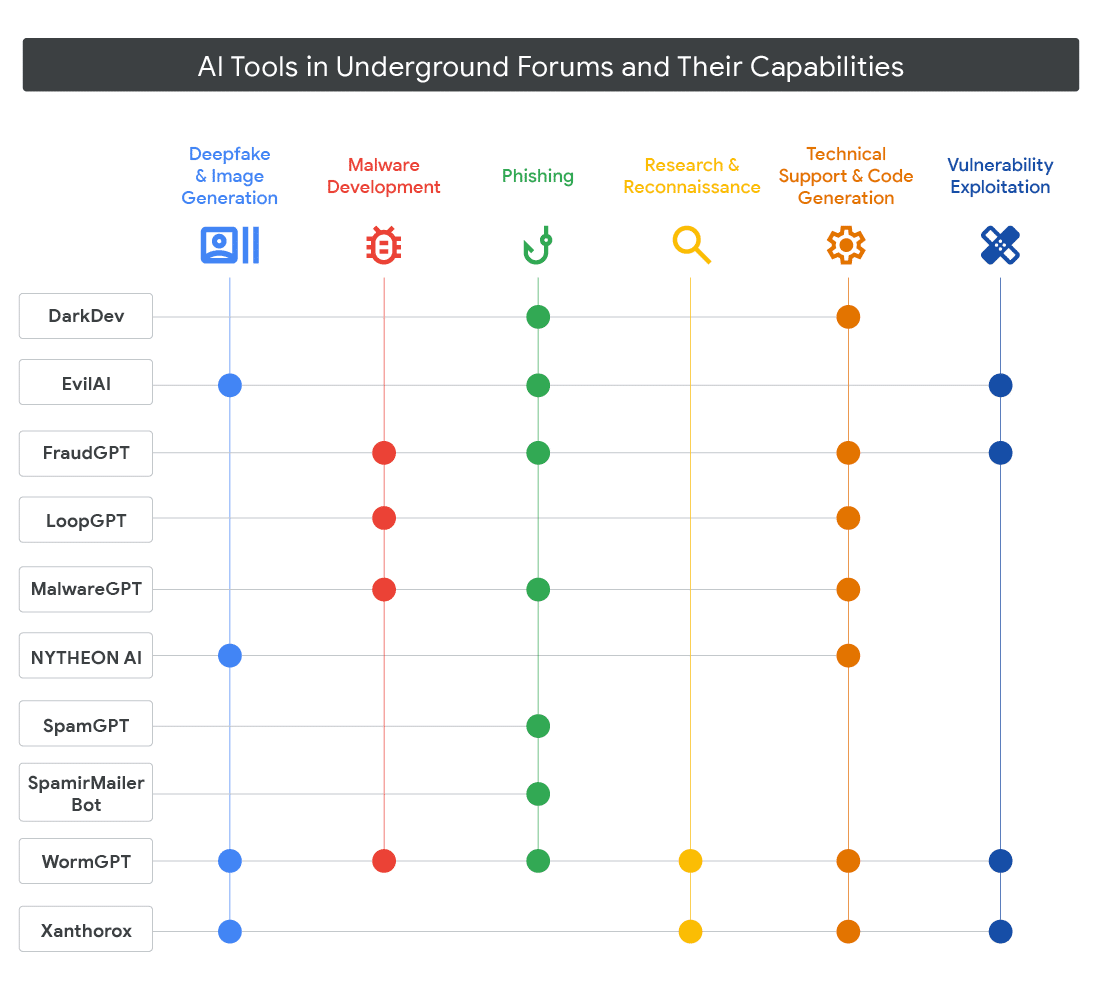

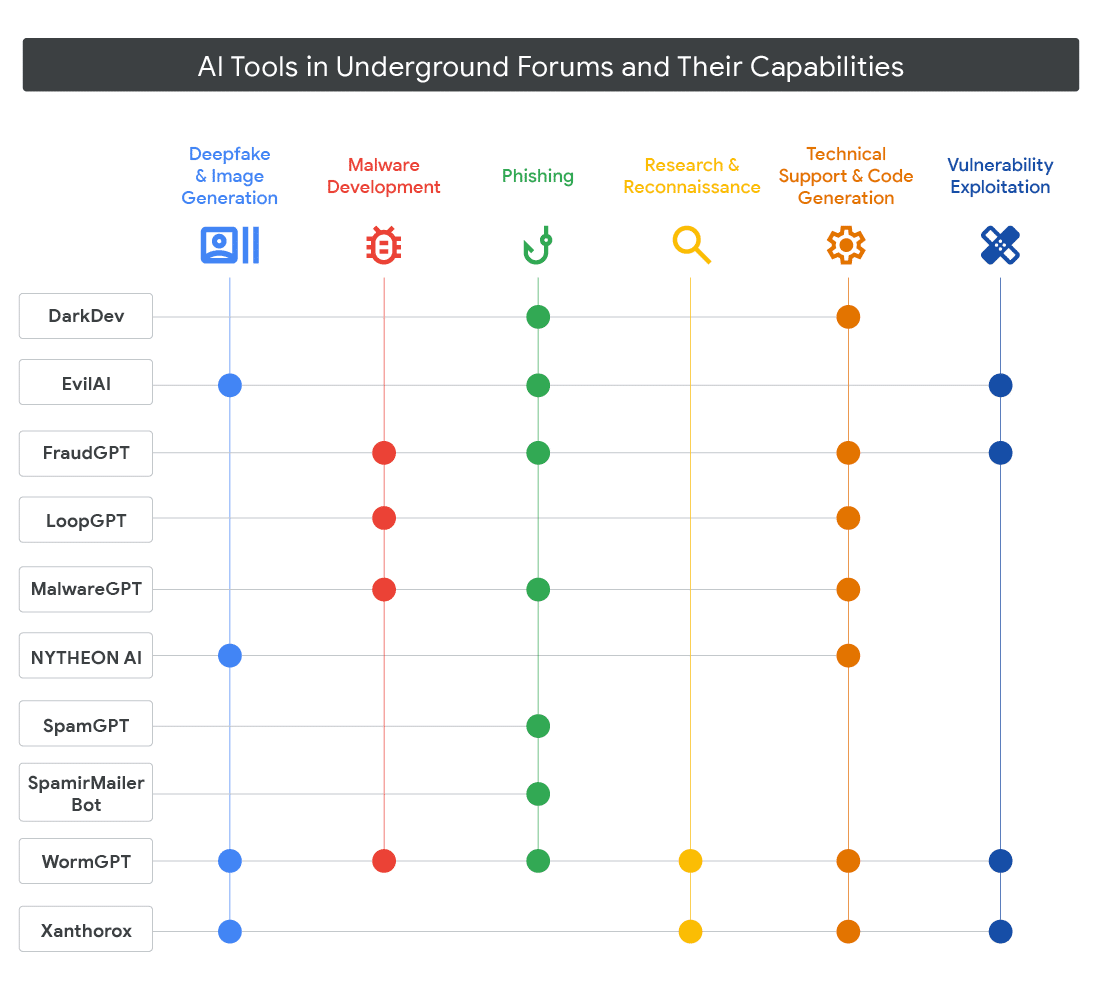

Google raporunun tamamı aynı zamanda yapay zeka araçlarının gelişmiş kalıcı tehdit (APT) kullanımına da bakıyor ve ayrıca WormGPT gibi kötü amaçlı yapay zeka araçlarının şu ilginç karşılaştırmasını da içeriyor: