Siber suçlu taktiklerde önemli bir evrimi temsil eden, geçerli imzalı kötü amaçlı uygulamalar oluşturmak için meşru bağlantılı uzaktan erişim yazılımından yararlanan gelişmiş bir kötü amaçlı yazılım kampanyası ortaya çıkmıştır.

Mart 2025’ten bu yana, güvenlik araştırmacıları, tehdit aktörlerinin ConnectWise uygulamalarının meşru dijital imzalarını korurken özel uzaktan erişim kötü amaçlı yazılım oluşturmalarını sağlayan bir teknik olan “EvilConwi” olarak adlandırdıkları saldırılarda çarpıcı bir artış gözlemlediler.

Kampanya, öncelikle kurbanları “PDF’yi görüntüle” düğmeleri ile aldatıcı Canva sayfalarına yönlendiren onedrive bağlantıları içeren kimlik avı e -postaları aracılığıyla yayılıyor ve sonuçta kötü niyetli bağlantılı yükleyicileri indiriyor.

.png

)

Bu saldırılar özellikle etkili olmuştur, çünkü çoğu antivirüs ürünü, Mayıs 2025’e kadar bile, kötü niyetli olarak yapılandırılmış Connectwise örneklerini kötü amaçlı yazılım olarak tespit edememektedir.

.webp)

Mağdurlar, sahte Windows güncelleme ekranları ve yetkisiz fare hareketleri yaşadığını ve saldırganlar tarafından kurulan aktif uzaktan bağlantıları gösterdiğini bildiriyor.

G Veri Analistleri, kurbanların istenmeyen bağlantılı enfeksiyonların kaldırılmasına yardım istediği siber güvenlik forumları hakkında birden fazla kullanıcı raporunu araştırdıktan sonra tehdidi belirledi.

Araştırmacılar, tehdit aktörlerinin kötü niyetli konfigürasyonları meşru bağlantı kurucularının sertifika yapısına yerleştirmesi için “Authenticode doldurma” adı verilen bir teknikten yararlandığını ve dijital imzayı geçersiz kılmadan uygulama davranışını değiştirmelerine izin verdiğini keşfettiler.

Kötü amaçlı yazılım, yapay zeka tabanlı görüntü dönüştürücüler, zoom yükleyicileri, Microsoft Excel kurulum dosyaları ve Adobe güncellemeleri dahil olmak üzere çeşitli meşru uygulamalar olarak gizlenir.

Kurulduktan sonra, kötü niyetli ConnectWise istemcileri, devre dışı sistem tepsisi simgeleri, bastırılmış bağlantı bildirimleri ve kullanıcıların sistemlerini kapatmasını engelleyen sahte Windows güncelleme ekranları aracılığıyla varlığını gizlerken kalıcı uzaktan bağlantılar kurarlar.

Authenticode Dolma: Saldırının Teknik Vakfı

Bu saldırının çekirdeği, “Authenticode doldurma” olarak bilinen bir teknikle Authenticode imzalama sürecinin sofistike bir kötüye kullanılmasına dayanmaktadır.

.webp)

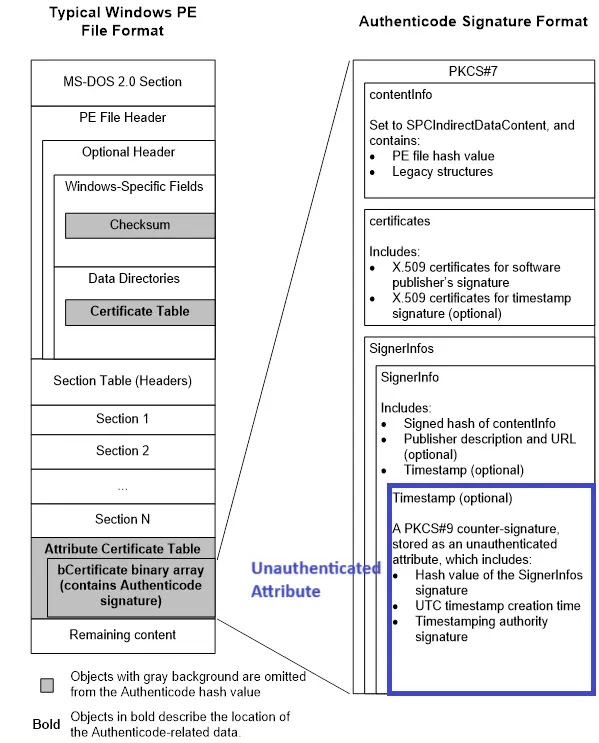

Bu yöntem, imza doğrulama işleminden hariç tutulan sertifika tablosundaki kimlik doğrulanmamış özniteliklere kötü niyetli yapılandırma verilerini yerleştirerek Windows’un dijital imzaları nasıl doğruladığını kullanır.

Windows, taşınabilir bir yürütülebilir dosyanın sertifikasını doğrulamak için AuthentiHash’ı hesapladığında, sertifika tablosunun kendisi ve içinde bulunan kimlik doğrulanmamış öznitelikleri de dahil olmak üzere belirli alanları kasıtlı olarak atlar.

Tehdit aktörleri, bu hariç tutulan bölümlere kapsamlı konfigürasyon verilerini yerleştirerek bu tasarımı kullanır ve kötü amaçlı yazılım dağıtımı için meşru bir imzalama mekanizması oluşturur.

G veri araştırmacıları, bu gizli yapılandırmaları çıkarmak için analiz araçları geliştirerek saldırganlar için mevcut kapsamlı özelleştirme yeteneklerini ortaya çıkardılar.

Python tabanlı sertifika çıkarma komut dosyaları, tehdit aktörlerinin kritik davranışsal değişiklikleri doğrudan sertifika yapısına nasıl yerleştirdiğini göstermektedir:-

import pefile

from asn1crypto import cms

import sys

import os

def dump_certificate_table(file_path, output_dir):

pe = pefile.PE(file_path, fast_load=True)

security_dir_entry = pe.OPTIONAL_HEADER.DATA_DIRECTORY[

pefile.DIRECTORY_ENTRY['IMAGE_DIRECTORY_ENTRY_SECURITY']

]

if security_dir_entry.VirtualAddress == 0:

print("No certificate table found.")

return

cert_table_offset = security_dir_entry.VirtualAddress

cert_table_size = security_dir_entry.Size

cert_data = pe.__data__[cert_table_offset: cert_table_offset + cert_table_size]Gömülü yapılandırmalar, sessiz kurulum bayrakları, bağlantı URL’leri ve bağlantı noktaları, özel uygulama simgeleri, aldatıcı pencere başlıkları ve güvenlik göstergelerini devre dışı bırakan ayarları içerir.

Kötü niyetli örneklerin analizi, meşru Connectwise markalaşmayı Google Chrome simgeleri ve sahte Windows güncelleme mesajlarıyla değiştiren yapılandırmaları ortaya çıkarırken, sistem tepsi bildirimleri ve kullanıcıları etkin uzak oturumlara karşı uyaran bağlantı duvar kağıtları gibi özellikleri sistematik olarak devre dışı bırakır.

Bu teknik, siber suçluların meşru yazılım satıcılarının güvenilir dijital imzalarını kullanarak tamamen işlevsel uzaktan erişim araçları oluşturmasına izin verdiği için, özellikle kötü amaçlı yazılım dağılımında özellikle ilgili bir gelişmeyi temsil eder ve tehlikeli sistemlere kalıcı erişimi korurken geleneksel güvenlik kontrollerini etkili bir şekilde atlar.

Are you from SOC/DFIR Teams! - Interact with malware in the sandbox and find related IOCs. - Request 14-day free tria