Siber suçlular, Amerika Birleşik Devletleri’nde sertifikalı bir kamu muhasebe firmasını hedefleyen yeni bir kampanyada gösterildiği gibi, gelişmiş kötü amaçlı yazılımları dağıtmak için meşru bulut depolama hizmetlerini kullanarak saldırı sofistike olmalarını sağladılar.

Mayıs 2025’te keşfedilen saldırı, tehdit aktörlerinin geleneksel güvenlik önlemlerini atlamak ve Purerat Uzaktan Erişim Truva atını eşi görülmemiş bir gizlilikle sunmak için Zoho Workdrive gibi güvenilir platformlardan nasıl yararlandığını gösteriyor.

Saldırı, tehdit aktörlerinin potansiyel müşterileri taklit ettiği ve Zoho Workdrive klasörlerine bağlantılar içeren kötü niyetli PDF belgeleri gönderdikleri özenle düzenlenmiş bir sosyal mühendislik kampanyasıyla başladı.

Bu klasörlerin vergi kayıtları ve lisans kopyaları da dahil olmak üzere meşru işletme belgeleri içerdiği görülüyor, ancak “dosya adı.pdf.exe” gibi çift uzantılarla gizlenmiş yürütülebilir dosyaları barındırıyor.

Saldırganlar, kurbanlara acil telefon görüşmeleri yaparak aldatmalarını güçlendirerek, kötü amaçlı dosyaları hemen çıkarmaları ve yürütmeleri için baskı yaptı.

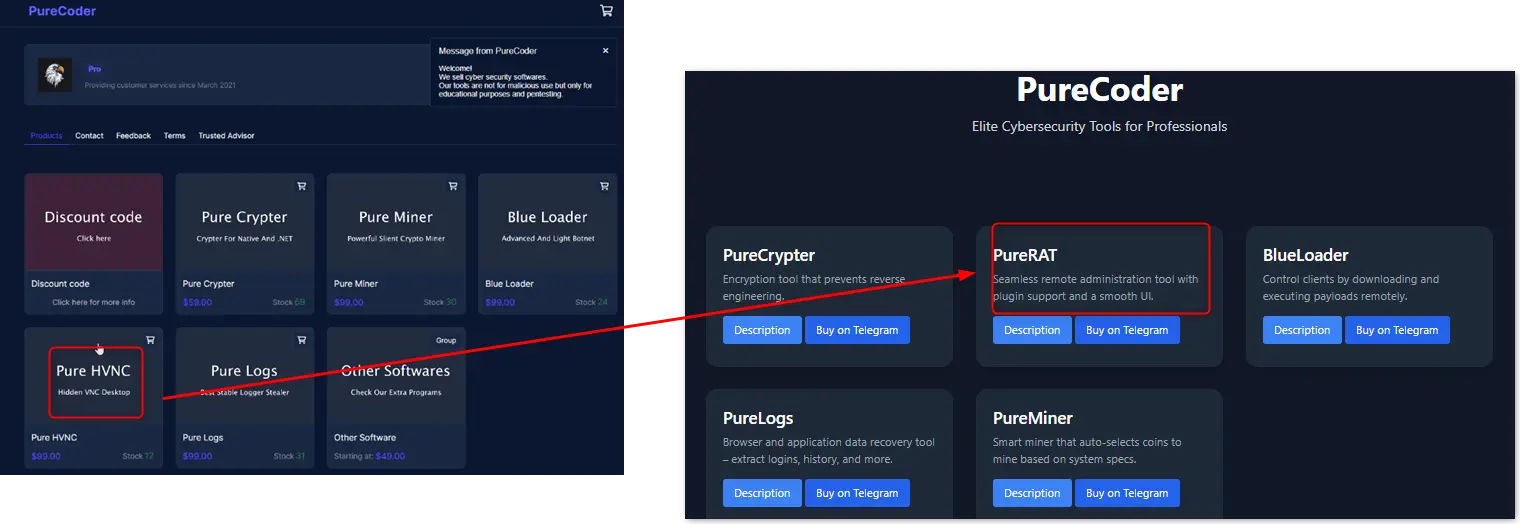

Esentir araştırmacıları, bu sofistike kampanyayı, siber suçluların ilk olarak Nisan 2025’te yeraltı forumlarında ilan edilen “Hayalet Crypt” Crypter hizmetinden yararlandığı daha geniş bir eğilimin bir parçası olarak tanımladılar.

Hizmet olarak bu yeni Crypter, Purerat, Lummac2 ve Xworm dahil olmak üzere çeşitli kötü amaçlı yazılım ailelerini desteklerken, Windows Defender ve Bulut Tabanlı Algılama Sistemleri için garantili baypaslar da dahil olmak üzere gelişmiş kaçırma yetenekleri vaat ediyor.

Kötü amaçlı yazılımların teknik karmaşıklığı, ilk dağıtım mekanizmasının çok ötesine uzanır.

.webp)

Purerat, temel işlevselliğini analizden korumak için hem eazfuscator.net hem de .NET reaktörünü kullanarak çok katmanlı gizleme yaklaşımı yoluyla dikkate değer kalıcılık ve kaçırma yeteneklerini gösterir.

Gelişmiş enjeksiyon ve kalıcılık mekanizmaları

Bu saf varyantın en sofistike yönü, gizli kod yürütme için Windows hata ayıklama mekanizmalarını kullanan gelişmiş bir enjeksiyon tekniği olan “Process Hipnoz” un uygulanmasında yatmaktadır.

.webp)

Başarılı yürütme üzerine, kötü amaçlı yazılım, yükünün şifresini çözmek için değiştirilmiş parametrelerle özel bir Chacha20 şifreleme algoritması kullanır, standart uygulamalardan standart olmayan sihir sabitleri ve null nonce değerleri ile farklılaşır.

Enjeksiyon işlemi, hata ayıklama modunda meşru Windows ikili csc.exe’yi ortaya çıkarmak için debug_only_this_process bayrağını kullanarak CreateProcessw API çağrısı ile başlar.

Bu teknik, güvenlik araştırmacılarının kötü amaçlı yazılım kontrolü altında kaldığı için çocuk sürecini hata ayıklamasını etkili bir şekilde önler.

Daha sonra, VirtualLocex, hedef süreç içinde belleği okuma, yazma ve yürütme izinleri ile tahsis eder, ardından 344kb Purerat yükünü doğrudan kurban sürecinin adres alanına enjekte eden WriteProcessMemory çağrılarını izler.

Sistem yeniden başlatmalarında kalıcılığı korumak için kötü amaçlı yazılım, HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run altında bir kayıt defteri girişi oluşturur ve kullanıcı girişinde otomatik yürütme sağlar.

Kötü amaçlı yazılım ayrıca, ZwManageHotpatch işlevini 32 bayt veri ile yamalıyor ve Windows 11 24H2 güvenlik geliştirmelerini atlamak için özel olarak tasarlanmış bir teknik uygulayarak, tehdit aktörlerinin modern işletim sistemi korumaları hakkında farkındalığını gösteriyor.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.