Sofistike bir tedarik zinciri saldırısı, tehdit aktörleri hedeflenen bir kimlik avı kampanyası aracılığıyla koruyucu kimlik doğrulama jetonlarını başarıyla çaldıktan sonra, Eslint-Config-Prettier ve Eslint-plugin-crettier dahil olmak üzere yaygın olarak kullanılan birkaç NPM paketini tehlikeye attı.

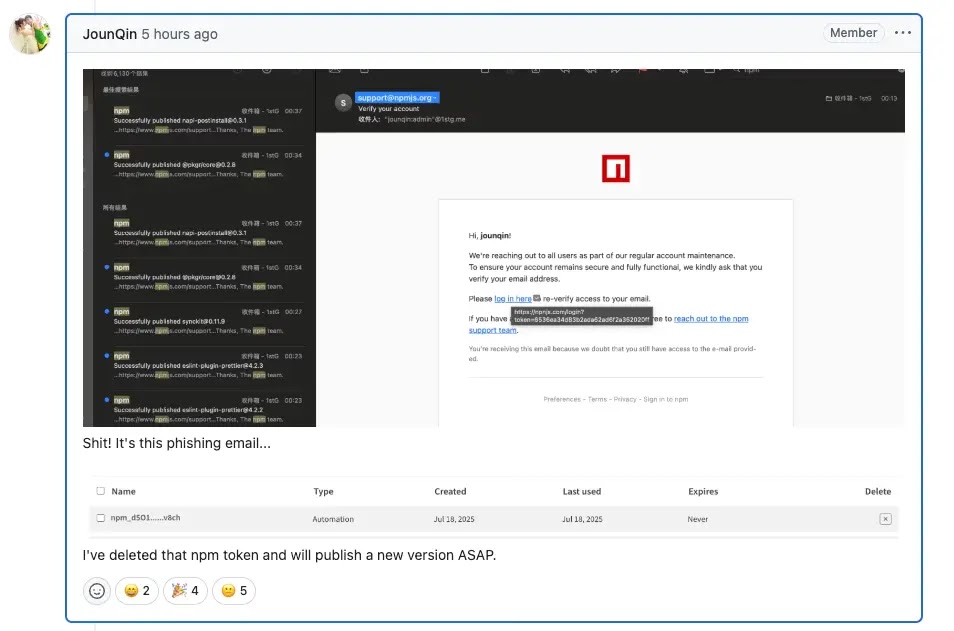

Saldırı, meşru npmjs.org sitesini taklit etmek ve ikna eden kimlik avı e -postaları yoluyla geliştirici kimlik bilgilerini taklit etmek için tasarlanmış yazım hatası NPNJS.com’dan yararlandı.

Kötü niyetli kampanya, NPM ekosisteminin doğasında var olan güveni kullanan çok aşamalı bir tedarik zinciri uzlaşmasını temsil eder.

Saldırganlar ilk önce sofistike kimlik avı e -postaları aracılığıyla koruyucu kimlik bilgilerini hasat etti, daha sonra bu çalıntı jetonları, GitHub depolarına karşılık gelen herhangi bir değişiklik yapmadan doğrudan NPM depolarına kötü amaçlı paket sürümlerini yayınlamak için kullandı ve saldırının geleneksel izleme yöntemleri aracılığıyla tespit edilmesi önemli ölçüde zorlaştı.

.webp)

Socket.DEV araştırmacıları, şüpheli etkinlik raporları, popüler paketlerin birden fazla sürümünün GitHub’da ilgili taahhüt veya çekme istekleri olmadan yayınlandığını ortaya koyduktan sonra uzlaşmayı belirlediler.

Etkilenen paketler arasında Eslint-Config-cettier sürümleri 8.10.1, 9.1.1, 10.1.6 ve 10.1.7 ile birlikte Eslint-plugin-crettier sürümleri 4.2.2 ve 4.2.3, 0.11.9, @pkgr/core 0.2.8 ve nap-postinstall 0.3.1.

Kötü niyetli kod, uzak komutları yürütmek için tasarlanmış tehlikeli bir yüke sahip Windows sistemlerini özel olarak hedefledi.

Analiz, enjekte edilen kodun Windows Rundll32 yardımcı programını kullanarak Node-gyp.dll adlı bir DLL dosyasını yüklemeye ve yürütmeye çalıştığını, potansiyel olarak saldırganlara tam sistem erişimi sağladığını ve uzlaşmış makinelerde keyfi kod yürütme yeteneğini sağladığını ortaya koydu.

Enfeksiyon mekanizması

Saldırının karmaşıklığı, kayıt e -postalarının ve bakımcı bilgilerinin, kapsamlı hedef listeler oluşturmak için tehdit aktörleri tarafından kolayca kazındığı NPM’nin meta veri erişilebilirliğini kullanmasında yatmaktadır.

Aşağıdaki kod desenini kullanarak Windows’a özgü yürütme tekniklerini kullanan kötü niyetli yük:-

// Simplified representation of malicious code injection

process.platform === 'win32' && require('child_process').exec('rundll32 node-gyp.dll,entrypoint');Bu yaklaşım, kötü amaçlı yazılımların, pencere dışı sistemlerde uykuda kalırken, saldırganların platformlar arası geliştirme ortamlarını anlamasını ve çeşitli kalkınma ekosistemleri arasında tespiti en aza indirirken etkisi en üst düzeye çıkaran hedeflenen yükleri oluşturma yeteneklerini gösteren kalıcılık ve uzak kod yürütme yeteneklerine ulaşmasını sağladı.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.