Tehdit aktörleri, MDifyLoader ve Cobalt Strike Beacon da dahil olmak üzere gelişmiş kötü amaçlı yazılımları dağıtmak için Ivanti Connect Secure, özellikle CVE-2025-0282 ve CVE-2025-22457’deki güvenlik açıklarından aktif olarak yararlanıyor.

Aralık 2024’ten Temmuz 2025’e kadar gözlemlenen bu saldırılar, VPN aletlerinin kalıcı hedeflemesini gösteren Spawnchimera ve DSLogdrat’ı içeren önceki olaylara dayanıyor.

Saldırganlar bu kusurları ilk erişim için kullanır ve daha sonra keşif, yanal hareket ve tehlikeye atılan ağlardaki kalıcılığı kolaylaştırmak için Vshell ve FSCAN gibi araçlar sunar.

Bu operasyonların sofistike olması, saldırganların, harikalar, şifreleme ve meşru dosya kötüye kullanımı yoluyla tespitten kaçınma niyetini vurgulamakta, dış uzaktan uzak hizmetlerin sağlam yama ve izlenmesi ihtiyacının altını çizmektedir.

Kötü amaçlı yazılım yürütme

Yürütme akışı, MDifyLoader’ı DLL kaçırma yoluyla yan yükleyen Java’s RMIC.EXE veya Push_Detect.exe gibi meşru bir yürütülebilir dosyayı tetikleyen planlanmış bir görevle başlar.

Açık kaynaklı libpeconv projesinden türetilen MDifyLoader, yürütülebilir MD5 karmundan oluşturulan bir RC4 anahtarını kullanarak şifreli bir veri dosyasını çözer ve sonuçta Cobalt Strike Beacon sürüm 4.5’i belleğe enjekte eder.

Bu Beacon varyant, sabit kodlu bir “Google” tuşuna sahip RC4 şifreli yapılandırma verileri ve standart XOR şifrelemesinden sapan bir “newBeacon.dll” tanımlayıcısı içeren özel değişiklikler içerir.

MDifyLoader’daki gizleme, anlamsız fonksiyon çağrıları ve göreceli adres referansları ile önemsiz kodu içerir, statik analiz ve bozulma çabalarını karmaşıklaştırır.

Benzer şekilde, Go tabanlı çok platformlu bir sıçan versiyonu 4.6.0 olan Vshell, saldırganların tekrar tekrar test ettiği ve yeniden konuşlandırıldığı, iç geliştirme artefaktlarının kalıntılarını öneren bir sistem dili kontrolü içerir.

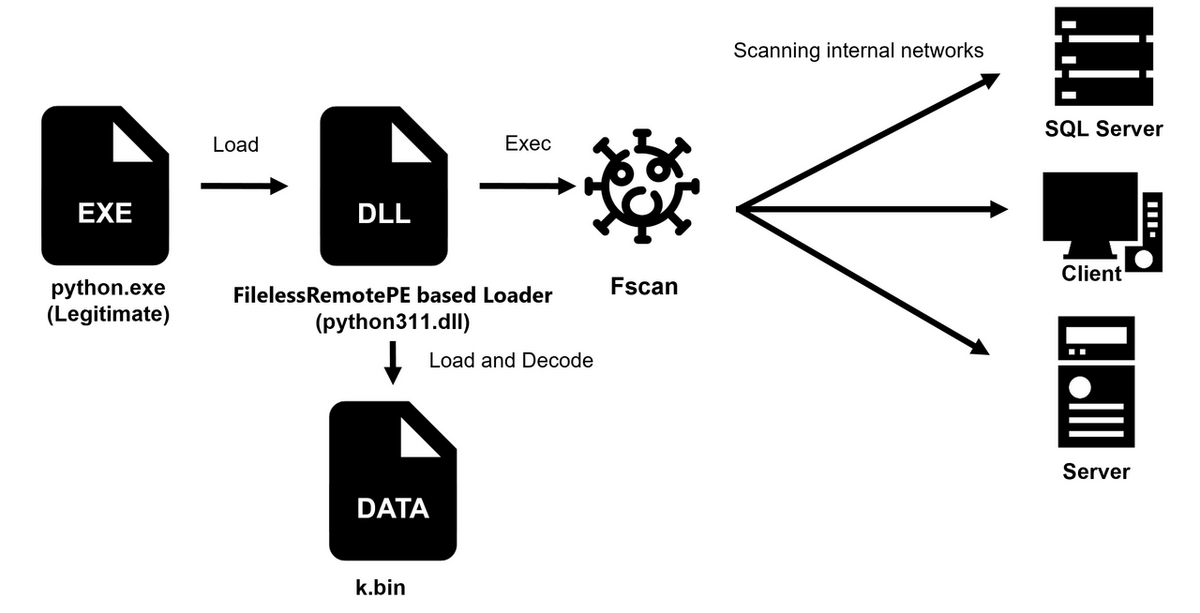

Açık kaynaklı bir ağ tarayıcısı olan FSCAN, FilelessRemotepe’ye dayanan kötü niyetli bir python311.dll’i, kodlanmış K.Bin yükünü çözen bir RC4 anahtarı ile yürütülür.

Sıkıştırma sonrası taktikler

Dahili ağın içine girdikten sonra, saldırganlar, yanal hareketin açılmamış konakçılarına MS17-010 SMB güvenlik açığından yararlanırken, Active Directory Sunucuları, FTP, MSSQL ve SSH hizmetlerinde kaba kuvvet saldırıları kullanırlar.

Elde edilen kimlik bilgileri, sistemler arasında kötü amaçlı yazılım dağıtımıyla RDP ve KOBİ tabanlı pivotlamayı etkinleştirir.

Kalıcılık için, yeni etki alanı hesapları oluşturulur ve gruplara eklenir, kimlik bilgisi iptallerinden kurtulmak için meşru işlemlerle harmanlanırken, kötü amaçlı yazılım Windows hizmetleri veya başlangıç veya tetikleyicilerde otomatik yürütme için planlanan görevler olarak kaydedilir.

Savunma kaçakçılığı, meşru dosyalar olarak maskelenerek, izleri silmek için dosya silme ve FSCAN yükleyicisindeki yamalar yoluyla ETW atlayarak EDR algılamasını bozarak elde edilir.

Komut ve kontrol iletişimi, uzun vadeli erişimi kolaylaştıran TL’ler ve özel protokoller de dahil olmak üzere şifreli kanallarla güvence altına alınır.

Bu taktikler, başlangıç erişim için T1133, planlanan görevler için T1053.005, kimlik bilgisi erişim için T1053.001 ve sömürü tabanlı yanal hareket için T1210 gibi, kapsamlı bir saldırı yaşam döngüsünü gösteren MITER ATT & CK teknikleriyle eşleşir.

JPCERT/CC, bu saldırıların devam edeceği konusunda uyarıyor ve kuruluşları VPN cihazlarını incelemeye ve bu tür şifreli, gizlenmiş yüklere karşı savunmaları uygulamaya çağırıyor. Hashes ve C2 sunucuları dahil ayrıntılı göstergeler için aşağıdaki IOC tablosuna bakın.

Uzlaşma Göstergeleri (IOC)

| Kategori | Öğe | Değer |

|---|---|---|

| Kötü amaçlı yazılım | Kobalt Strike V4.5 | Update.dat – SHA256: 09087FC4F8C261A810479BB574B0ECBF8173D4A8365A73113025BD506B95E3D7 |

| Kötü amaçlı yazılım | Kobalt Strike V4.5 | config.ini – sha256: 1652ab693512cd4f26cc73e253b5b9b0e342ac70aa767524264fef08706d0e69 |

| Kötü amaçlı yazılım | vshell | ws_windows_amd2.exe – sha256: 48f3915fb8d8ad39dc526789a950efc863bcc660f1654187b3d77a302fd040ff |

| Kötü amaçlı yazılım | vshell | ws_windows_amd64.exe – sha256: 54350d677174269b4dc25b0ccfb0029d6aeac5abbbc8d39eb880c9fd956111125 |

| Kötü amaçlı yazılım | vshell | ws.exe – sha256: 85f9819118af284e6b00ce49fb0c85ff0c0b9d7a0589e1bb56a275ed91314965 |

| C2 Sunucusu | – | 172.237.6.207:80 |

| C2 Sunucusu | – | proxy.objectlook.com:80 |

| C2 Sunucusu | – | api.openedr.eu.org:443 |

| C2 Sunucusu | – | community.openedr.eu.org:443 |

| C2 Sunucusu | – | Query.datasophos.com:443 |

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now