Mart 2025’ten bu yana ConnectWise Screenconnect yükleyicilerinin kötüye kullanılmasında belirgin bir yükselme, ABD merkezli işletmeler bu saldırıların yükünü taşıyor.

Rakipler artık statik algılamadan kaçmak ve çalışma zamanında kötü niyetli bileşenler almak için hafif Clickonce Runner yükleyicileri (gömülü konfigürasyonlardan uzak) dağıtıyorlar.

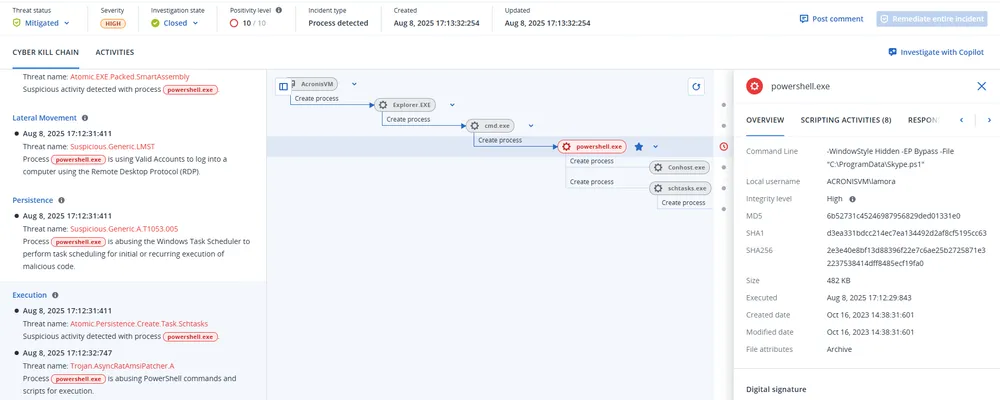

Kurulum sonrası saldırganlar, iki farklı uzaktan erişim truva atının (sıçanlar) hızlı bir şekilde konuşlandırılmasını otomatikleştirir: halka açık asyncrat ve ısmarlama Powershell bazlı bir sıçan.

Kampanya, kodlanmış .NET montajları sunmak için toplu ve VBS yükleyicilerinden yararlanarak kampanya daha da gelişir.

Dağıtım büyük ölçüde finansal veya resmi belgeler olarak maskelenen kimlik avı yemine dayanırken, önceden yapılandırılmış Windows Server 2022 VM’lerin yeniden kullanılması altyapı rotasyonunu hızlandırır.

Savunucular RMM aracı kullanımını titizlikle izlemeli ve tüm screenconnect dağıtımlarını incelemeli

Son aylarda, Acronis Tru (Tehdit Araştırma Birimi), kurumsal ağlara sızmak için truva atlı ConnectWise ScreAncect yükleyicileri kullanan izlenen çok sayıda koordineli kampanyayı belgeledi.

Saldırı, muhtemelen e -posta kimlik avı ile dağıtılan bir sosyal mühendislik kampanyasıyla ortaya çıkmış, ancak muhtemelen başka yollarla da ortaya çıkmıştır.

ScreAnconnect istismarı yeni olmasa da, mevcut dalga önemli iyileştirmeler getirir-en önemlisi, yüklerini dinamik olarak indiren, imza tabanlı savunmaları kaldıran Clickonce Runner montajcılarına geçiş.

Bir kez yürütüldükten sonra, bu montajcılar, verileri kolaylaştıran, verilerin saptırılmasını, yanal hareketi ve sürekli kalıcılığı kolaylaştıran rakipsiz uzaktan kumanda verir.

Kaçan Clickonce yükleyicileri

İhlal zinciri, kimlik avı e-postaları aracılığıyla gerçekleştirilen kötü niyetli bir Clickonce yükleyicisi-genellikle gerçek belgeleri taklit etmek için (örn.

Yürütme üzerine, bu koşucu yükleyicisi, saldırgan kontrollü sunuculardan screenconnect.clientsetup.exe getirir (örn., Morco.Rovider[.]net) ve Düşman’ın Şirket içi screnconnect örneğine bir bağlantı kurar.

Gömülü sunucu detayları olan önceki saldırıların aksine, bu yeni yöntem çalışma zamanında yapılandırmayı indirir ve statik algılama kontrollerini etkisiz hale getirir.

Tek güvenilir karşı önlemler arasında bilinen kötü amaçlı alanların kara listelemesi – önceden yapılandırmaya zorlama – veya ekran bağlantısı kurulumlarını açıkça engelleme yer alır.

ScreAnconnect kurulumunu hemen takiben, rakipler aynı anda iki sıçan fırlatmak için otomasyon özelliklerini kullanıyor:

- Dağıtım Asyncrat

Bir toplu komut dosyası (bypaasaupdate.bat) bir AMSI baypası ve kalıcılık sapt (pe.txt) ile birlikte asyncrat’ı (1.txt) düşürür ve çıkarır. Bir PowerShell Loader (Skype.ps1) her iki düzeneği de bellekte dinamik olarak yüklerken, planlanan bir VBS görevi her dakika yürütmeyi sürdürür. Asyncrat’ın dahili muteksi gereksiz örnekleri önler. - Özel Powershell Sıçanı

Birkaç saniye sonra, JavaScript olarak adlandırılan bir senaryo, ev yapımı bir Powershell faresi dağıtır. Bu araç AMSI’yi devre dışı bırakır, ev sahibi keşif (antivirüs ürünleri, işletim sistemi detayları, UUID) toplar ve Microsoft.xmlhttp aracılığıyla verileri dışarı atar. Dosya indirme/yürütme, komut dosyası enjeksiyonu ve VBS yoluyla kalıcılık kurulumu gibi üç saniyelik bir anket döngü işlemleri komutları, analizi engellemek için gizlenmiş kod ve randomize adları kullanma.

Eşzamanlı sıçanlar yedekleme planlaması, takım testleri veya birden fazla operatöre satılan ortak bir altyapıyı yansıtabilir.

Kontromasyondan yaklaşık iki hafta sonra, saldırganlar, kodlanmış .NET düzeneklerini (logs.ldr ve logs.ldk) alan ve yürüten VBS yükleyicilerine pivot ve VBS yükleyicileri.

Bir obfusator.dll yükleyici, bu düzenlemeleri bellekte kodlayarak “Skype güncelleyici” planlanmış bir görevle kalıcılık oluşturur. Güncellenen Asyncrat, yeni bir Mutex dizesi altında yeni bağlantı noktalarında (4501-4503) iletişim kurarken, çekirdek C2 IP sabit kalır.

Günler sonra, üçüncü bir sıçan-Purehvnc-WMI tarafından yönlendirilen PowerShell komutları yoluyla teslim edilir. Bir Startup-Folder VBS ambalajı, ayrı bir C2 uç noktasına bağlanan PurEHVNC yükünü enjekte eden regasm.exe’yi takip eden bir yükleyici çağırır (169.156.208.185:8020).

Sosyal Mühendislik ve Altyapı

Kötü niyetli yürütülebilir ürünler, sosyal güvenlik ifadeleri veya iş belgeleri (örneğin, social_security_statement_documents_386267.exe) olarak maskelenebilir.

Saldırganlar, kampanyalar arasında hızlı yeniden dağıtıma izin vererek, Win-buns25td77J ve VM-2022 kopyası gibi ana bilgisayar adları ile tanımlanabilen önceden yapılandırılmış Windows Server 2022 VM’leri dağıtıyor.

Kuruluşlar RMM yazılımını yüksek riskli saldırı vektörleri olarak ele almalıdır. Önerilen önlemler şunları içerir:

- Screenconnect yürütülebilir ürünler için granüler izin listesinin uygulanması ve yetkisiz tıklama kurulumlarının engellenmesi.

- Anormal Screenconnect sunucu adresleri için giden bağlantıların sürekli olarak izlenmesi.

- Kalıcılık artefaktları için planlanan görevleri, başlangıç öğelerini ve PowerShell komut dosyası yürütme günlüklerini denetleme.

- Çalışanları finansal veya yasal belgeler olarak gizlenmiş kimlik avı yemini tanımaları için eğitmek.

Bu kontrolleri entegre ederek, güvenlik ekipleri kötü niyetli RMM etkinliğini daha önce tespit edebilir ve rakiplerin ilk erişim için ScreAncect’ten yararlanma yeteneğini bozabilir.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.