Banana Squad olarak bilinen bir tehdit oyuncusu grubu, yüzlerce truva python dosyası içeren 60’tan fazla kötü amaçlı depolara ev sahipliği yaparak dünya çapında geliştiriciler için bir köşe taşı platformu olan Github’dan sömürüldü.

ReversingLabs Tehdit Araştırma Ekibi tarafından keşfedilen bu kampanya, açık kaynaklı sömürüde daha gizli ve daha sofistike taktiklere doğru bir kaymayı temsil ediyor.

Gelişmiş tedarik zinciri saldırısı geliştiricileri hedefler

NPM ve PYPI gibi depolardaki kötü amaçlı paketlerin hacmi azaldığı bildirilirken, GitHub gibi platformların kurnaz kullanımı, saldırganların şüphesiz geliştiricileri aldatmak için meşru araçlar olarak kötü niyetli kodları maskelendirdiği büyüyen bir eğilimi vurgulamaktadır.

.png

)

İlk olarak Ekim 2023’te CheckMarx tarafından tanımlanan Banana Squad’ın agresif kampanyalar geçmişi var ve başlangıçta Nisan 2023’ten bu yana yüzlerce kötü amaçlı paket kullanıyor ve hafifletmeden önce yaklaşık 75.000 indirme biriktiriyor.

Kasım 2024’te Sans’ın Internet Storm Center’daki araştırmacılar tarafından ortaya çıkarılan son operasyonları, GitHub’ın kullanıcı arayüzünden yararlanan ileri bir kaçırma tekniğini sergiliyor.

Aldatıcı teknikler

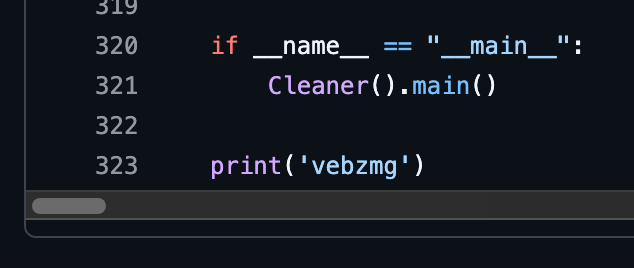

Kötü niyetli arka kapı kodunu uzun, sarılmayan Python komut dosyalarına yerleştirerek, saldırganlar zararlı içeriği görünür ekran alanının ötesine iterek gündelik muayeneye neredeyse tespit edilemez hale getirir.

Bu trojanize depolar genellikle iyi huylu olanları aynı isimlerle taklit ederek tespiti daha da karmaşıklaştırır.

ReversingLabs, bu tür depoları, görünüşte özdeş arşivlerin sürümlerini karşılaştırarak gizli kötü niyetli değişiklikler ortaya çıkaran Spectra ASURE platformu aracılığıyla ağ tehdidi zekası ve diferansiyel analizlerini kullanarak tanımladı.

Kampanya öncelikle Dieserbenni gibi alanlardan yararlanıyor[.]RU ve son zamanlarda 1312 hizmet[.]6 Haziran 2025’te Banana Squad’ın daha önceki çabalarıyla tutarlı bir taktik olan yük URL’lerini barındırmak için tespit edildi.

Kötü niyetli Python dosyaları, niyetlerini gizlemek için Base64, Onaltılık Kodlama ve Fernet şifrelemesi dahil olmak üzere birden fazla gizleme katmanı kullanır.

Genellikle dinamik olarak oluşturulan dizelerin ve aşırı aralığın arkasına gizlenmiş olan bu dosyalar, sahte GitHub hesapları altında barındırıldı ve sadece tek bir depoyu yöneten net bir kırmızı bayrağı kötü niyetli bir niyet bayrağı yönetti.

67 deposunun tamamı geçen hafta sonu GitHub tarafından bildirilmiş ve kaldırılmış olsa da, potansiyel etki ölçeği belirsizliğini korumaktadır ve çok sayıda geliştiricinin yayından kaldırılmadan önce bu depoları klonlaması olasılığı belirsizliğini korumaktadır.

Bu olay, açık kaynaklı platformlardaki arka kapıların artan yaygınlığının altını çizerek, geliştiricileri bilinen iyi sürümlere ve güvenlik ekiplerine karşı depoları tehdit avı için sağlanan göstergelerden yararlanmak için titizlikle doğrulamaya çağırıyor.

Uzlaşma Göstergeleri (IOCS)

| Tip | Gösterge | Detaylar |

|---|---|---|

| İhtisas | Bananasquad[.]ru | Muz ekibine bağlı ilk kötü amaçlı alan |

| İhtisas | Bu[.]ru | Mevcut kampanya yükleri için birincil etki alanı |

| İhtisas | 1312 Servisler[.]ru | 6 Haziran 2025 itibariyle yeni tespit edilen alan |

| URL örneği | Hxxps[://]Bu[.]ru/macte? | Depo adıyla örnek yük URL’si |

| Dosya Hash (SHA256) | EB6C431ECF7E04D8C166B93E0DAE1426001DEF08859AB0CF544EBA072ED8A579 | Kötü niyetli dosya karma örneği |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin