Bazen bir saldırı ağın en sıradan köşesinde gizlenir. ESET araştırmacıları, PlushDaemon olarak bilinen Çin bağlantılı bir tehdit grubunun, yazılım güncellemelerini kendi sunucularına yönlendirmek için sessizce saldırıya uğramış yönlendiriciler kullandığını söylüyor. Keşif, tek bir cihazdaki küçük bir dayanağın nasıl küresel hedeflere giden bir yol haline gelebileceğini gösteriyor.

Her şeyi yeniden yönlendirmek için yapılmış yeni bir implant

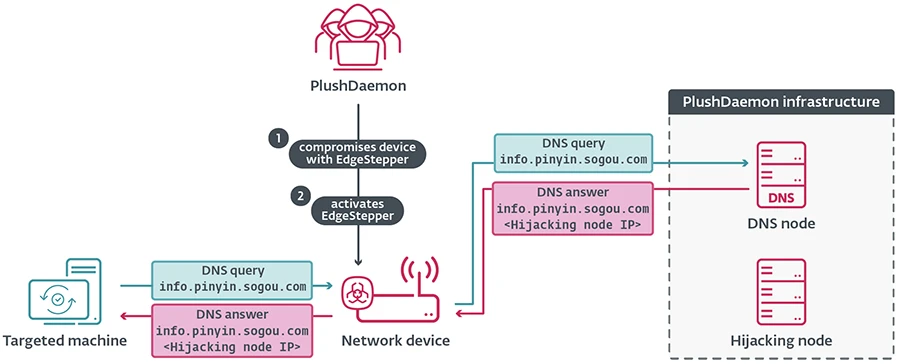

ESET, PlushDaemon’un EdgeStepper adlı bir implant kullandığını buldu. Güvenliği ihlal edilmiş bir ağ cihazında bulunur ve her DNS isteğini grup tarafından kontrol edilen harici bir DNS sunucusuna gönderir. Bu sunucu daha sonra yazılım güncellemelerini ele geçiren başka bir düğümün konumuyla yanıt verir. Amaç, LittleDaemon ve DaemonicLogistics adlı indiricileri kurbanın makinesine göndermek ve ardından SlowStepper adlı bir arka kapı araç setini dağıtmak.

SlowStepper casusluk için kullanılan düzinelerce bileşen içerir. Bu araç seti ile PlushDaemon herhangi bir yerdeki hedeflere ulaşabilir.

Saldırının ilk aşamalarını gösteren çizim (Kaynak: ESET)

Bölgeler ve sektörler genelinde uzun bir hedef listesi

PlushDaemon, Amerika Birleşik Devletleri, Yeni Zelanda, Kamboçya, Hong Kong, Tayvan ve Çin ana karası dahil olmak üzere birçok ülkede aktiftir. Kurbanlar arasında Pekin’deki bir üniversite, Tayvan’daki bir elektronik üreticisi, bir otomotiv sektörü şirketi ve bir Japon imalat firmasının bir şubesi yer alıyor. Saldırı modeli üniversitelerin yanı sıra endüstriyel ve ticari ortamlara da ilgi gösteriyor.

ESET, grubun web sunucusu kusurlarından yararlanma geçmişine sahip olduğunu söylüyor. Aynı zamanda bir tedarik zinciri saldırısı da gerçekleştirdi. Yeni araştırma, hedeflerine ulaşmak için mevcut her yolu kullanmaya istekli bir grubun daha geniş bir resmine uyuyor.

Saldırganlar nasıl içeri giriyor?

İncelenen vakalarda, PlushDaemon ilk olarak hedefin kullanabileceği bir ağ cihazına erişim sağladı. Araştırmacılar bunun yazılımdaki güvenlik açıklarından veya zayıf idari kimlik bilgilerinden kaynaklandığına inanıyor. Saldırganlar cihazı kontrol ettikten sonra EdgeStepper’ı ve bazen başka araçları kullandılar.

ESET araştırmacısı Facundo Muñoz, “EdgeStepper, DNS sorgularını, DNS sorgu mesajındaki etki alanının yazılım güncellemeleriyle ilgili olup olmadığını doğrulayan kötü amaçlı bir DNS düğümüne yönlendirmeye başlıyor ve eğer öyleyse, ele geçirilen düğümün IP adresiyle yanıt veriyor. Alternatif olarak, bazı sunucuların hem DNS düğümü hem de ele geçiren düğüm olduğunu da gözlemledik; bu durumlarda, DNS düğümü, DNS sorgularına kendi IP adresiyle yanıt verir” diyor. “Birkaç popüler Çin yazılım ürününün güncellemeleri, EdgeStepper aracılığıyla PlushDaemon tarafından ele geçirildi” diye ekliyor.

Saldırganlar, güvenilir güncelleme sunucularına yönelik trafiği yönlendirerek, alarm vermeden kendi yüklerini kurmanın bir yöntemini kazanır.