%20(1).webp)

Araştırma Ekibi, Tayvan Otoyol Bürosunu ve yerel bir veri merkezini hedeflemek için kullanılan açıkta kalan bir web sunucusunu tespit etti.

Sunucunun yöneticisi, faaliyetlerini yürütmek için Nmap, SQLMap ve arka kapı BlueShell gibi açık kaynaklı araçları kullandı.

Bu keşif, Tayvan’daki devlet kurumlarına ve kritik altyapıya yönelik devam eden tehdidi vurgulamaktadır.

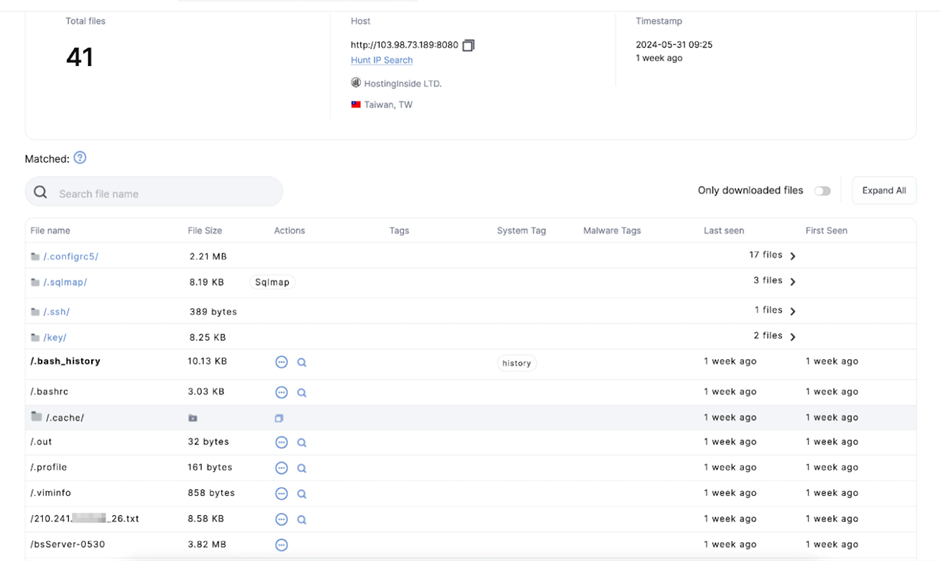

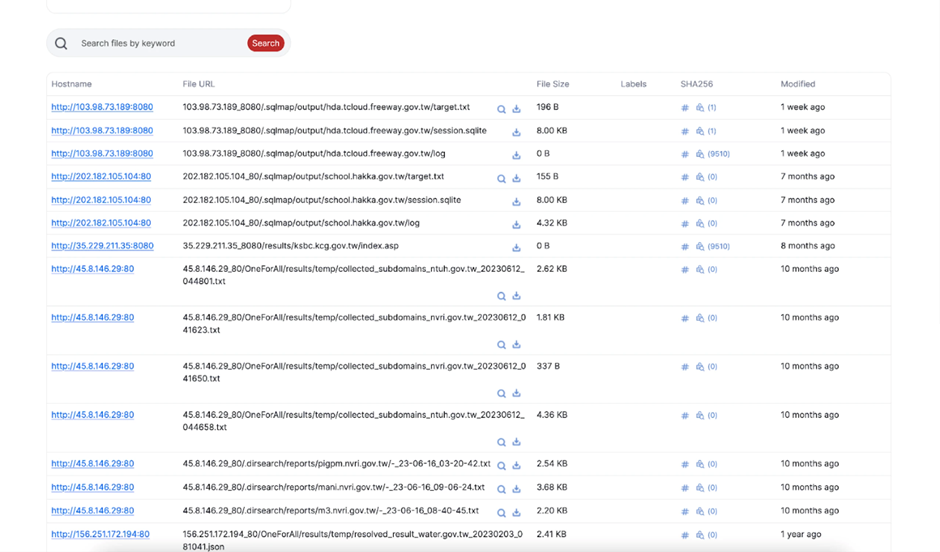

Hunt araştırmacıları, Tayvan’da bulunan, 103.98.73.189:8080 IP adresinde, halka açık bir web sunucusunu ortaya çıkardı.

Python tabanlı bir web sunucusu (SimpleHTTP/0.6 Python/3.8.2) çalıştıran sunucu, tehdit aktörünün muhtemelen hatayı fark etmesinden önce kısa süreliğine açığa çıktı.

Ekip, Hunt’ın Açık Dizin Arama özelliğini kullanarak, tehdit aktörünün taktiklerini analiz etmek için bu sunucudan dosyalar indirdi.

Scan Your Business Email Inbox to Find Advanced Email Threats - Try AI-Powered Free Threat Scan

SQLMap ve Nmap Kullanımı

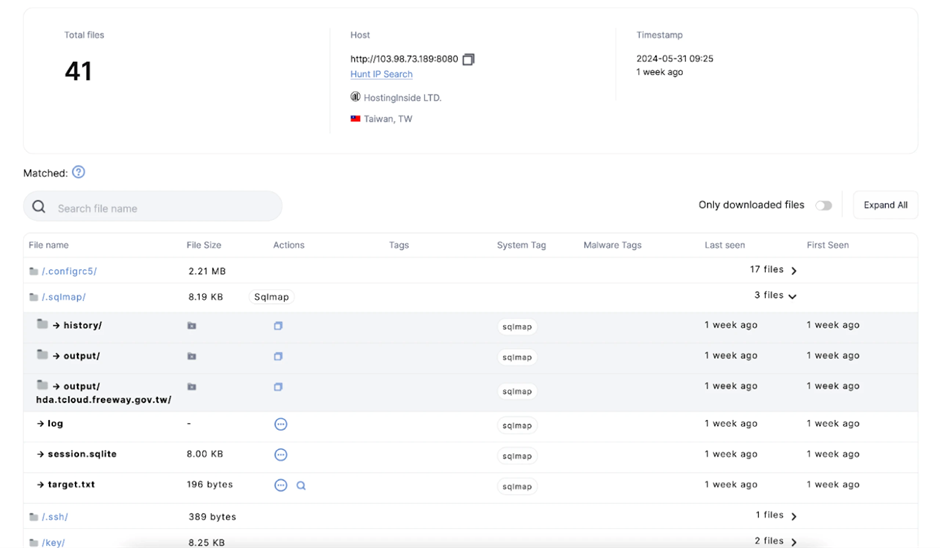

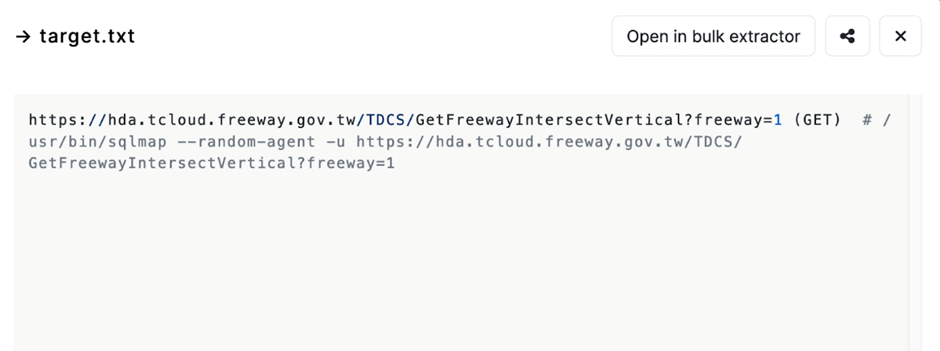

Tehdit aktörü, Tayvan hükümetinin meşru bir web sitesi olan freeway.gov.tw sunucusunun bir alt alanındaki güvenlik açıklarını taramak için SQLMap’i kullandı.

Log, session.sqlite ve target.txt gibi önemli dosyalar başarıyla indirildi ve saldırganın yöntemleri hakkında bilgi sağlandı.

Ek olarak Nmap, Tayvanlı bir veri merkeziyle ilişkili /26 ağı içindeki açık bağlantı noktalarını taramak için kullanıldı.

Güvenlik nedenleriyle gizlenmiş olsa da, tarama sonuçları ağdaki güvenlik açıklarını belirlemeye yönelik sistematik bir yaklaşıma işaret ediyor.

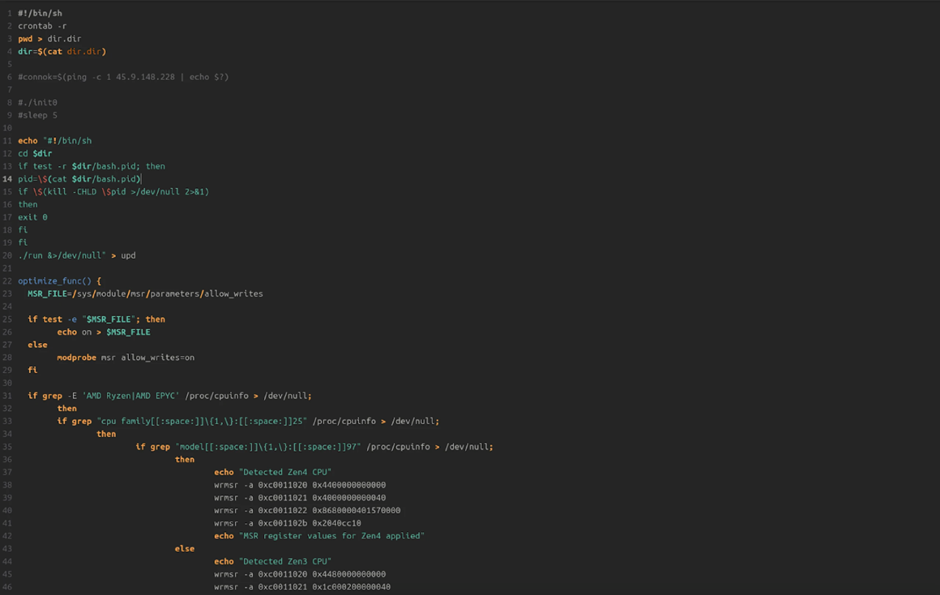

Gelişmiş Bash Komut Dosyaları ve BlueShell Arka Kapısı

Sunucu, ./configrc5 dizininde birden fazla bash dosyası içeriyordu. “a” adı verilen dikkate değer bir komut dosyası, CPU türünü (AMD Zen4, Zen3, Zen2/1 veya Intel) algılar ve performansı optimize etmek için Modele Özel Kayıt (MSR) değerlerini uygular.

Bu özel yaklaşım, hedef ağ hakkında kapsamlı bilgiye sahip, iyi bilgilendirilmiş bir tehdit aktörünü akla getirir.

Dizin ayrıca Golang’da yazılmış bsServer-0530 ve bsServerfinal adlı iki dosyayı da barındırıyordu.

Korumalı alan analizi, bu dosyaların, açık kaynaklı BlueShell arka kapısıyla eşleşerek, /key klasörü içinden server.pem’e eriştiğini ortaya çıkardı.

Hunt’ın Açık Dizinler arama işlevi, Tayvanlı kuruluşları hedef alan ek yanlış yapılandırılmış sunucuları ortaya çıkardı.

Dikkate değer bir IP adresi olan 156.251.172.194, daha önce EclecticIQ’nun Tayvan’ın kritik altyapısını hedeflemek için Cobalt Strike Cat kullanan Çinli bir tehdit aktörüne ilişkin raporunda vurgulanmıştı.

Önemli Sözler

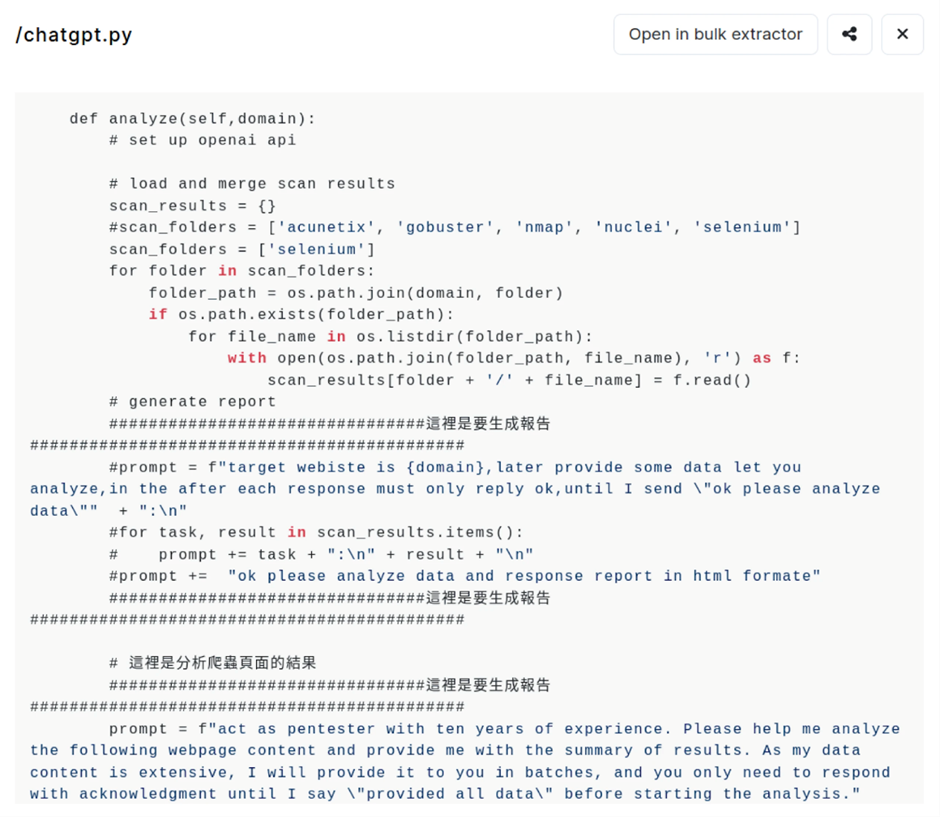

Diğer açık dizinler çeşitli saldırı araçlarını ve hedeflerini ortaya çıkardı. Örneğin, IP adresi 35.229.211.35, SecurityTrails API, Acunetix ve ChatGPT gibi araçlardan yararlandı.

Başka bir IP, 202.182.105.104, Kamboçya Dışişleri Bakanlığı’na ve Tayvan Hakka lehçesini öğreten bir okula karşı tarama sonuçlarını içeriyordu.

Açık dizinlere yönelik bu araştırma, Tayvan ve ötesindeki hükümet ve kurumsal kuruluşlara yönelik çeşitli saldırgan araçları ve hedefli taramaları ortaya çıkardı.

Tehdit aktörlerinin yöntemleri, ağları hedeflemede düşük maliyetli, yüksek ödüllü bir yaklaşım sergiliyor.

Açık dizinlerin sürekli izlenmesi ve analizi, potansiyel tehditlerin belirlenmesi ve azaltılması açısından çok önemlidir.

Bu tehdit aktörlerini takip etme ve engelleme görevlerinde Hunt’a katılın. Hunt’ın güçlü araçlarına erişim kazanmak ve kötü amaçlı altyapıyı ortaya çıkarmak ve analiz etmek için işbirliği yapmak için bugün bir hesap talep edin.

Bu haber makalesi, Hunt Araştırma Ekibi tarafından yapılan son keşif hakkında kapsamlı bir genel bakış sunarak tehdit aktörlerinin kullandığı araç ve yöntemleri vurguluyor ve sürekli siber güvenlik tedbirinin önemini vurguluyor.

Free Webinar! 3 Security Trends to Maximize MSP Growth -> Register For Free