İran İslam Devrim Muhafızları adına casusluk operasyonları yürüten siber saldırganlar, saldırıları araştıran tehdit istihbarat grubuna bağlı olarak çeşitli isimlerle biliniyor: Magic Hound, APT35, Charming Kitten, Cobalt Illusion, TA453 ve Phosphorus.

Karışıma bir tane daha ekleyin: Mint Sandstorm.

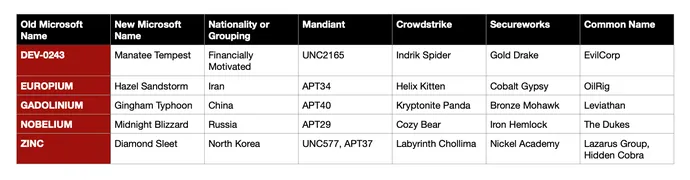

Geçen hafta Microsoft, tehdit grupları için adlandırma kuralını değiştirerek, ACTINIUM gibi atomik elementlerden türetilen tamamı büyük isimlerden vazgeçti ve Rusya ile ilgili grup olan Aqua Blizzard gibi fırtına terminolojisine dayalı iki isimli bir şema benimsedi. eskiden ACTINIUM olarak biliniyordu. Şirket, saldırı grubunun sponsorunun – örneğin Rusya için Blizzard, Çin için Typhoon ve finansal olarak motive olmuş aktörler için Tempest – ilgisini belirtmek için yeni kuralı benimsedi – CrowdStrike ve Secureworks’ün tehdit için isimlerini oluşturmasıyla hemen hemen aynı şekilde. gruplar.

Microsoft’ta tehdit istihbaratı stratejisi direktörü Sherrod DeGrippo, bu tür takma adların müşterilere ve müşterilere belirli tehditlerin ve saldırıların arkasındaki düşmanları hatırlamanın kolay bir yolunu vermenin bir yolu olduğunu söylüyor.

“Onlara buna cevap veren ve referans hafızalarına kazınan bir şey vererek, daha derin analizlere ve araştırmalara daha hızlı atlayabilirler” diyor. “Müşterilerimizi etkili bir şekilde korumak ve bilgilendirmek istiyoruz; bu, bu yeteneği geliştirmeye ve bunu güvenlik uygulayıcıları ve diğer tehdit istihbaratı analistleri için daha anlaşılır hale getirmeye yönelik bir adım.”

Ne yazık ki, başka bir adlandırma kuralına sahip olmak, tehdit grupları için etiketlerin çoğalmasına da katkıda bulunuyor; bu, tehdit atıfının zaten bulanık olan sularını – bir dereceye kadar – bulandıran bir fazlalık. Microsoft’un PHOSPHORUS olarak adlandırdığı İranlı grup için en az sekiz isim ve Cozy Bear olarak bilinen Rus grubu için iki eski Microsoft adı olan YTTRIUM ve NOBELIUM ve şimdi yeni Microsoft adı Midnight Blizzard da dahil olmak üzere 15 isim var. Kar amacı gütmeyen bir devlet araştırma kuruluşu olan MITRE tarafından sağlanan ATT&CK veritabanı.

MITRE’de ATT&CK lideri Adam Pennington, birçok insanın hangi isimlerin hangi gruplara uygulandığı konusunda kafasının karıştığını söylüyor.

“Orada tonlarca farklı isim var, çünkü bu alana girmiş pek çok şirket var… Her birinin farklı bir zeka resmi var.”

Rahat Bir Ayı Olmadığında

1990’larda ve 2000’lerin başında güvenlik firmaları, adlarının belirli bir tehdidi ilk yakalayanların kendilerinin olduğunun bir göstergesi olarak kalıcı olmasını umarak bilgisayar virüsleri için genellikle kendi adlarını icat ettiler. Yine de diğerleri genellikle belirli bir tehdide farklı bir ad verdiler – bu nedenle Conficker, Downup ve Kido’ya da yanıt verirken, Blaster solucanı da MSBlast ve Lovesan tarafından kullanıldı.

Microsoft’tan DeGrippo, bu isimler aynı tehditler için takma adlar olsa da, tehdit gruplarının atıflarının farklı olduğunu, kısmen sanat ve kısmen bilim olduğunu söylüyor.

“Her satıcı, farklı güven düzeyleriyle aktör niteliğini atamak için farklı veriler kullanır” diyor. “Her satıcı, bir tehdidin bu analizine farklı bir şekilde yaklaştığından, genellikle ilişkilendirme konusunda anlaşamıyorlar veya yalnızca kısmi örtüşmeler buluyorlar, bu da her birinin kendi benzersiz görüşlerini açıklamak için kendi benzersiz adlarını oluşturmasını gerektiriyor.”

En az 2008’den beri faaliyet gösteren, Rusya Federasyonu Dış İstihbarat Servisi (SVR) adına hareket eden bir grup siber operatör olan kötü şöhretli Cozy Bear’ı ele alalım. Kongre ve SolarWinds’ten ödün vermeyi içeren tedarik zinciri saldırısını gerçekleştirirken. Cozy Bear, CrowdStrike’ın gruba verdiği isimdir, ancak hem Mandiant hem de Microsoft, grup için iki isme sahipti: Mandiant için UNC2452 ve APT29 ve Microsoft için NOBELIUM ve YTTRIUM – analizdeki farklılıkların farklı sonuçlara yol açabileceğini vurguluyor.

MITRE’den Pennington, ek olarak, birçok ulus-devlet aktörüyle siber operasyon grupları arasında çok fazla karşılıklı etkileşim olduğunu, bu nedenle satıcıların saldırganlara ilişkin resimlerinin farklılaşmasının doğal olduğunu söylüyor.

“Kuzey Kore ve İran gibi ülkelere girdiğinizde, genellikle farklı şirketler arasında, gruplar arasındaki çizgileri nerede çizdikleri ve kaç farklı şeyi tek bir varlıkta bir araya getirdikleri konusunda epeyce anlaşmazlık oluyor” diyor. “Dolayısıyla, şirketlerin sahip oldukları istihbarata ve baktıkları tehdit grubunun bölümlerine bağlı olarak bazı somut farklılıklar var.”

Düşman Problemi Biraz Problemdir

Tehdit istihbaratı satıcıları ve olay müdahale firmaları, “Kötü amaçlı yazılım sorununuz yok, düşman sorununuz var” demeyi sever. Firmaların yüzlerce tehdit grubunu takip etmesiyle, isimlerin çokluğu şirketlerin onlara kimin saldırdığını belirlemesini zorlaştırabilir.

CrowdStrike, tehdit istihbaratı analistlerinin yetersiz ilişkilendirmenin çabalarını baltalayabileceğinin farkında olduğunu ve bu nedenle ilişkilendirmenin doğru olduğundan ve saldırının yeni bir grup aktöre atanmasının dikkatle yapıldığından emin olmak için adımlar attığını belirtti. başlık.

Şirket, “Yalnızca bir dizi katı analitik adımdan sonra bir oyuncuya bir isim verilecek ve CrowdStrike’ın isimli düşmanlar listesine eklenecek” dedi.

Bununla birlikte, isimlerin ötesine bakıldığında, atıfın önemli faydaları vardır. APT28, Fancy Bear veya Forest Blizzard adlı bir grubun siyasi ve devlet kurumlarını hedef aldığını bilmek, şirketlerin ve kuruluşların hedef alınıp alınamayacaklarını belirlemelerine yardımcı olabilir. Ek olarak, bir grubun uyguladığı taktik yelpazesini not ederek, bir şirket grubu tanımladıktan sonra bu çabaları arayabilir ve bunlara karşı önlem alabilir.

Satıcılar aynı tehdit grubu için aynı adı kullanabilecek mi? Belki de değil, diyor Microsoft’tan DeGrippo.

“Bu, dürüst olmak gerekirse, asla tamamen çözülemeyecek bir şey” diyor. “Tehdit ortamı çok hızlı hareket ediyor ve ilişkilendirmeyi etkinliklerle hızlı bir şekilde ilişkilendirebilmemiz gerekiyor. Büyük bir sektörde birçok satıcıyla veri paylaşımına ve fikir birliğine bağlı olmak, bir güvenlik şirketinin ilişkilendirme yeteneğini yavaşlatarak tehdit korumasında bir boşluğa neden olabilir. .”