Daha önce Google reklamlarındaki marka taklitçiliği sorunuyla ilgili bir rapor yayınlamıştık: Popüler anahtar kelimeleri arayan kullanıcılara, resmi bir satıcıdan geliyormuş gibi görünen kötü amaçlı reklamlar gösteriliyor.

Bu durum, masum kurbanları kötü amaçlı yazılımları indirmeye veya verilerini kimlik avı sitelerine kaptırmaya yönlendirmekle kalmıyor, aynı zamanda markalara ve dolayısıyla Google Arama’ya olan güveni de aşındırıyor.

Bugün, marka kötüye kullanımının bir başka örneğini daha gösteriyoruz, ancak bu seferki Google’ın kendisini hedef alıyor. Geçtiğimiz birkaç gün içinde popüler Google Authenticator’ı (çok faktörlü kimlik doğrulama programı) bir Google araması aracılığıyla indirmeye çalıştıysanız, bilgisayarınıza istemeden kötü amaçlı yazılım yüklemiş olabilirsiniz.

Benzer bir dağıtım sitesi ve aynı yük daha önce sandbox üreticisi AnyRun tarafından bildirilmişti. Bu blog yazısında, killchain’in tepesindeki eksik parçayı, yani kullanıcıları bir sahte web sitesini ziyaret etmeye kandıran Google reklamını ortaya çıkaracağız.

Güven ama ‘doğrulanmış’ mı?

Marka kimliğine bürünmeyle ilgili temel sorun, resmi kaynaklardan geliyormuş gibi görünen reklamlardan ve reklamverenlerin kimliklerinin Google tarafından doğrulanmasından kaynaklanır. Bu, Authenticator için bu reklamda durum böyleydi:

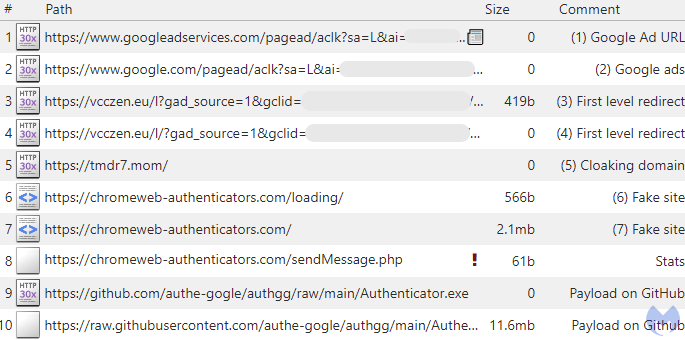

Gerçek şu ki Larry Marr’ın Google ile hiçbir ilgisi yok ve büyük ihtimalle sahte bir hesap. Web trafiğini izleyerek reklama tıkladığınızda ne olduğunu takip edebiliriz. Authenticator için sahte bir siteye ulaşmadan önce saldırgan tarafından kontrol edilen aracı etki alanları aracılığıyla bir dizi yönlendirme görüyoruz.

Sahte site, Github’da barındırılan imzalı veri yüküne yol açıyor

Sahte site chromeweb-kimlik doğrulayıcıları[.]com NICENIC INTERNATIONAL GROUP CO., LIMITED aracılığıyla, ilanın gözlemlendiği gün aynı gün tescil edildi.

Sitenin kaynak koduna baktığımızda, indirme işleminden sorumlu kodu görebiliriz. Kimlik doğrulayıcı.exe GitHub’dan. Yazarın Rusça yorumlarına dikkat edin:

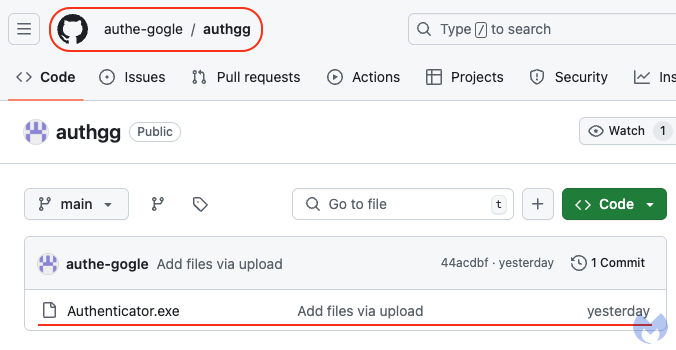

Dosyanın GitHub’da barındırılması, tehdit aktörünün geleneksel yollarla engellenmesi muhtemel olmayan güvenilir bir bulut kaynağı kullanmasına olanak tanır. GitHub fiili yazılım deposu olsa da, üzerinde barındırılan tüm uygulamalar veya betikler meşru değildir. Aslında, herkes bir hesap oluşturabilir ve dosya yükleyebilir, tehdit aktörünün kullanıcı adı altında yaptığı tam olarak budur authe-gogleyaratarak yetki kötü amaçlı yazılımı içeren depo Kimlik doğrulayıcı.exe:

Dosyanın kendisine baktığımızda, “ tarafından dijital olarak imzalandığını görebiliriz.Songyuan Meiying Elektronik Ürünleri Ltd. Şti.” tam bir gün önce ve yazım sırasında imza hala geçerliydi:

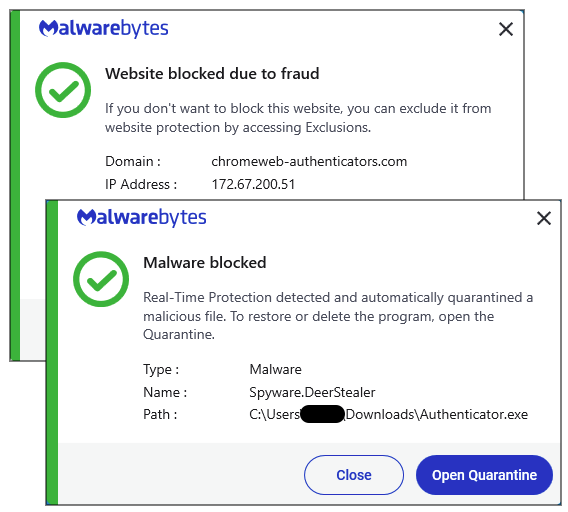

DeerStealer adlı kötü amaçlı yazılım, saldırgan tarafından kontrol edilen bir web sitesi aracılığıyla kişisel verilerinizi ele geçirip dışarı aktaran bir tür hırsızdır. vanilya[.]eğlence.

Çözüm

Tehdit aktörleri, kullanıcıları kimlik avı ve kötü amaçlı yazılım sitelerini ziyaret etmeye kandırmanın bir yolu olarak Google reklamlarını kötüye kullanıyor. Bu saldırıların tüm öncülü sosyal mühendisliğe dayandığından, gerçek reklamverenleri sahte olanlardan doğru şekilde ayırt etmek kesinlikle kritik öneme sahiptir.

Bu durumda gördüğümüz gibi, bilinmeyen bir kişi Google’ı taklit etmeyi ve markalı bir Google ürünü gibi görünen kötü amaçlı yazılımları başarılı bir şekilde dağıtmayı başarmış.

Google Authenticator’ın iyi bilinen ve güvenilir bir çok faktörlü kimlik doğrulama aracı olduğunu ve potansiyel kurbanların güvenlik duruşlarını iyileştirmeye çalışırken tehlikeye atılmalarında bir ironi olduğunu belirtmeliyiz. Herhangi bir yazılımı indirmek için reklamlara tıklamaktan kaçınmanızı ve bunun yerine doğrudan resmi depoları ziyaret etmenizi öneririz.

Malwarebytes sahte Authenticator web sitesine erişimi engelliyor ve yükü Spyware.DeerStealer olarak tespit ediyoruz.

Uzlaşma Göstergeleri

Kötü amaçlı alan adları

vcczen[.]eu

tmdr7[.]mom

chromeweb-authenticators[.]com

Yük (hırsız)

5d1e3b113e15fc5fd4a08f41e553b8fd0eaace74b6dc034e0f6237c5e10aa737

C2

vaniloin[.]fun