Saldırganlar, DLL’leri dağıtmak için VBA makroları içeren kötü amaçlı Excel dosyaları kullanıyor ve sonuçta, antivirüs yazılımı tarafından algılanmayı önlemek için gizleme kullanan ve belirli süreçleri hedefleyen, güvenliği ihlal edilmiş Windows makinelerine Cobalt Strike’ı yüklüyor.

Saldırıların Ukrayna sistemlerini hedef aldığı ve jeopolitik temaları yem olarak kullandığı görülüyor; bu da özellikle gerilim zamanlarında giderek daha karmaşık ve sıklaşan saldırı eğilimini vurguluyor.

.webp)

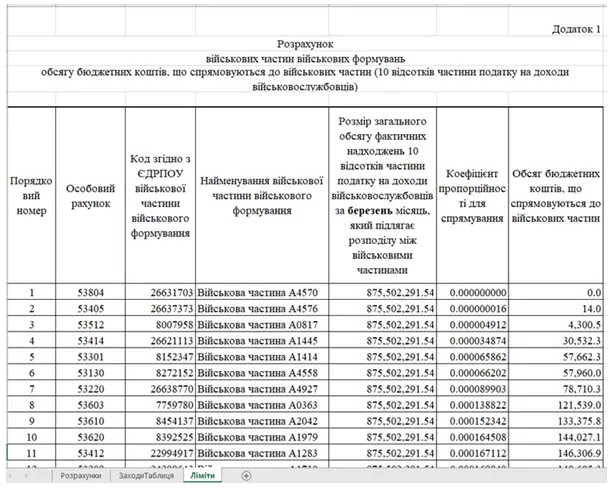

Kötü amaçlı bir Excel belgesi, devre dışı bırakılmış makrolardan yararlanarak Ukraynalı kullanıcıları hedef alıyor; burada belge, kullanıcıları makroları etkinleştirmeye teşvik eden sahte bir güvenlik uyarısı görüntülüyor ve bu da sözde askeri bütçe hesaplama tablosunun kilidini açıyor. Etkinleştirildiğinde, VBA makrosu HEX kodlu bir DLL indiricisini dağıtır.

With ANYRUN You can Analyze any URL, Files & Email for Malicious Activity : Start your Analysis

Makro, indiricinin kodunu çözer, onu gizli bir klasöre kaydeder ve indirilen DLL’yi yürütmek için regsvr32’yi kullanan bir kısayol oluşturur. Bu kısayol, dize algılamayı atlamayı ve tehlikeye atılan sistemde kötü amaçlı işlevsellik oluşturmayı amaçlamaktadır.

.webp)

ConfuserEx tarafından gizlenen kötü amaçlı yazılım indiricisi, öncelikle analiz araçları veya antivirüs yazılımıyla ilişkili çalışan işlemleri kontrol eder ve herhangi bir şey bulunursa kendini sonlandırır.

Daha sonra coğrafi kısıtlamalı bir URL’den bir sonraki aşama yükünü alır ve cihaz Ukrayna’daysa yükü (bir SVG dosyası) indirir, XOR kullanarak sabit kodlanmış bir anahtarla kodunu çözer ve TEMP klasörüne kaydeder.

Kodu çözülmüş veriyi (a.NET DLL) rundll32.exe kullanarak çalıştırır ve tespit edilmesini önlemek için onu siler.

DLL, RC4’ü kullanarak başka bir veri yükünün şifresini çözer ve onu belirli bir konuma yazar. Ayrıca kalıcılığı sağlamak için bir kayıt defteri anahtarı ekler ve yeni yazılan dosyayı başlatır.

.webp)

Kötü amaçlı etkinliklere yönelik temel bir bileşen olan ResetEngine.dll, sanal alan algılamasını atlamak için NtDelayExecution’ı kullanır, işlemleri arar, hata ayıklamayı önlemek için ana işlemleri sonlandırmaya çalışır ve ardından bir AES algoritması kullanarak son yükün şifresini çözer.

Son olarak ResetEngine.dll, şifresi çözülmüş veriyi kendi içine enjekte eder ve GetCurrentProcessId, OpenProcess, VirtualAllocEx, WriteProcessMemory, CreateRemoteThread ve WaitForSingleObject dahil olmak üzere Cobalt Strike kötü amaçlı yazılımını yürütmek için çeşitli Windows API’lerinden yararlanır.

.webp)

Fortinet’teki kötü amaçlı yazılım araştırmacıları, Ukrayna’yı hedef alan çok aşamalı bir saldırı kampanyası keşfetti.

Saldırı, kötü amaçlı yükleri indirmek için kodlanmış yapılandırma dizelerine sahip VBA makrolarından yararlanıyor ve yapılandırma XOR kodlu ve Cobalt Strike C2 sunucu URL’lerini içeriyor.

Saldırganlar, tespitten kaçınmak için konum tabanlı kontroller kullanıyor ve yürütmeyi geciktiren ve korumalı alan oluşturma ve hata ayıklamayı önlemek için ana işlemleri sonlandıran bir DLL enjektörü dağıtıyor; bu da daha fazla risk için Cobalt Strike işaretçilerinin konuşlandırılmasına yol açıyor.

Looking for Full Data Breach Protection? Try Cynet's All-in-One Cybersecurity Platform for MSPs: Try Free Demo