Uzaktan İzleme ve Yönetim (RMM) araçları BT ekipleri için bir go-to, ancak aynı güç onları favori bir hile saldırganlarının kollarını da yapar.

2025’in ilk yarısında, Any.Run analistleri Etkileşimli kum havuzunda binlerce gerçek dünya kötü amaçlı yazılım patlamasını gözden geçirdi ve net bir eğilim gördü: RMM ile ilgili çoğu müdahalede beş araç dahil edildi.

Saldırganlar tarafından en çok sömürülen beş RMM araçına ve ekibinizin daha ciddi bir şeye dönüşmeden önce bu etkinliği nasıl daha hızlı tespit edebileceğini daha yakından inceleyelim.

Bir SOC’de çalışıyorsanız veya olay tepkisinde çalışırsanız, bu dikkate değer bir desendir.

Verilerin anlık görüntüsü

.webp)

Bu arıza, 2025’in ilk yarısında şüpheli ve kötü niyetli sanal alan oturumlarında gözlemlenen her RMM aracının frekansını yansıtır.

Sayılar, araç kullanım desenlerini gerçek zamanlı olarak izleyen RUN’un dahili etiketleme sistemi.

Saldırgan etkinliğinde hangi platformların göze çarptığını ve gerçek kötü amaçlı yazılım araştırmalarında ne sıklıkta göründüklerini görmenin hızlı bir yoludur.

1. ScreAnconnect: 3.829 Sandbox Oturumları

Screenconnect (Şimdi ConnectWise Control olarak markalı) BT ekipleri ve MSP’ler tarafından kullanılan meşru bir uzaktan destek ve masaüstü erişim aracıdır.

Ne yazık ki, güçlü uzaktan kumanda özellikleri, tehlikeye atılan makinelere sessizce erişmek ve yönetmek isteyen tehdit aktörleri için kolay bir seçim haline getiriyor.

Aşağıdaki sanal alan oturumunda, Screenconnect’in bir Zoom toplantı bağlantısını taklit eden bir kimlik avı kampanyasında nasıl kullanıldığını açıkça görebiliriz:

Sandbox Oturumunu Görüntüle

Bunun gibi tehditleri yakalamanın en hızlı yolu, herhangi biri gibi etkileşimli kum havuzlarıdır.

Oturumun sağ üst panelinde, platform etkinliği derhal kötü niyetli olarak işaretleyerek “screenconnect”, “rmm-tool” ve “uzak” gibi net davranış etiketleri atar.

Process Tree, kötü amaçlı yürütülebilir dosyayı (screenconnect.windowsclient.exe) vurgular ve komut satırı, yara algılamaları ve daha fazlası gibi zengin bağlam sağlar, zamanınızı ve tahmininizi kurtarır.

Araştırma süresini kesin, uyarı yorgunluğunu azaltın ve herhangi biriyle daha hızlı gizli tehditleri yakalayın.

Bu gerçek zamanlı görünürlük, günlükleri kazmak veya statik tespite güvenmek yerine, saldırganlar meşru araçlar kullansa bile ekiplerin kötüye kullanımı erken görmesine yardımcı olur.

2. Ultravnc: 2.117 Sandbox Oturumları

Ultravnc BT tarafından sıklıkla başka bir bilgisayarı bir ağ üzerinden görüntülemek ve kontrol etmek için kullanılan açık kaynaklı bir uzak masaüstü aracıdır. Hafif, ücretsiz ve yapılandırılması kolaydır.

Aşağıdaki sanal alan oturumunda, Ultravnc bir ajan Tesla kampanyasının bir parçası olarak kullanılır.

Sandbox Oturumunu Görüntüle

.webp)

RUN’un etkileşimli sanalbox, oturumu kötü niyetli olarak etiketleyerek ve “Ultravnc”, “RMM-Tool” ve “Stealer” ile etiketleyerek davranışı hemen işaretler.

Proses ağacı, regasm.exe’nin şüpheli davranışlarla nasıl başlatıldığını ve kimlik bilgisi hırsızlığı da dahil olmak üzere Ajan Tesla etkinliğine bağlı olduğunu ortaya koyuyor.

Gerçek zamanlı algılama, ayrıntılı göstergeler ve görselleştirilmiş yürütme akışı ile herhangi bir.Run, analistlerin her adımı manuel olarak tersine tersine çevirmek zorunda kalmadan noktaları hızlı bir şekilde bağlamasına yardımcı olur.

3. Netsupport: 746 Sandbox Oturumları

Netsupport Manager kurumsal ve eğitim ortamlarında sıklıkla kullanılan meşru bir uzaktan erişim aracıdır. Ancak alışılmadık yerlerden ve kullanıcı izni olmadan konuşlandırıldığında, bu kırmızı bir bayrak.

Saldırganlar, ekran görüntüleme, dosya aktarımı ve komut yürütme için yerleşik yetenekleri sayesinde genellikle gizli bir uzaktan erişim Truva atı (sıçan) olarak kullanırlar.

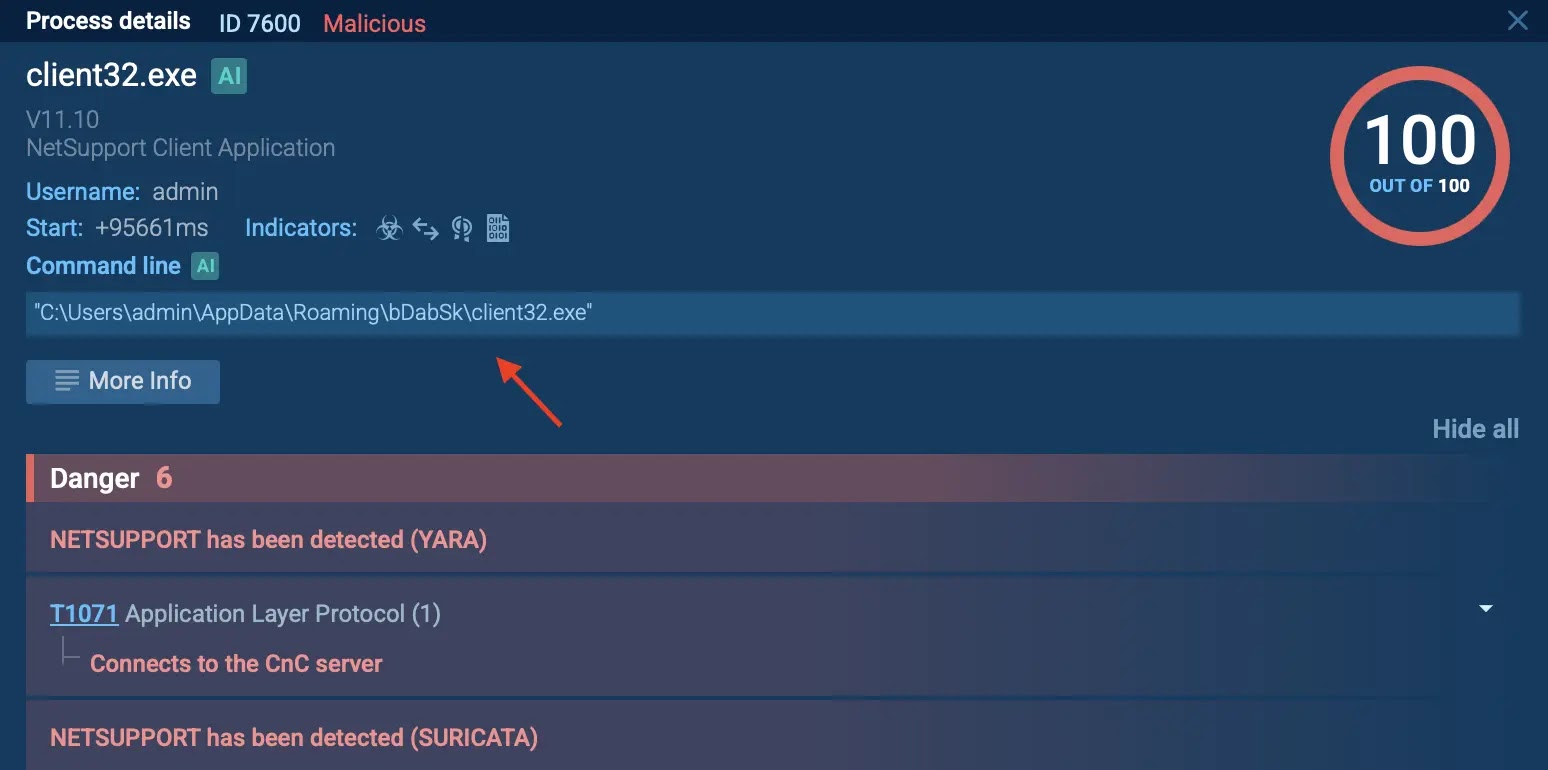

Aşağıdaki sanal alan oturumunda, saldırı istemcinin yürütülmesini tetikleyen gizlenmiş PowerShell kodu içeren bir metin dosyasıyla başlar32.exe; Bir Netsupport ikili kullanıcının dolaşım profiline düştü:

Sandbox Oturumunu Görüntüle

The process tree shows client32.exe running from:

C:\Users\admin\AppData\Roaming\bDabSk\client32.exe. This is a typical location used by malware to avoid detection.

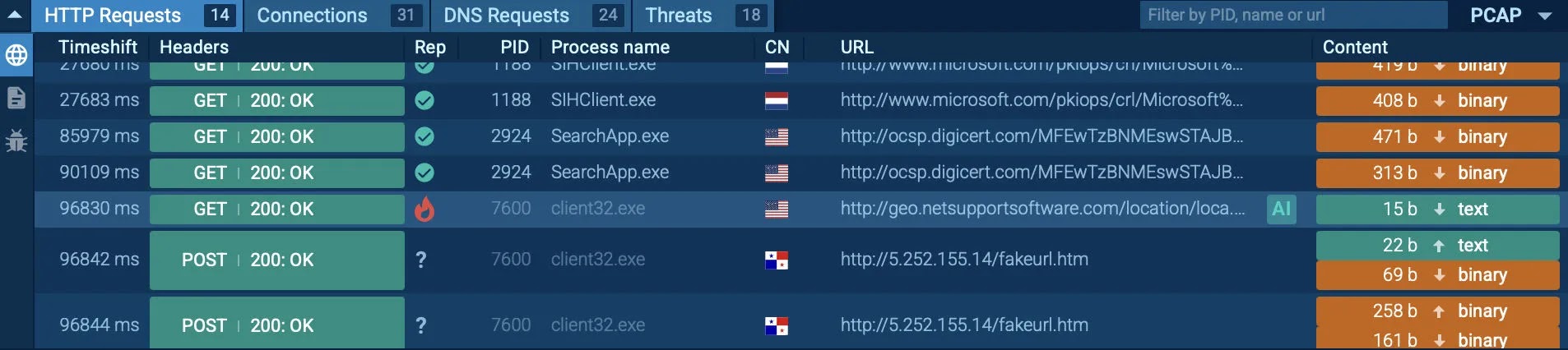

Aşağıda, HTTP istek bölümünde, komut ve kontrol için NetSupport kullanımını doğrulayan şüpheli etki alanı geo.netsupportsoftware.com ile bir bağlantı görebiliriz.

Sahte bir C2 sunucusuna giden trafik sonrası ile birleştiğinde, bu davranış analistlerin noktaları hızlı ve güvenle bağlamasına yardımcı olur.

.webp)

4. PDQ Connect: 230 Sandbox Seansları

PDQ Connect BT ekiplerinin, etki alanı erişimine ihtiyaç duymadan yazılım dağıtmasına, komut dosyalarını çalıştırmasına ve uç noktaları uzaktan yönetmesine olanak tanıyan bir sistem yönetim aracıdır.

Kimlik avı ve ilk erişim kampanyalarında istismar için bir hedeftir.

Aşağıdaki kum havuzu oturumunda, saldırı sahte bir hükümet doğrulama sayfasıyla başlar; Kurbanı kötü niyetli bir yük indirmeye çekmeye çalışan bir kimlik avı sitesi:

Sandbox Oturumunu Görüntüle

.webp)

Kimlik avı sayfası yüklendikten kısa bir süre sonra, ağ akışında gösterildiği gibi PDQ-Connect-Agaent.exe’den 443 bağlantı noktasında uzak bir IP adresine (162.159.141.50) şüpheli bir bağlantı görüyoruz.

Yürütülebilir ürün, gizli bir kurulum ve komut kanalına işaret ederek, PDQ-Connect-upDater.exe’nin eşlik eden bir güncelleyici işlemi ile birlikte görünür.

.webp)

Bu tür bir kurulum statik veya kural tabanlı sistemlerde radarın altına kolayca uçabilir.

Ancak RUN’un etkileşimli sanal alanını saniyeler içinde ortaya koyuyor, giden isteği yapan ve analistlere sahte captcha’dan canlı ağ etkinliğine kadar olanların tam resmini veren süreci vurguluyor.

5. Atera: 171 Sandbox Seansları

Atera, BT profesyonellerinin sistemleri uzaktan yönetmesi, bakımını otomatikleştirmesi ve performansını izlemesi için tasarlanmış bir Uzaktan İzleme ve Yönetim (RMM) platformudur.

Diğer meşru araçlar gibi, genellikle alarmları tetiklemeden, saldırganlar tarafından kalıcılık ve kontrol için sessizce kurulabilir ve kötüye kullanılabilir.

Aşağıdaki sanal alan oturumunda, Ateraagent.exe dosyası varsayılan dizininden çalışır, ancak sistem hizmeti yürütme, dosya üzerine yazma ve şüpheli işlem davranışı ile ilgili birden fazla uyarıyı tetikler:

Sandbox Oturumunu Görüntüle

RUN’un algılama motoru kötü niyetli bir karar veriyor.

İşlem, yürütülebilir içeriğin üzerine düşer veya üzerine yazar ve kendisini bir Windows hizmeti olarak kaydettirmek için SC.EXE’yi başlatır; gizli kalıcılık kurulumlarında ortak davranış.

.webp)

Tehdit Ayrıntıları sekmesinde, potansiyel bir kurumsal gizlilik ihlali olarak işaretlenen ajan-api.atera.com ile giden bir bağlantı görüyoruz.

Bu algılama (Suricata IDS aracılığıyla), Atera ajanının kullanıcının bilip bilmeyeceği, uzak altyapı ile aktif olarak iletişim kurduğunu doğrular.

.webp)

Bu görünürlük seviyesiyle, güvenilir bir yardımcı program hattı yetkisiz kullanıma geçtiğinde ve daha derin uzlaşma gerçekleşmeden önce harekete geçtiğinde ekipler hızlı bir şekilde tespit edebilir.

Kötüyü erken tespit edin ve güvenle cevap verin

RMM araçları gitmiyor, ancak doğru görünürlükle ekibinizin size karşı kullanıldıklarında hazırlıksız yakalanması gerekmiyor.

Run, güvenlik ekiplerinin kötüye kullanımı daha hızlı yakalamasına, daha akıllıca araştırmalarına ve bağlam açısından zengin, gerçek zamanlı analizle daha iyi kararlar almasına yardımcı olur.

Anlık kararlardan ve ayrıntılı davranışsal etiketlerden ağa ve saldırı haritalamasına kadar, herhangi bir.Run, analistlere kütükleri kazmadan veya yalnızca statik tespitlere güvenmeden önde kalmaları gereken çözümleri verir.

Bir SOC’de çalışıyor olun, ister tehdit avları veya olayları araştırıyor olun, hız, netlik, işbirliği ve güven için inşa edilmiştir.

Bugün herhangi bir kişinin 14 günlük denemenize başlayın. Run Bugün Ve ekibinizin açık görüşte saklanan tehditleri ne kadar hızlı yakalayabileceğini görün.