Siber güvenlik araştırmacıları, kötü niyetli aktörler, sofistike kötü amaçlı yazılım yüklerini dağıtmak için ticari bir anti-virüs ve son nokta algılama yanıtı (EDR) kaçırma çerçevesi olan kabuklu bir şekilde sömürmeye başladıkça gelişmeyi ortaya çıkardılar.

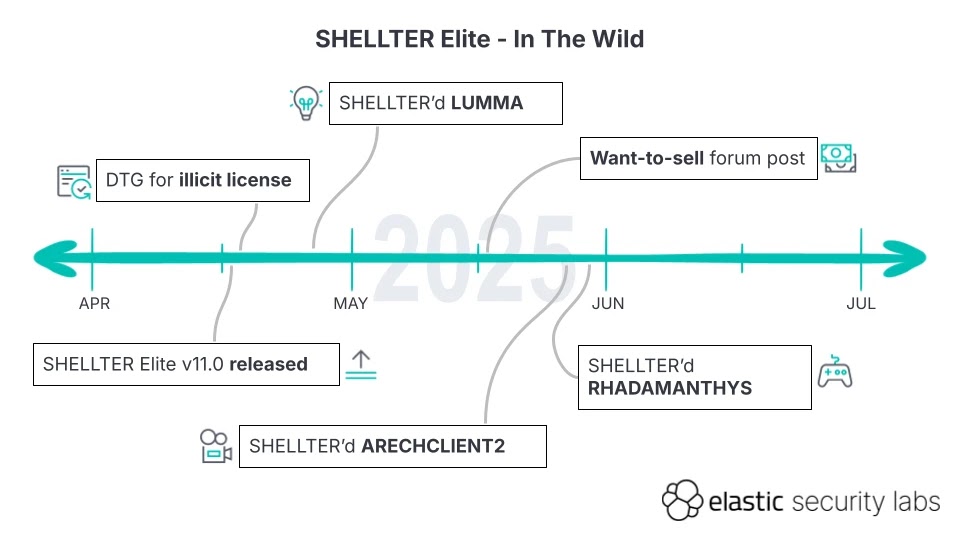

Başlangıçta meşru penetrasyon testi operasyonları için tasarlanan bu çerçeve, Nisan 2025’in sonlarından bu yana siber suçlular tarafından silahlandırıldı ve bu da tehdit aktörleri için kullanılabilir kaçınma yeteneklerinde önemli bir artış gösterdi.

Kısacası yasadışı kullanımı, meşru saldırgan güvenlik araçlarının kötü niyetli faaliyetler için yeniden kullanıldığı rahatsız edici bir eğilimi temsil eder.

Ticari çerçeve, özellikle 16 Nisan 2025’te yayınlanan Elite Sürüm 11.0, kötü amaçlı yazılımların modern güvenlik çözümlerini sofistike şaşkınlık ve kaçırma teknikleri yoluyla atlamasına izin veren gelişmiş özellikler sağlar.

Polimorfik kod üretimi ve kötü amaçlı yükleri meşru uygulamalara yerleştirme yeteneği, algılamayı önemli ölçüde daha zor hale getirmiştir.

Elastik Güvenlik Laboratuarları Araştırmacılar, Lumma, Rhadamanthys ve Arechclient2 gibi kötü şöhretli bilgi çalmacılarının dağıtılması da dahil olmak üzere, kabuk korumalı yükleri kullanan finansal olarak motive edilmiş birden fazla kampanya belirledi.

Bu kampanyalar, MediAfire gibi YouTube yorumları ve dosya paylaşım platformları aracılığıyla dağıtılan özenle hazırlanmış kimlik avı e-postaları ve kötü amaçlı bağlantılar aracılığıyla içerik oluşturucuları ve oyun topluluklarını hedefledi.

Analiz edilen tüm örnekler, 2026-04-17 19: 17: 24.055000’in tutarlı bir lisans son kullanma zaman damgasını paylaşır ve bu da yasadışı olarak kazanılmış tek bir lisansın kullanımını gösterir.

.webp)

Dağıtım stratejisi, Udemy, Skillshare, Pinnacle Studio ve Duolingo gibi meşru markaları taklit eden saldırganlarla sofistike sosyal mühendislik taktiklerini göstermektedir.

.webp)

Mağdurlar, genellikle promosyon içeriği veya yazılım güncellemeleri olarak gizlenmiş olan kabuk korumalı yürütülebilir dosyalar içeren kötü niyetli arşiv dosyalarını indirmeye çekilir.

Gelişmiş Kaçma Mekanizmaları ve Teknik Uygulama

Shellter’ın kaçırma yeteneklerinin teknik sofistike olması, siber güvenlik profesyonelleri için önemli bir zorluğu temsil etmektedir.

Çerçevede, son yükleri korumak için AES-128 CBC şifrelemesini kullanır ve şifreleme anahtarları doğrudan kötü amaçlı yazılımlara gömülü veya saldırgan kontrollü sunuculardan alınır.

Bu çift anahtar yaklaşımı, analiz çabalarına karşı güçlü kriptografik korumayı sürdürürken esneklik sağlar.

Shellter’ın en dikkat çekici özelliği, statik analiz araçlarını ve imza tabanlı algılama sistemlerini karıştırmanın dışında hiçbir işlevsel amaca hizmet eden meşru görünümlü talimatlar üreten polimorfik önemsiz kod eklemesinin uygulanmasıdır.

.webp)

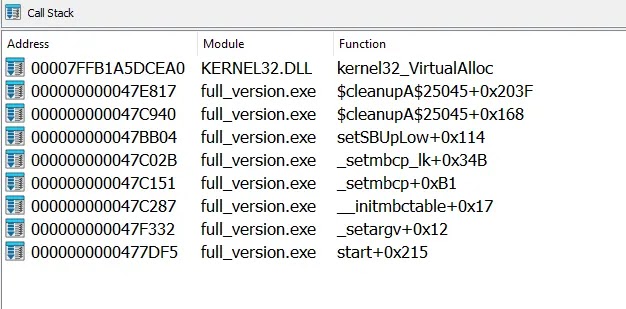

Çerçeve dolaylı syscall’ları kullanır ve EDR çözümleri tarafından yaygın olarak kullanılan kullanıcı modu API kancası mekanizmalarını atlamak için yığın yolsuzluk tekniklerini çağırır.

Bu teknikler, yığının ntdll.dll’den temiz syscall talimatlarının adresleriyle hazırlanmasını ve yürütme akışını yeniden yönlendirmek için iade talimatlarını kullanmayı içerir.

Çerçevenin bellek koruma mekanizmaları, kritik kod bölümlerinin çalışma zamanı kodlaması ve kod çözülmesi yoluyla analizi daha da karmaşıklaştırır.

Kabuklu, NTQueryVirtualMemory ve NTProtectVirtualMemory gibi işlevleri kullanarak bellek sayfası izinlerini sürekli olarak değiştirir, aktif olarak yürütülmediğinde hassas kodun gizli kalmasını sağlar.

Bu dinamik koruma şeması, sanallaştırılmış çevre algılama ve hata ayıklama aracı tanımlaması ile birleştiğinde, güvenlik araştırmacılarına ve otomatik analiz sistemlerine karşı birden fazla savunma katmanı oluşturur.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi